Злоумышленники активно используют критическую уязвимость CVE-2025-11953 в Metro-сервере React Native, чтобы заражать системы разработчиков вредоносами для Windows и Linux.

Опубликовано: 07:00, февраля 6, 2026 в: «Наука и Техника»; Сообщает источник: xakep.ru; Поделитесь новостью:

0-day в Windows используется для взлома европейских дипломатов

Связанная с Китаем хак-группа UNC6384 (она же Mustang Panda) проводит масштабную кибершпионскую кампанию, направленную на европейские дипломатические …

«Газинформсервис»: найдена критическая уязвимость в Nuclei

В популярном open-source-сканере уязвимостей Nuclei обнаружена и исправлена уязвимость, позволяющая обходить проверку... …

Обнаружена критическая уязвимость в популярных моделях принтеров

Специалисты в области кибербезопасности выявили серьезный изъян в защите множества моделей принтеров, позволяющий злоумышленникам получить доступ к а …

Критическая уязвимость в плагине Forminator для WordPress угрожает 600000 сайтов

Эксперты Wordfence, занимающиеся безопасностью WordPress, подчёркивают: несмотря на устойчивость самой платформы, уязвимости чаще всего скрываются в …

Свежая уязвимость Windows NTLM уже используется в атаках

Эксперты Check Point предупреждают, что эксплуатация новой уязвимости Windows NTLM началась примерно через неделю после выпуска патчей в прошлом меся …

Критическая уязвимость в Cisco UCCX позволяет выполнять команды с правами root

Разработчики Cisco исправили критическую уязвимость в Unified Contact Center Express (UCCX), которая позволяла получить root-привилегии и полный конт …

Google исправила 0-day в браузере Chrome. Уязвимость уже используется в атаках

Компания Google выпустила обновления для Chrome, призванные устранить четыре уязвимости. Одна из них (CVE-2025-10585), по данным компании, уже эксплу …

Уязвимость React2Shell используется для атак на российские компании и применяется вымогателями

Ситуация вокруг критической уязвимости React2Shell продолжает развиваться. Так, специалисты уже зафиксировали атаки на российские компании. По информ …

Как «Аэрофлот» преодолевал последствия взлома ИТ-систем

На второй день после кибератаки авиакомпания смогла войти в расписание, но хакеры могли сохранить доступ к системам …

Шпионское ПО Landfall использовало уязвимость нулевого дня для взлома смартфонов Samsung

Команда кибербезопасности Unit 42 из Palo Alto Networks обнаружила опасное шпионское программное обеспечение под названием Landfall, которое использо …

Google: хакеры до сих пор активно используют уже закрытую уязвимость WinRAR для взлома Windows

Компания Google предупредила, что широко известная и уже получившая патч исправления уязвимость инструмента архивирования и сжатия файлов WinRAR для …

Миллионы наушников Sony, JBL, Xiaomi и других брендов оказались под угрозой взлома — в Google Fast Pair нашли уязвимость

Эксперты в области кибербезопасности из Лёвенского университета (Бельгия) обнаружили уязвимости у аудиоустройств с поддержкой протокола Google Fast P …

Уязвимость в платформе совместной разработки Gogs, позволяющая выполнить код на сервере

В платформе совместной разработки Gogs выявлена уязвимость, которой присвоен критический уровень опасности (10 из 10). Уязвимость позволяет непривиле …

Релиз платформы разработки информационных систем lsFusion 6.0

Доступен релиз проекта lsFusion 6.0, развивающего декларативную платформу для разработки бизнес- и веб-приложений. Платформа подходит для разработки …

«Касперский» выпустил шесть правил безопасной разработки систем с искусственным интеллектом

«Лаборатория Касперского» представила руководство по безопасной разработке искусственного интеллекта (ИИ) - документ предназначен для помощи организа …

Microsoft исправила уязвимость в Windows, но вместе с этим создала новую уязвимость

В этом месяце Microsoft исправила уязвимость CVE-2025–21204 в операционной системе Windows, которая позволяла злоумышленникам «выполнять и/или манипу …

Перенос разработки Fedora с Pagure на платформу совместной разработки Forgejo

Команда, отвечающая за подготовку релизов Fedora Linux, анонсировала финальную стадию миграции проекта с собственной платформы Pagure на новую систем …

В Ираке — критическая нехватка питьевой воды

Ирак столкнулся с дефицитом воды из-за засухи и сокращения поступлений воды из соседних стран, заявил советник Министерства сельского хозяйства Махди …

«Критическая угроза»: к чему приведет конец ДСНВ

Доктор исторических наук, академик РАН Алексей Арбатов считает, что договор о сокращении стратегических наступательных вооружений (ДСНВ) перестанет с …

В Кривом Роге ночью обесточилась вся критическая инфраструктура — власти

Вся критическая инфраструктура Кривого Рога Днепропетровской области Украины оказалась обесточена ночью. Об этом сообщил в своем телеграм-канале глав …

В замерзающий челябинский поселок Малиновка выехал прокурор, ситуация критическая

Прокурор Сосновского района Челябинской области Василий Казанчук совместно с представителями местных органов власти выехал в поселок Малиновка, где в …

«Информзащита»: ИИ используется в 8 из 10 фишинговых атак

Злоумышленники активно используют искусственный интеллект и алгоритмы машинного обучения (ML) в фишинговых атаках.... …

Критическая ошибка пенсионной системы? Кто рискует остаться без пенсии с 2026 года

Со следующего года значительное количество российских пенсионеров может столкнуться с отказом в назначении страховой пенсии из-за недостатка пенсионн …

Для постэксплуатации все чаще используется малварь Skitnet

Эксперты предупредили, что вымогательские группировки все чаще используют новую малварь Skitnet (она же Bossnet) для постэксплуатации в скомпрометиро …

Юань в России используется в основном для расчетов Заместитель председателя правления и финансовый директор Сбербанка Тарас Скворцов сообщил о том, что российские банки значительно сократили выдачу кр …

RCE-баг в Samsung MagicINFO используется для развертывания малвари Компания Arctic Wolf предупреждает, что эксплуатация уязвимости в CMS Samsung MagicINFO началась через несколько дней после публикации PoC-эксплоита. …

StealerBot используется для кибершпионажа на Ближнем Востоке и в Африке Аналитики «Лаборатории Касперского» обнаружили, что группировка SideWinder использует новый инструмент для шпионажа — StealerBot. В первую очередь зл …

Используется кремниевая фотоника для масштабируемого и устойчивого оборудования ИИ Появление ИИ глубоко преобразило множество отраслей. Движимый технологией глубокого обучения и большими данными, ИИ требует значительной вычислительн …

Защищенный планшет GRT-CI-W88N от Gronet используется в энергетике Заказчик компании Gronet – фирма в области решений для железнодорожной инфраструктуры – столкнулся с неэффективностью... …

Границы стёрты: ИИ используется для организации массовых убийств — Ассанж Искусственный интеллект (ИИ) используется для организации массовых убийств, разница между убийством и войной исчезла. Об этом заявил основатель WikiL …

Путин: российское оборудование используется на европейских космических станциях Президент России Владимир Путин заявил, что, несмотря на прекращение официального сотрудничества, Европа по-прежнему использует российскую технику на …

В Росздравнадзоре заявили об отсутствии дефицита систем для диагностики ВИЧ-инфекции // Росздравнадзор: в России нет дефицита систем для диагностики ВИЧ В российских медучреждениях нет дефицита систем для диагностики ВИЧ-инфекции, заявили ТАСС в пресс-службе Росздравнадзора. 7 августа «Ведомости» сооб …

Критическая проблема поставила будущее российского хоррор-шутера Pine Harbor под угрозу — разработка остановлена Вышедший прошлой весной в раннем доступе хоррор-шутер с элементами выживания Pine Harbor от разработчиков из краснодарской студии Vision Forge рискуе …

«Таких случаев в России сейчас много. Ситуация достаточно критическая». В Госдуме обеспокоились скандалом с Долиной РИА НовостиОлимпийская чемпионка 2006 года по конькобежному спорту Светлана Журова, которая в настоящее время является депутатом Госдумы, высказалась …

В Брянской области при ремонте дорог используется технология холодной регенерации В Брянской области при ремонте дорог по национальному проекту «Инфраструктура для жизни» используется технология холодной регенерации, ко …

Депутат Стенякина: бумажная трудовая используется только по желанию работника Член комитета Госдумы по труду, социальной политике и делам ветеранов Екатерина Стенякина отметила, что возможность использовать бумажную трудовую кн …

В половине бизнес-процессов предприятий используется незрелый отечественный софт Отечественных решений достаточно, но многие из них не заменяют весь функционал иностранных продуктов …

Создан самый маленький в мире квантовый компьютер, в котором используется один фотон Ученые из тайваньского университета NTHU изобрели квантовый компьютер размером с обычный системный блок. Для вычислений в нем используется одиночный …

Глава Larian подтвердил, что в разработке Divinity используется генеративный ИИ — фанаты в ярости, руководитель пытается объясниться Глава Larian Studios Свен Винке (Swen Vincke) в интервью Bloomberg подтвердил, что в разработке амбициозной пошаговой ролевой игры Divinity используе …

В древней Linux-утилите найдена критическая «дыра», которую не замечали 11 лет. Она открывает всем желающим root-доступ. Эксплойт умещается в одну строку В сервере telnet из пакета GNU IntelUtils, основанного на устаревшем сетевом протоколе, который все еще не растерял всех своих пользователей, обнаруж …

МВД рассказало, как защитить Telegram от взлома Фото: Unsplash Советами поделилось управление по борьбе с киберпреступлениями. • Скрывать номер телефона, чтобы снизить риск нежелательных контактов …

В Роскачестве назвали признаки взлома Wi-Fi роутера Россиянам рассказали, как понять, что к вашему Wi-Fi подключился кто-то посторонний Если ваш интернет вдруг стал медленным, а сеть начала работать с …

Северокорейские хакеры освоят ИИ для взлома и разведки Власти КНДР начали формировать новое подразделение специалистов по киберборьбе — оно будет специализироваться на взломе с использованием искусс …

ИИ-агенты сократят время взлома аккаунтов на 50% Согласно прогнозам Gartner, к 2027 году ИИ-агенты смогут сократить время взлома аккаунтов на 50%. Это станет возможным благодаря автоматизации кражи …

Юрист дал советы в случае взлома «Госуслуг» В случае взлома аккаунта на «Госуслугах» нужно оперативно предпринять несколько шагов, рассказала «Известиям» советник уголовно-правовой практики адв …

Жители США сообщают о случаях взлома роботов-пылесосов В США сообщается о нескольких случаях взлома китайских роботов-пылесосов фирмы Ecovacs. Один из владельцев пылесоса из Миннесоты сообщил, что его уст …

Mandiant опубликовала радужные таблицы для взлома Net-NTLMv1 Специалисты компании Mandiant опубликовали радужные таблицы, позволяющие взломать любой пароль, защищенный алгоритмом NTLMv1, меньше чем за 12 часов …

KillNet раскрыли детали взлома базы Генштаба ВСУ Данные о потерях украинских военных в объеме 1,7 млн записей стали доступны хакерам после взлома служебного компьютера главы департамента логистики, …

В МВД рассказали, как защитить свой смартфон от кражи и взлома Современные смартфоны хранят множество личной информации, включая банковские приложения, почту и социальные сети. В случае кражи или взлома телефона …

9 самых популярных способов угона/взлома Telegram Мы будем говорить преимущественно о Telegram, но эти знания пригодятся и тем, кто использует другие чаты и приложения для общения. Способы угона акка …

Instagram отрицает факт взлома или утечки данных В Instagram пользователи массово столкнулись с письмами о сбросе пароля, которые приходили на электронную почту. …

F.A.C.C.T.: Кибермошенники используют имитацию взлома Telegram для кражи денег Кибермошенники начали применять новый метод кражи средств у россиян, имитируя взлом аккаунтов в мессенджере Telegram. По информации компании F.A.C.C. …

Windows 11 получила шифрование с защитой от квантовых средств взлома Microsoft хочет защитить Windows 11 от перспективной угрозы кибербезопасности — от квантовых компьютеров. Предварительная версия Windows 11 Canary сб …

Positive Technologies: периферийные устройства — вектор взлома промышленного IoT Согласно исследованию Positive Technologies, злоумышленники получают доступ к промышленному интернету вещей через периферийные... …

Россиян предупредили, что делать в случае взлома аккаунта в соцсети Взлом аккаунта в соцсети или мессенджере — это не просто потеря доступа к переписке. Это ситуация, когда злоумышленник получает в руки мощный инструм …

В МВД сообщили о схемах взлома банковских приложений через игры Мошенники распространяют вредоносные программы для взлома банковских приложений под видом популярных онлайн-игр, получая удаленный доступ к счетам по …

Криптовалютная биржа заявила, что стала жертвой взлома на 1,5 миллиарда долларов Крупная криптовалютная биржа заявила, что стала жертвой сложного взлома, в результате которого было украдено около 1,5 млрд долларов США в цифровой в …

Android-вредонос Godfather использует виртуализацию для взлома банковских приложений Обнаружена новая версия Android-малвари Godfather, которая создает изолированные виртуальные среды на мобильных устройствах, чтобы похищать данные из …

Call of Duty: WW2 убрали с Microsoft Store на ПК из-за массового взлома игроков Activision временно удалила Call of Duty: WW2 из Microsoft Store на ПК, ссылаясь на «проблему», которую сейчас расследуют. На деле речь идёт о серьёз …

Сотни моделей принтеров по всему миру оказались под угрозой взлома Сотни моделей принтеров по всему миру получили легко подбираемые пароли. Об этом сообщает издание Bleeping Computer. Проблему обнаружили специалисты …

Из-за прошлогоднего взлома продажи автомобилей Jaguar Land Rover упали на 43% Британский автопроизводитель Jaguar Land Rover (JLR) опубликовал предварительные результаты за третий квартал финансового 2026 года — и цифры получил …

Хэштег как оружие: эксперты нашли простой способ взлома AI-браузеров HashJack стал наглядным примером того, как легитимные сайты могут превращаться в инструмент скрытого управления при использовании AI-функций. The pos …

Смартфоны и смарт-часы Samsung с Exynos оказались под угрозой взлома Компания Samsung сообщила о серьёзной уязвимости, затрагивающей некоторые смартфоны и умные часы Galaxy с чипами Exynos. Эта уязвимость может привест …

Главной защитой от взлома остаётся сложный пароль — Дворянский, директор ИБ Взломанные аккаунты в соцсетях нередко становятся площадкой для мошенников, однако вернуть контроль можно при правильных действиях. Об этом сообщил N …

Google оценил возможности квантового компьютера, необходимые для взлома RSA-2048 Компания Google опубликовала результаты прогнозирования возможностей квантового компьютера, необходимого для успешной факторизации параметров 2048-би …

Десятки роутеров все еще открыты для взлома через дыру, известную более 10 лет Компания NetRise выявила, что десятки сетевых устройств до сих пор уязвимы к эксплойту Pixie Dust, который был раскрыт еще в 2014 году. Эта атака поз …

Россиян предупредили об угрозе взлома Bitcoin-кошельков квантовыми компьютерами Соучредитель блокчейна Solana Анатолий Яковенко публично выразил обеспокоенность по поводу потенциальной уязвимости Bitcoin перед квантовыми компьюте …

В результате взлома Change Healthcare были украдены данные 100 млн человек Представители UnitedHealth Group подтвердили, что в результате вымогательской атаки, произошедшей в феврале 2024 года, у дочерней компании Change Hea …

Сырский: Россия нанесла удар по ВСУ в Днепропетровской области после взлома чата Украинские военные попали под удар во время построения на плацу для награждения в Днепропетровской области Украины, поскольку российская сторона узна …

Китай придумал и испытал защиту от квантового взлома обычных линий связи Китайские ученые уверены, что из-за угрозы, связанной с колоссальной вычислительной мощью квантовых компьютеров, безопасность коммуникаций необходимо …

Эксперт Кашин: России нужно нарастить ресурсы для взлома терминалов Starlink Блокировка БПЛА с незарегистрированными терминалами Starlink на Украине осложнит выполнение задач как ВСУ, так и ВС России. Москве придется направить …

Юрист Соловьёв: мошенники создали двухэтапную схему обмана для взлома «Госуслуг» Телефонные мошенники создали новую двухэтапную схему обмана россиян с целью заполучить доступ к аккаунтам на Госуслугах. Об этом сообщил заслуженный …

Цифровой след на бумаге: как посадочный талон открывает доступ к данным без взлома Снимок посадочного талона часто кажется безобидной деталью путешествия: вылет уже близко, чемодан собран, впереди дорога и новые впечатления. Многие …

Скандальный форум 4chan восстановил работу после взлома и утечки данных Анонимный веб-форум 4chan частично возобновил работу после масштабной хакерской атаки, из-за которой он оставался недоступным почти две недели. Инцид …

Исследователи обнаружили опасный метод взлома Android через невидимый интерфейс Исследователи в области кибербезопасности обнаружили новый метод взлома Android, который позволяет злоумышленникам получать доступ к конфиденциальным …

Цифра дня: Сколько россиян столкнулись с попытками взлома после утечки данных? Каждый третий россиянин лично сталкивался с утечкой персональных данных, а 40% пострадавших впоследствии отмечали попытки взлома своих аккаунтов. Так …

Российский хакер построил сеть репозиториев с вредоносным ПО для взлома собственных коллег На GitHub выявлена сеть из свыше 100 репозиториев с вредоносным ПО. Ее мог создать всего один разработчик, профиль которого привязан к электронной по …

Тебас о судействе в Ла Лиге: «Мы не знаем, когда ВАР используется, а когда нет – если что-то не работает, нужны перемены. Споры вредят турниру, «Реал» распространяет конспирологию» «Все эти споры наносят ущерб соревнованию. ВАР существует для того, чтобы помогать, но со временем все исказилось. Теперь мы не знаем, в каких случах …

Ученые Пермского Политеха предложили, как защитить критическую инфраструктуру страны от цифрового взлома В 2025 г. в России зафиксировали около 18 тыс. кибератак на компании. Чаще всего страдали промышленность (32%), телеком... …

Хакеры вспомнили древнюю технологию, которая старше, чем Linux. Ее используют для взлома Windows Хакеры стали активно использовать протокол Finger, которому не так давно исполнилось 40 лет, для взлома Windows-устройств. Сама команда старше, чем L …

На долю взлома аккаунтов на Госуслугах приходится 90% от общего числа преступлений с неправомерным доступом к данным Количество преступлений, связанных с неправомерным доступом к компьютерной информации, по итогам прошлого года увеличилось почти втрое. Около 90 % та …

Мошенники придумали новый способ взлома iPhone. Как не попасться на развод и что делать в случае блокировки Уровень мошенничества, связанный со смартфонами Apple, всегда был на самом высоком уровне. Сначала их предпочитали красть на запчасти или просто для …

WhatsApp разрешил пользователям выкрутить защиту от взлома на максимум — сразу после громкого иска WhatsApp ужесточил правила приёма файлов и звонков с незнакомых номеров. Новая функция, которую можно активировать по желанию и которая делает аккаун …

900 тысяч логинов и паролей от Apple ID утекли в сеть. Что сделать, чтобы защитить себя от взлома? В сети снова всплыл масштабный слив учетных данных, и на этот раз масштабы впечатляют. Исследователь по кибербезопасности обнаружил открытую базу со …

В России сделали свой аналог Apple Pay для iPhone, «легально и без взлома». Решением бесплатно поделятся с банками Российские разработчики придумали, как сделать аналог Apple Pay на iPhone в России, о чем мы уже сообщали, но теперь у нас есть видео и подробности о …

Найден способ взлома автомобилей Škoda по Bluetooth — так можно следить за водителем и подслушивать, что говорят в салоне Исследователи обнаружили несколько уязвимостей в информационно-развлекательных системах, которые используются в некоторых моделях автомобилей марки & …

Миллионы умных замков и других гаджетов под угрозой взлома — в популярном Bluetooth-чипе нашли скрытый бэкдор В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая …

"У меня сейчас сложный период". Оксана Самойлова вышла на связь на фоне развода с Джиганом и взлома её инстаграма* 37-летняя Оксана Самойлова вышла на связь с подписчиками в своём телеграм-канале. Звезда решила дать знать о себе, поскольку недавно её аккаунт в инс …

_0_large.jpg)

Приложение Apple «Подкасты» ведёт очень себя странно, и это может быть попыткой взлома. Эксперт по безопасности описал механизм Исследователи безопасности обнаружили подозрительную активность в приложении Apple «Подкасты», которая может использоваться для доставки …

«Шпионский рай»: СМИ раскрыли уязвимость в безопасности США Япония, являющаяся важным союзником США на Тихом Океане, может оказаться «слабым звеном» и негативно повлиять на оборону Соединенных Штатов в регионе …

В загрузчике GRUB2 выявлена 21 уязвимость Опубликованы сведения о 21 уязвимости в загрузчике GRUB2, большинство из которых приводят к переполнению буфера и могут использоваться для обхода мех …

В библиотеке FreeType обнаружили 0-day уязвимость Специалисты сообщили об уязвимости, обнаруженной во всех версиях библиотеки FreeType, которая может привести к удаленному выполнению произвольного ко …

Ботнет эксплуатирует 0-day уязвимость в устройствах GeoVision Специалисты The Shadowserver Foundation обнаружили ботнет, который атакует уязвимость нулевого дня в устаревших устройствах GeoVision, чтобы впоследс …

RCE-уязвимость в ImunifyAV угрожает миллионам сайтов В сканере ImunifyAV для Linux-серверов, который используют десятки миллионов сайтов, обнаружили уязвимость удаленного выполнения кода. Проблема позво …

В WhatsApp для iOS и macOS устранили уязвимость нулевого дня Разработчики мессенджера устранили 0-day уязвимость в версиях для iOS и macOS. По данным компании, свежая проблема, наряду с недавно раскрытым Apple …

Специалисты Microsoft обнаружили уязвимость в macOS Специалисты Microsoft рассказали, что недавно исправленная уязвимость CVE-2024-44133 в macOS может использоваться в атаках рекламного ПО, и предупред …

Уязвимость в ADOdb, допускающая подстановку SQL-запросов В библиотеке ADOdb, применяемой во многих PHP-проектах для абстрагирования доступа к СУБД и насчитывающей около 3 млн установок из репозитория Packag …

Уязвимость в библиотеке libgsf, затрагивающая GNOME В библиотеке libgsf, развиваемой проектом GNOME, выявлена уязвимость (CVE-2024-42415), которая может привести к выполнению кода при обработке специал …

В Chrome патчат уязвимость с уже доступным эксплоитом Компания Google выпустила срочное обновление для устранения уязвимости в браузере Chrome, которая могла привести к полному захвату аккаунта в случае …

Microsoft подтвердила новую уязвимость в Windows Microsoft выпустила срочное предупреждение о недавно обнаруженной уязвимости нулевого дня, идентифицированной как CVE-2024−43 572, затрагивающей Micr …

В Европе признали уязвимость из-за поставок американского СПГ Европейские лидеры намерены продемонстрировать энергетическую независимость от США при помощи договорённостей о совместных ветроэнергетических проект …

Уязвимость ChatGPT: ваш ИИ может «запомнить» ложь Эксперт в области кибербезопасности Иоганн Рейбергер обнаружил уязвимость в системе ChatGPT, которая может быть использована злоумышленниками для вне …

Строитель Себелев объяснил уязвимость обрушившегося ТЦ в Новосибирске Рухнувший на улице Наумова в Новосибирске двухэтажный торговый центр относился к зданиям с облегченной приемкой и не проходил госстройнадзор, заявил …

Уязвимость в Samba, позволяющая удалённо выполнить код на сервере Опубликованы корректирующие выпуски пакета Samba 4.23.2, 4.22.5 и 4.21.9 с устранением уязвимости (CVE-2025-10230) в реализации сервера разрешения им …

Уязвимость в GNU sort, приводящая к выходу за границу буфера В утилите sort, поставляемой в составе пакета GNU Coreutils, выявлена уязвимость (CVE-2025-5278), приводящая к обращению к данным вне границы буфера …

Microsoft исправила уязвимость нулевого дня в ядре Windows На этой неделе компания Microsoft выпустила ноябрьские патчи, устранив 63 уязвимости в своих продуктах. Среди них был баг нулевого дня CVE-2025-62215 …

Уязвимость в GitLab, позволяющая обойти двухфакторную аутентификацию Опубликованы корректирующие обновления платформы для организации совместной разработки GitLab - 18.8.2, 18.7.2, 18.6.4, в которых устранена уязвимост …

Хакеры обнаружили уязвимость в Nintendo Switch 2 (2 фото) Хакеры обнаружили уязвимость в Nintendo Switch 2, как они пишт, спустя менее суток после официального релиза. Пользователь из Bluesky Дэвид Бьюкенен …

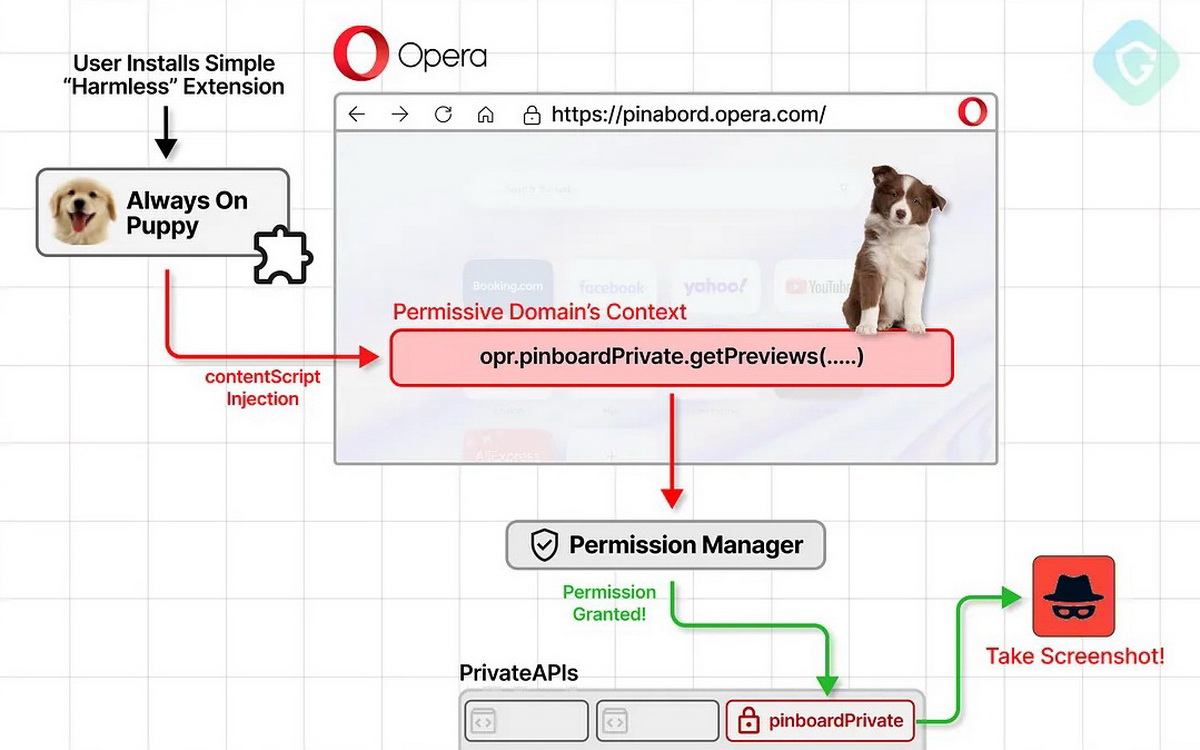

В Opera исправили уязвимость, дающую доступ к закрытым API В браузере Opera исправили серьезную уязвимость, которая предоставляла вредоносным расширения несанкционированный доступ к приватным API. Эти API исп …

HTB Blurry. Атакуем сервер через уязвимость в ClearML Для подписчиковСегодня я покажу эксплуатацию свежего бага в платформе для управления нейросетями ClearML. Эта уязвимость позволит нам получить возмож …

ASUS устранила опасную уязвимость в приложении MyAsus Эксперты отмечают, что подобные ситуации — хороший повод пересмотреть состояние системы в целом. Многие служебные приложения годами остаются без вним …

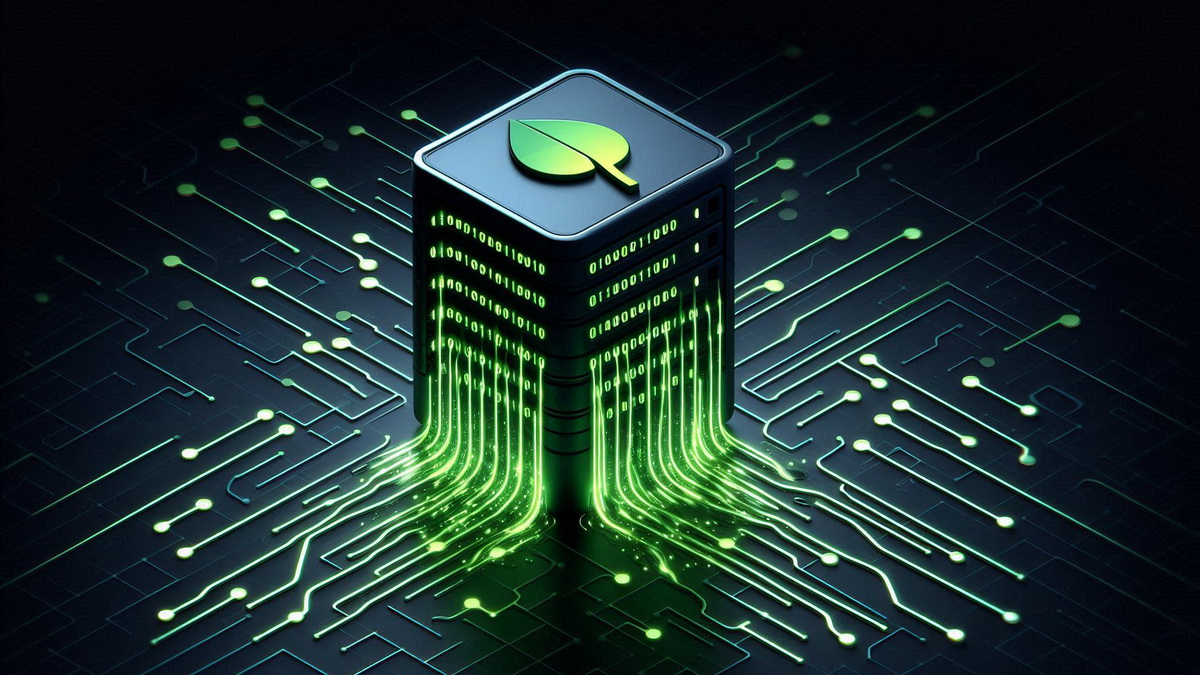

Свежая уязвимость в MongoDB активно применяется в атаках Исправленную на прошлой неделе RCE-уязвимость CVE-2025-14847, также получившую имя MongoBleed, уже эксплуатируют хакеры. ИБ-специалисты предупреждают …

Неисправленная уязвимость в Gogs привела к компрометации 700 серверов Уязвимость нулевого дня в популярном сервисе для самостоятельного хостинга Git-репозиториев Gogs позволяет злоумышленникам удаленно выполнять произво …

Исследование выявило уязвимость ИИ в системах дистанционного зондирования Новое исследование, проведенное учеными из Северо-Западного политехнического университета и Гонконгского политехнического университета, показало, что …

0-day уязвимость в Windows использовалась хакерами более двух лет Специалисты компании ESET сообщили, что исправленная в этом месяце уязвимость нулевого дня в подсистеме ядра Windows Win32 использовалась злоумышленн …

Исследователи обнаружили крупную уязвимость беспроводных наушников Несколько Bluetooth-аудиоустройств от Sony, Anker и Nothing оказались уязвимы к новой проблеме безопасности, которая позволяет злоумышленникам подслу …

Исследование выявило уязвимость платформ метавселенной к кибератакам Доступ к виртуальным мирам с домашнего компьютера через веб-браузер и возможность безопасного и конфиденциального взаимодействия с другими людьми — в …

Уязвимость в Net-SNMP, допускающая удалённое выполнение кода В пакете Net-SNMP, реализующем протоколы SNMP v1, SNMP v2c и SNMP v3, выявлена уязвимость (CVE-2025-68615), позволяющая добиться удалённого выполнени …

Нейтрализована уязвимость, угрожавшая актуальным смартфонам Samsung Уязвимости в программном обеспечении и гаджетах находят с завидной регулярностью, что подчеркивая необходимость повышения стандартов кибербезопасност …

Уязвимость в tuned, позволяющая выполнить код с правами root В развиваемом компанией Red Hat фоновом процессе tuned, выполняющем автоматическую оптимизацию настроек оборудования и ядра в зависимости от текущей …

Уязвимость в WhatsApp позволяла выполнить произвольный код в Windows Разработчики WhatsApp предупредили пользователей Windows о необходимости как можно скорее обновить мессенджер до последней версии. В этом обновлении …

Google исправила в Android 0-day уязвимость, находившуюся под атаками Компания Google выпустила февральский набор патчей для Android. В общей сложности обновления исправляют 48 уязвимостей, включая 0-day уязвимость в яд …

Google исправляет активно эксплуатируемую уязвимость в Android Компания Google выпустила ежемесячные обновления для Android, которые устранили 46 уязвимостей. Одна из этих проблем уже используется злоумышленникам …

Уязвимость в загрузчике микрокода в CPU AMD, позволяющая обойти изоляцию SEV-SNP Исследователи безопасности из компании Google опубликовали информацию об уязвимости (CVE-2024-56161) в процессорах AMD, затрагивающей загрузчик микро …

Уязвимость в Musl, эксплуатируемая при перекодировании текста в кодировке EUC-KR В стандартной Си-библиотеке Musl выявлена уязвимость (CVE-2024-2961), приводящая к переполнению буфера при преобразовании специально оформленного тек …

Уязвимость в Dropbear SSH, допускающая подстановку команд в dbclient Опубликован выпуск проекта Dropbear 2025.88, развивающего сервер и клиент SSH, получивший распространение в беспроводных маршрутизаторах и компактных …

AMD признала, что в процессорах Zen 5 имеется опасная уязвимость EntrySign Исследователи безопасности Google недавно обнаружили скрытую уязвимость под названием EntrySign, которая позволяет выполнять вредоносный код через не …

Уязвимость в OpenH264, позволяющая выполнить код при декодировании видео В проекте OpenH264, развивающем открытую реализацию видеокодека H.264, выявлена уязвимость (CVE-2025-27091), потенциально способная привести к выполн …

В PostgreSQL устранена уязвимость, использованная при атаке на BeyondTrust Сформированы корректирующие обновления для всех поддерживаемых веток PostgreSQL 17.3, 16.7, 15.11, 14.16 и 13.19, в которых исправлено более 70 ошибо …

Уязвимость в Apache Struts, позволяющая выполнить код на сервере В web-фреймворке Apache Struts, применяемом для создания web-приложений на языке Java с использованием парадигмы МVС (Model-View-Controller), выявлен …

Уязвимость в GNU screen, позволяющая выполнить код с правами root В консольном оконном менеджере (мультиплексоре терминалов) GNU screen, предоставляющем многооконный интерфейс в консоли, выявлено 5 уязвимостей. Наиб …

Новая уязвимость Windows 10 даёт хакерам полный доступ к ПК Обновление операционной системы сделало всю работу за злоумышленников. Microsoft в последнее время зачастила с «кривыми» обновлениями для …

Доступны утилиты мониторинга nvtop 3.2.0 и htop 3.4.0. Уязвимость в atop Опубликован выпуск консольной утилиты nvtop 3.2.0, предназначенной для интерактивного мониторинга работы GPU и аппаратных ускорителей. Утилита позвол …

Уязвимость в реализациях протокола HTTP/2, упрощающая проведение DoS-атак Представлена новая техника атаки на реализации протокола HTTP/2, упрощающая проведение атак для вызова отказа в обслуживании через исчерпание ресурсо …

Уязвимость в pam_oath, позволяющая получить права root в системе В PAM-модуле pam_oath, входящем в состав пакета oath-toolkit и применяемого при двухфакторной аутентификации с использованием одноразовых паролей (OT …

Удалённо эксплуатируемая уязвимость в Bluetooth-стеке платформы Android В ноябрьском бюллетене безопасности Android опубликована информация об уязвимости CVE-2025-48593 в подсистеме Bluetooth, которая затрагивает версии A …

Уязвимость в Red Hat OpenShift AI, допускающая root-доступ к узлам кластера В платформе OpenShift AI Service, позволяющей организовать работу кластера для выполнения и обучения AI-моделей, выявлена уязвимость (CVE-2025-10725) …

В OpenClaw исправили RCE-уязвимость, которая активировалась одним кликом В проекте OpenClaw (ранее ClawdBot, а затем Moltbot) продолжают исправлять уязвимости. На этот раз исследователи обнаружили цепочку эксплоитов, котор …

Группировка APT28 эксплуатирует свежую уязвимость в Microsoft Office Всего через три дня после публикации экстренного патча для Microsoft Office группировка APT28 начала эксплуатировать уязвимость CVE-2026-21509 в атак …

В GNU Wget2 2.2.1 устранена уязвимость, допускающая перезапись произвольных файлов Доступен выпуск проекта GNU Wget2 2.2.1, развивающего переписанный с нуля и полностью переработанный вариант программы для автоматизации рекурсивной …

Уязвимость, позволяющая разблокировать, заводить и отслеживать автомобили Subaru В сервисе Subaru STARLINK, позволяющем контролировать состояние автомобиля через мобильное приложение, выявлены проблемы с безопасностью, дающие возм …

Китай обвинил США в кибератаках через уязвимость Microsoft Exchange Ассоциация кибербезопасности Китая заявила, что некие американские киберпреступники провели две крупные кибератаки на ресурсы китайских военных компа …

Каждая шестая уязвимость в приложениях знакомств оказалась критической В основном это связано с использованием непроверенных компонентов кода при разработке приложений, говорят эксперты …

Уязвимость в FortiSwitch позволяет удаленно сменить пароль администратора Компания Fortinet выпустила патчи для критической уязвимости CVE-2024-48887 (9,3 балла по шкале CVSS) в устройствах FortiSwitch. Проблема позволяет у …

Уязвимость в SSH-сервере из Erlang/OTP, допускающая удалённое выполнение кода В библиотеке ssh, входящей в состав инструментария Erlang/OTP, выявлена уязвимость (CVE-2025-32433), позволяющая удалённо без прохождения аутентифика …

Сомнительная «личка»: В WhatsApp обнаружена новая уязвимость сообщений Эксперты из Израиля показали на скринах как выглядит проблема. WhatsApp доказывает, что служба обмена сообщениями полностью зашифрована, и её невозмо …

Через неизвестную уязвимость в маршрутизаторах взломаны сотни организаций Хакеры использовали 0-day уязвимость в маршрутизаторах DrayTek и развертывали в сетях жертв вымогательское программное обеспечение (ПО). Эта масштабн …

Уязвимость в подсистеме io_uring, позволяющая повысить привилегии в системе В интерфейсе асинхронного ввода/вывода io_uring, предоставляемом ядром Linux, выявлена уязвимость (CVE-2025-39698), позволяющая непривилегированному …

Российский эксперт обнаружил уязвимость высокого уровня в Windows Москва, 13 ноября. Российский специалист из компании Positive Technologies Сергей Тарасов помог выявить уязвимость высокого уровня в операционных сис …

Уязвимость в pam-u2f, позволяющая обойти аутентификацию на базе аппаратного токена Разработчики проекта openSUSE выявили уязвимость (CVE-2025-23013) в PAM-модуле pam-u2f, применяемом при аутентификации через токены YubiKey. …

Cisco исправляет критическую уязвимость в точках доступа URWB Компания Cisco устранила критическую уязвимость (10 баллов из 10 возможных по шкале CVSS) в точках доступа Ultra-Reliable Wireless Backhaul (URWB). П …

Уязвимость в PostgreSQL, позволяющая выполнить код с правами рабочего процесса Сформированы корректирующие обновления для всех поддерживаемых веток PostgreSQL 17.1, 16.5, 15.9, 14.14, 13.17 и 12.21, в которых исправлены 35 ошибо …

Уязвимость в telnetd, позволяющая подключиться с правами root без аутентификации В сервере telnetd из набора GNU InetUtils выявлена уязвимость, позволяющая подключиться под любым пользователем, включая пользователя root, без прове …

D-Link предложила устранить уязвимость маршрутизаторов покупкой новых D-Link сообщила, что у нескольких её маршрутизаторов обнаружена уязвимость, допускающая удалённое выполнение кода. Компания не собирается ничего пред …

Обнаружена уязвимость Windows, позволяющая откатывать обновления безопасности С целью обхода функций безопасности Windows, в частности, Driver Signature Enforcement, злоумышленники могут понижать версии компонентов ядра системы …

Сотни сайтов скомпрометированы через уязвимость нулевого дня в Craft CMS По данным Orange Cyberdefense, хакеры используют две недавно раскрытые критические уязвимости в Craft CMS для проникновения на серверы и получения не …

Уязвимость в KDE Konsole, позволяющая выполнить код при открытии страницы в браузере В развиваемом проектом KDE эмуляторе терминала Konsole выявлена уязвимость (CVE-2025-49091), позволяющая организовать выполнение кода в системе при о …

Microsoft признала уязвимость в Windows 11 и призвала пользователей не волноваться Корпорация Microsoft сообщила о критической ошибке в антивирусе Windows Defender для Windows 11, на что обратило внимание издание Forbes. 12 декабря …

В шифровальщике CyberVolk нашли уязвимость, позволяющую расшифровать файлы Пророссийская хактивистская группировка CyberVolk запустила RaaS-сервис VolkLocker (он же CyberVolk 2.x). Однако ИБ-исследователи обнаружили, что раз …

Уязвимость в библиотеке OpenPGP.js, позволяющая обойти верификацию сообщений В библиотеке OpenPGP.js выявлена уязвимость (CVE-2025-47934), позволяющая злоумышленнику отправить модифицированное сообщение, которое будет восприня …

В Firefox устранили уязвимость, найденную экспертом Positive Technologies Эксплуатация уязвимости была возможна после внедрения вредоносного кода на случайный сайт, и затем злоумышленник получал возможность похищать учетные …

Удалённая root-уязвимость в обработчике автоконфигурации IPv6 во FreeBSD В применяемых во FreeBSD фоновом процессе rtsold и утилите rtsol выявлена уязвимость (CVE-2025-14558), позволяющая добиться удалённого выполнения код …

Уязвимость в библиотеке ruby-saml, приводящая к обходу аутентификации в GitLab Опубликованы корректирующие обновления платформы для организации совместной разработки GitLab - 17.9.2, 17.8.5 и 17.7.7, в которых устранена уязвимос …

Уязвимость в MCP-сервере GitHub, приводящая к утечке информации из приватных репозиториев В GitHub MCP Server, реализации протокола MCP (Model Context Protocol) от GitHub, выявлена уязвимость, позволяющая извлечь данные из приватных репози …

Anthropic признала уязвимость Claude Cowork и переложила риски на пользователей Компания Anthropic, представившая на этой неделе в качестве предварительной версии для исследований новый режим ИИ-помощника Claude под названием Cla …

Уязвимость в Android-прошивке, позволяющая выполнить код через отправку сообщения Исследователи из команды Google Project Zero подробно разобрали технику создания рабочего эксплоита, позволяющего удалённо выполнить свой код с права …

В системе защиты Cisco нашли критическую уязвимость-лазейку для хакеров Cisco предупредила о серьёзной уязвимости в своём программном обеспечении Secure Firewall Threat Defense (FTD). Ошибка затрагивает компонент, который …

Уязвимость в ядре Linux, позволяющая обойти sandbox-изоляцию Chrome Исследователи безопасности из компании Google выявили в ядре Linux уязвимость (CVE-2025-38236), позволяющую повысить свои привилегии в системе. Среди …

Исследователи собрали 3,5 млрд номеров пользователей WhatsApp* через уязвимость Венские учёные продемонстрировали серьёзную уязвимость в WhatsApp*, которая позволяла массово собирать данные пользователей. Используя функцию поиска …

Microsoft закрыла уязвимость Windows, которую вовсю эксплуатировали хакеры Microsoft и американские власти предупредили, что в Windows была обнаружена уязвимость, которую активно эксплуатируют киберпреступники. Уязвимость за …

В материнских платах известных брендов найдена опасная уязвимость UEFI Исследователи из Riot Games обнаружили серьёзную проблему безопасности в прошивках современных материнских плат от разных производителей. Она делает …

Уязвимость Citrix Bleed 2 в NetScaler позволяет хакерам перехватывать сеансы Свежая уязвимость в Citrix NetScaler ADC и NetScaler Gateway получила название Citrix Bleed 2, потому что схожа с проблемой 2023 года, которая позвол …

Уязвимость в утилите smb4k, позволяющая получить права root в системе В утилите smb4k, применяемой в KDE для обнаружения и монтирования SMB-разделов, выявлены уязвимости, позволяющие получить root-доступ к системе. Проб …

Ученые выявили уязвимость в «железе», которая раскрывает данные для обучения ИИ Ученые из Университета штата Северная Каролина обнаружили первую аппаратную уязвимость, которая позволяет атакующим получать данные, на которых обуча …

Palo Alto Networks исправила DoS-уязвимость в PAN-OS, и свежий баг уже атакуют хакеры Компания Palo Alto Networks сообщает, что хакеры уже эксплуатируют свежую DoS-уязвимость CVE-2024-3393, чтобы отключать защиту брандмауэров, заставля …

Уязвимость в SUSE Manager, позволяющая выполнять root-операции без аутентификации В инструментарии SUSE Manager, предназначенном для централизованного управления IT-инфраструктурой, в которой используются различные дистрибутивы Lin …

Microsoft патчит 0-day уязвимость в Windows CLFS, которой пользовались вымогатели В рамках апрельского вторника обновлений компания Microsoft выпустила патчи для более чем 120 уязвимостей, включая одну уязвимость нулевого дня, кото …

На соревновании Pwn2Own готовы выплатить миллион долларов за уязвимость в WhatsApp Проект Zero Day Initiative (ZDI), предоставляющий денежные вознаграждения за сообщения о неисправленных уязвимостях, анонсировал проведение соревнова …

Уязвимость в LibJS, позволяющая выполнить код при открытии страницы в браузере Ladybird В JavaScript-движке LibJS, применяемом в web-браузере Ladybird, выявлена уязвимость (CVE-2025-47154), позволяющая добиться выполнения своего кода в с …

Свежая уязвимость в CUPS может использоваться для усиления DDoS-атак Специалисты Akamai обнаружили, что недавно обнаруженная уязвимость в CUPS (Common Unix Printing System) может использоваться для усиления DDoS-атак п …

Зависимость от цифровых технологий повысила уязвимость экономик мира к кибератакам Растущая зависимость от цифровых платформ сделала кибербезопасность одним из краеугольных камней мировой экономики. В 2023 году средняя стоимость уте …

Уязвимость в CUPS оказалась пригодна для усиления трафика при DDoS-атаках Группа, отвечающая за безопасность сети доставки контента Akamai, выявила дополнительный вектор атаки на процесс cups-browsed, помимо его использован …

Старая уязвимость функции шифрования BitLocker осталась актуальной в Windows 11 Функция шифрования BitLocker, предназначенная для обеспечения безопасности данных, была представлена Microsoft в Windows Vista. Оказалось, что давняя …

Уязвимость в Glibc, затрагивающая статически собранные suid-файлы с dlopen В стандартной Си-библиотеке Glibc выявлена уязвимость (CVE-2025-4802), позволяющая добиться выполнения кода с привилегиями другого пользователя, выст …

Уязвимость в OpenVPN, допускающая подстановку данных в плагины и сторонние обработчики Раскрыты сведения об уязвимости (CVE-2024-5594) в пакете для создания виртуальных частных сетей OpenVPN, которая может привести к подстановке произво …

В Veeam патчат критическую RCE-уязвимость, угрожающую серверам резервного копирования Разработчики Veeam выпустили патчи, устраняющие несколько недостатков в Veeam Backup & Replication (VBR), включая критическую уязвимость удаленного в …

Lazarus эксплуатировала 0-day уязвимость в Chrome, используя фейковую DeFi-игру Эксперты «Лаборатории Касперского» рассказали о сложной кампании северокорейской хак-группы Lazarus. Для атак на пользователей по всему миру злоумышл …

В тестовом наборе Wi-Fi Alliance нашли уязвимость. Код обнаружили в роутерах Arcadyan Независимый ИБ-исследователь обнаружил в маршрутизаторах тайваньской компании Arcadyan уязвимость внедрения команд (CVE-2024-41992), которая позволяе …

OpenAI признаёт нерешённую уязвимость в новом ИИ-браузере ChatGPT Atlas Недавно запущенный ChatGPT Atlas — ИИ-браузер от OpenAI, который интегрирует возможности ChatGPT в веб-сёрфинг и автоматизацию задач — уж …

Уязвимость в системе инициализации finit, позволяющая войти в систему без пароля В системе инициализации finit выявлена уязвимость (CVE-2025-29906), позволяющая войти в систему под любым пользователем без проверки пароля. Эксплуат …

Google закрыла уязвимость ядра Android, которая эксплуатировалась злоумышленниками Google выпустила февральское обновление Android и закрыла в нём опасную уязвимость ядра ОС, которая предположительно эксплуатировалась злоумышленника …

Уязвимость в обработчике GitHub Actions, позволявшая скомпрометировать пакеты в Nixpkgs Раскрыты сведения об уязвимостях в обработчиках GitHub Actions, автоматически вызываемых при отправке pull-запросов в репозиторий пакетов Nixpkgs, пр …

Уязвимость в удостоверяющем центре SSL.com, позволявшая получить сертификат для чужого домена В удостоверяющем центре SSL.com выявлена уязвимость в системе проверки владения доменом, позволявшая получить TLS-сертификат для любого домена, предо …

Уязвимость в Python-модуле TarFile, допускающая запись в любые части ФС Во входящем в штатную поставку Python модуле tarfile, предоставляющем функции для чтения и записи tar-архивов, выявлено пять уязвимостей, одной из ко …

Удалённая уязвимость в модуле ksmbd ядра Linux, выявленная при помощи AI В модуле ksmbd, предлагающем встроенную в ядро Linux реализацию файлового сервера на базе протокола SMB, выявлена уязвимость (CVE-2025-37899), потенц …

Топ-5 преимуществ СЭД систем в компании . В стремительно меняющемся деловом мире эффективность управления документами становится ключевым фактором успеха для компаний любых масштабов. Совре …

Релиз среды разработки Qt Creator 17 Опубликован выпуск интегрированной среды разработки Qt Creator 17, предназначенной для создания кроссплатформенных приложений с использованием библио …

1С поднимет цены на свои разработки на 10–18% В 1С заявили о планах в 2025 году поднять цены на свои решения: на 14% для большинства поставок и на 10% для массовых лицензий. В компании поясняют э …

Выпуск среды разработки Qt Creator 15 Представлен выпуск интегрированной среды разработки Qt Creator 15, предназначенной для создания кроссплатформенных приложений с использованием библио …

Выпуск среды разработки Qt Creator 16 Представлен выпуск интегрированной среды разработки Qt Creator 16, предназначенной для создания кроссплатформенных приложений с использованием библио …

Google выпустила ИИ для разработки процессоров Google DeepMind выпустила AlphaChip – систему проектирования чипов на основе ИИ. Это обеспечивает быструю и эффективную разработку макетов для интегр …

Уязвимость в ядре Linux, позволяющая повысить свои привилегии через VSOCK Продемонстрирована возможность создания рабочего эксплоита для уязвимости CVE-2025-21756, вызванной ошибкой в ядре Linux, приводящей к обращению к па …

Двум миллионам устройств Cisco угрожает 0-day уязвимость, которую уже используют хакеры Множество устройств Cisco уязвимы перед активно эксплуатируемой уязвимостью нулевого дня (CVE-2025-20352) в IOS и IOS XE. Проблема позволяет удаленно …

Positive Technologies помогла устранить уязвимость в серверных Windows, угрожавшую предприятиям Microsoft выпустила патч для уязвимости нулевого дня, выявленной экспертом PT SWARM Сергеем Близнюком в серверных редакциях... …

Apple исправила критическую уязвимость нулевого дня в Webkit, которую использовали хакеры Компания Apple выпустила обновления операционных систем iOS 18.3.2 и iPadOS 18.3.2 с экстренным исправлением критической уязвимости нулевого дня в бр …

Устранена уязвимость в консоли управления операциями и услугами для сервис-провайдеров Veeam Разработчик решений для резервного копирования Veeam Software устранил уязвимость в Veeam Service Provider Console — платформе управления, используем …

У DeepSeek обнаружили уязвимость // Скажутся ли утечки данных на инвестиционной привлекательности проекта Китайский DeepSeek привлек больше 20 млн пользователей и занял второе место в мире по популярности среди нейросетей. За 20 дней аудитория китайской м …

Cертификат ИБ‑продукта будут отзывать, если сначала уязвимость найдет ФСТЭК ФСТЭК вводит новые правила: сертификаты на ИБ‑продукты будут отзывать, если регулятор обнаружит уязвимость раньше вендора. Что это значит для бизнеса …

Хакеры обнаружили уязвимость в Nintendo Switch 2 спустя день после релиза Хакеры обнаружили уязвимость в Nintendo Switch 2 спустя менее суток после официального релиза. Пользователь из Bluesky Дэвид Бьюкенен (David Buchanan …

В Windows обнаружена опасная уязвимость нулевого дня, которую закрыл сторонний разработчик Разработчики платформы 0patch (принадлежит словенской Acros Security) выпустили бесплатный микропатч, который устраняет проблему с утечкой учётных да …

ИИ-сводки в Gmail превратили в инструмент для фишинговых атак, но Google уже закрыла уязвимость Специалисты по кибербезопасности, участвуя в программе Bug Bounty от Mozilla, обнаружили уязвимость в функции автоматического создания сводок перепис …

В WinRAR 7.13 исправили уязвимость, через которую хакеры незаметно заражали компьютеры Специалисты ESET обнаружили вредоносную кампанию, в рамках которой члены хакерской группировки используют уязвимость WinRAR для распространения вредо …

Главная уязвимость автомобилей Kia, Hyundai и Genesis – система бесключевого доступа в салон Об этом в комментарии изданию «Газета.Ru» сообщил руководитель «Лаборатории авторской защиты от угона» Андрей Кондрашов. По словам эксперта, слабая з …

Серьезная уязвимость в плагине W3 Total Cache угрожает миллиону сайтов на WordPress Уязвимость в плагине W3 Total Cache, который установлен на более чем миллионе сайтов под управлением WordPress, позволяет злоумышленникам получить до …

Уязвимость в Rust-библиотеках для формата TAR, приводящая к распаковке файлов из вложенного архива В написанной на языке Rust библиотеке async-tar, предоставляющей функции для чтения и записи tar-архивов, выявлена уязвимость (CVE-2025-62518, кодово …

В WhatsApp экстренно закрыли опасную уязвимость, которой активно пользовались хакеры WhatsApp устранил уязвимость нулевого дня в своих приложениях для iOS и macOS, которая использовалась в целевых хакерских атаках. Уязвимость, обознач …

Mozilla закрыла уязвимость Firefox, аналогичную обнаруженной ранее в Google Chrome Mozilla выпустила обновление Firefox, в котором закрыта некая уязвимость, предположительно аналогичная ранее обнаруженной в Google Chrome — она …

Уязвимость udisks позволяет получить root-права в основных дистрибутивах Linux Эксперты предупреждают: две свежие уязвимости локального повышения привилегий могут использоваться для получения root-привилегий в системах, работающ …

Mozilla устранила уязвимость в браузере Firefox, найденную экспертом Positive Technologies Эксперт PT SWARM Даниил Сатяев обнаружил дефект безопасности в Mozilla Firefox, одном из самых популярных в мире браузеров... …

Хакеры эксплуатируют критическую уязвимость в Zimbra, отправляя письма на SMTP-сервер Исследователи предупреждают, что хакеры уже активно эксплуатируют недавно раскрытую RCE-уязвимость в Zimbra. Проблема осложняется тем, что уязвимость …

Уязвимость в NetworkManager-libreswan и guix-daemon, позволяющие повысить привилегии в системе В плагине NetworkManager-libreswan, добавляющем в NetworkManager функциональность для подключения к VPN, совместимым с серверами на базе Libreswan и …

Найдено шпионское ПО Landfall, использующее уязвимость нулевого дня в устройствах Samsung Galaxy Эксперты по кибербезопасности из подразделения Unit 42 компании Palo Alto Networks выявили опасное шпионское ПО под названием Landfall, которое испол …

Новая уязвимость UEFI угрожает материнским платам Gigabyte, MSI, Asus и ASRock Специалисты Riot Games обнаружили уязвимость в имплементации UEFI на материнских платах Asus, Gigabyte, MSI и ASRock. Баг позволяет провести DMA-атак …

Уязвимость в Android-прошивке Pixel 9, позволяющая выполнить код через отправку сообщения Исследователи из команды Google Project Zero подробно разобрали технику создания рабочего эксплоита для Android-прошивки смартфонов Pixel 9, позволяю …

Великобритания передала Украине 13 систем ПВО Великобритания подтвердила передачу Украине 13 мобильных систем ПВО Raven. Об этом сообщает военное издание UK Defence Journal. Также Лондон начал по …

M1Cloud предоставляет IaaS для систем «1С» Сервис-провайдер M1Cloud предоставляет IaaS на базе серверов с высокочастотными процессорами для размещения ресурсоемких... …

Норвегия закупит у США ракеты для систем ПВО на $363 млн Королевство планирует удвоить количество батарей систем ПВО NASAMS, а также увеличить закупку средств противовоздушной обороны большой дальности …

В МЭИ разработали ПО для моделирования систем охлаждения В пресс-службе Национального исследовательского университета «МЭИ» сообщили, что ученые вуза разработали новое программное обеспечение (ПО) для модел …

Компании отказываются от разработки ультратонких смартфонов Согласно сведениям нескольких изданий, китайские производители значительно снизили вовлеченность в создание сверхтонких смартфонов. Как утверждают ин …

Доступна платформа совместной разработки Forgejo 13.0 Опубликован выпуск платформы совместной разработки Forgejo 13.0, позволяющей развернуть на своих серверах систему для совместной работы с репозитория …

УАЗы оборудовали системой ABS разработки НАМИ УАЗы оборудовали системой ABS разработки НАМИ. Отечественное устройство активной безопасности теперь ставится на три модели УАЗа — «Патриот», «Пикап» …

Xiaomi рассматривает возможность разработки технологии 6G Компания планирует напрямую участвовать в коммерческом использовании аэрокосмического пространства, сообщил Лэй Цзюнь. Компания Xiaomi рассматривает …

Доступна платформа совместной разработки Forgejo 12.0 Опубликован выпуск платформы совместной разработки Forgejo 12.0, позволяющей развернуть на своих серверах систему для совместной работы с репозитория …

Половина библиотек для разработки ПО содержит уязвимости Около 50% популярных библиотек для разработки ПО с открытом кодом содержат уязвимости, рассказали «Известиям» эксперты. Через них атаки хакеров могут …

Выпуск Lazarus 4.0, среды разработки для FreePascal После полутора лет разработки опубликован релиз интегрированной среды разработки Lazarus 4.0, основанной на компиляторе FreePascal и выполняющей зада …

Выпуск интегрированной среды разработки Red Panda C++ 3.2 Опубликован выпуск проекта Red Panda C++ 3.2, легковесной интегрированной среды разработки для языков C, C++ и GNU Assembly. Red Panda C++ продолжает …

Как получить и использовать все возможности для разработки iOS приложений Сегодня мобильные устройства прочно вошли в нашу жизнь. Смартфоны и планшеты стали неотъемлемыми помощниками в работе, учебе, досуге. И конечно, от к …

ДОМ.РФ внедрил систему разработки с применением ИИ-ассистентов Уникальная цифровая среда для разработки, созданная компанией «ДОМ.РФ Технологии» (входит в группу ДОМ.РФ), с встроенной... …

Выпуск среды разработки Tizen Studio 6.0 Представлен релиз Tizen Studio 6.0, SDK и среды разработки для создания, сборки, отладки и профилирования мобильных приложений для платформы Tizen пр …

Apple впервые купила студию разработки игр В состав корпорации Apple впервые в истории вошла игровая студия. Ей стала канадская RAC7, состоящая из двух человек. …

В устаревших роутерах D-Link нашли уязвимость, активно эксплуатируемую хакерами — исправлять её не станут Киберпреступники активно эксплуатируют недавно обнаруженную уязвимость с внедрением команд, которая затрагивает несколько снятых с производства и лиш …

Более 4000 сайтов Adobe Commerce и Magento взломаны через уязвимость CosmicSting Интернет-магазины на базе Adobe Commerce и Magento подвергаются хакерским атакам из-за проблемы в CosmicSting. Исследователи отмечают, что хакеры уже …

Хакеры могут украсть ваши коды подтверждения: найдена уязвимость в смартфонах OnePlus Эксперты в области кибербезопасности обнаружили опасную уязвимость в прошивке OxygenOS, используемой в смартфонах OnePlus. The post Хакеры могут укра …

ЦСКА этим матчем показал главную уязвимость. Настоящая головная боль для Челестини Печальный итог летней работы.Алексей Филиппов, РИА Новости25 октября ЦСКА обыграл «Крылья Советов» (1:0) и сохранил место в топ-3 РПЛ. Последние годы …

OpenAI признала: у ИИ-браузеров есть уязвимость к инъекциям, которую невозможно полностью устранить OpenAI стремится усилить безопасность своего браузера с искусственным интеллектом Atlas, но в компании поняли, что полностью исключить угрозу внедрен …

Обнаружена уязвимость, которая ставит под угрозу пользователей всех игр на Unity с 2017 года Производитель мультиплатформенного игрового движка Unity предупредил о найденной и уже исправленной крайне опасной уязвимости безопасности, которая с …

Google закрыла уязвимость Chrome, которая активно эксплуатировалась в кампании «Форумный тролль» Компания Google устранила уязвимость в браузере Chrome для Windows, которую злоумышленники использовали для взлома компьютеров жертв. Ошибку в марте …

Миссия выполнима: ИИ-агент Google самостоятельно нашёл критическую уязвимость в браузере Chrome В очередном обновлении безопасности браузера Chrome Google исправила критическую уязвимость (CVE-2025-9478), обнаруженную автономным инструментом на …

Phoenix Rowhammer в DDR5 от SK Hynix: уязвимость позволяет получить root-доступ за 109 секунд DDR5-память SK Hynix широко используется в ПК и серверах, но новые тесты выявили серьёзную проблему. Чипы, выпущенные с 2021 по 2024 год, оказались у …

Эксперт Positive Technologies помог устранить уязвимость в фитнес-приложении Garmin Connect Производитель умных часов и навигационной техники Garmin устранил уязвимость в приложении для отслеживания физической... …

Google устранила в Android активно эксплуатируемую уязвимость FreeType и десятки других дыр в безопасности Google выпустила обновление безопасности для операционной системы Android, устранив 45 уязвимостей, включая критическую ошибку в библиотеке компьютер …

6 CRM-систем, с которыми не нужен отдельный мессенджер Позволяют быстро обсудить задачу с нужным сотрудником, а в некоторых случаях — ещё и сразу созвониться. …

В России сформированы войска беспилотных систем Войска беспилотных систем появились в России, уже сформированы штатные полки. Об этом сегодня, 12 ноября, сообщил замначальника этого рода войск полк …

Google выдал расположение военных систем ВСУ Google на обновленных картах выложил снимки с расположением военных систем ВСУ. Об этом сообщает УНИАН. …

Организация OSI выработала критерии открытости AI-систем Организация Open Source Initiative (OSI), занимающаяся проверкой лицензий на предмет соответствия критериям Open Source, утвердила документ Open Sour …

В России создадут войска беспилотных систем В России по поручению Путина предлагается сформировать новый род войск — войска беспилотных систем, сообщил глава Минобороны Белоусов. Их создание бу …

Эффективные решения для систем сжатого воздуха Для достижения оптимальных показателей осушки и очистки воздуха используются различные технологии и компоненты. Осушитель ALMiG Осушитель ALMiG предс …

Госдума одобрила классификацию информационных систем Депутаты Госдумы приняли в первом чтении законопроект, который вводит четкую классификацию информационных систем в России. Документ, внесенный правит …

Прозвучат сирены для проверки систем оповещения В Саратовской области 5 марта будут включаться сирены.Ранее управление региональной безопасности анонсировало плановую весеннюю проверку систем опове …

Доступна интегрированная среда разработки Apache NetBeans 25 Представлен выпуск интегрированной среды разработки Apache NetBeans 25, которая предоставляет поддержку языков программирования Java SE, Java EE, PHP …

Пентагон ищет подрядчика для разработки сверхреалистичных дипфейков Командование специальных операций США (SOCOM) рассматривает возможность создания фейковых онлайн-пользователей, которых нельзя будет отличить от реал …

Доступна децентрализованная платформа совместной разработки Radicle 1.5 Представлен выпуск P2P-платформы Radicle 1.5, нацеленной на создание децентрализованного сервиса совместной разработки и хранения кода, похожего на G …

Грузовые Запорожцы?! Были и такие забавные разработки В середине 1960-х годов в СССР должен был появиться аналог знаменитого немецкого вэна Volkswagen Transporter. Причем в варианте с полным приводом. Гр …

В России появится новое предприятие для разработки георадаров Такой технологии геотехнического радара для мониторинга карьеров нет на рынке отечественных решений, отметили в пресс-службе "Нового космоса" …

В Тюмени презентуют инновационные разработки на форуме "Инфотех" В Тюмени стартовал XVII цифровой форум "Инфотех", собравший более 3,5 тысячи участников со всей России. …

Открыт инструментарий для разработки на языке Kotlin для ОС Аврора Компания "Открытая мобильная платформа" представила инструментарий, позволяющий использовать в ОС Аврора технологию KMP (Kotlin Multiplatform). KMP п …

Razer начала выпускать рабочие станции для разработки ИИ Компания Razer — последняя из производителей игровых ПК, кто решил побороться за кусок пирога от бума искусственного интеллекта. Но она не прос …

Госсобрание Якутии внедрило платформу РТУ разработки «Сател» Компания «Сател», разработчик высокотехнологичных решений в сфере бизнес-коммуникаций, и «Дельта Телеком», российский... …

Microsoft открыл код среды разработки XAML Studio Компания Microsoft объявила об открытии кода проекта XAML Studio, предоставляющего среду для быстрого проектирования интерфейса пользователя и разраб …

B2Broker запускает услугу разработки вебсайтов для брокеров Международный многопрофильный провайдер торговых решений для внебиржевой индустрии, компания B2Broker, сообщила недавно о запуске, в стратегическом п …

В Смоленске юные айтишники представили свои разработки Выпусникам вручили сертификаты. Смоленский губернатор Василий Анохин обозначил важность поддержки молодых кадров по новому нацпроекту Сообщение В Смо …

«Октава ДМ» представила разработки на выставке Иннопром в Екатеринбурге Российская компания «Октава Дизайн и Маркетинг» продемонстрировала собственные решения в области электроакустики на XV Международной промышленной выс …

Опубликована децентрализованная платформа совместной разработки Radicle 1.6 Опубликован выпуск P2P-платформы Radicle 1.6, нацеленной на создание децентрализованного сервиса совместной разработки и хранения кода, похожего на G …

GitFlic интегрировали с инструментами безопасной разработки приложений Компания «РеCолют» (бренд GitFlic, входящий в «Группу Астра») и компания Positive Technologies объявляют о выпуске комплекта... …

Nvidia и TSMC объединятся для разработки кремниевой фотоники Nvidia, занимающаяся разработкой чипов для искусственного интеллекта (ИИ), и тайваньская компания TSMC сообщили о сотрудничестве в области кремниевой …

Microsoft вынашивает идею разработки собственного мощного ИИ Выступающая в роли крупнейшего инвестора OpenAI корпорация Microsoft до сих пор предпочитала полагаться на возможности больших языковых моделей перво …

Pfizer отказалась от разработки лекарства от ожирения из-за побочек Фармкомпания Pfizer прекращает разработку препарата от ожирения Danuglipron, которое должно было стать аналогом «Оземпика». Об этом сообщили в пресс- …

OpenIDE: первый релиз российской среды разработки «Группа Астра», российский разработчик инфраструктурного программного обеспечения, совместно с компаниями Axiom... …

Apple увеличивает команду для разработки домашних роботов По информации Bloomberg, команду возглавляет Кевин Линч, вице-президент по технологиям, который ранее работал над проектами Apple Car и функциями App …

Apple окончательно отказалась от разработки умных очков По данным журналиста Bloomberg Марка Гурмана, компания Apple отменила разработку очков дополненной реальности, которые должны были стать более лёгкой …

В России ведутся разработки сверхзвукового пассажирского лайнера Сергей Чернышев, научный руководитель Центрального аэрогидродинамического института (ЦАГИ) и вице-президент РАН, рассказал о прорывных разработках в …

Fplus продемонстрировал уникальные разработки на ЦИПР-2025 Нижегородский цифровой форум ЦИПР-2025 запомнился посетителям не только насыщенной деловой программой, но и яркой выставкой передовых решений от веду …

В США предупредили о возможной остановке разработки ядерного оружия Продолжающийся шатдаун американского правительства, из-за которого большинство сотрудников Национального управления по ядерной безопасности (NNSA) бы …

В Machine Zone больше нет людей для разработки новых игр За последние полгода Machine Zone пережила несколько волн увольнений. В результате к сегодняшнему дню в штате студии осталась только «минимально необ …

Касперская предложила профинансировать создание языка разработки для ИИ Также университеты должны договариваться с компаниями о трудоустройстве студентов после окончания вуза, считает она …

Пентагон потратит на «исследования и разработки» 33,1 млрд долларов США заключили контракт с группой компаний объемом более чем 33,1 миллиарда долларов на проведение исследований и разработок в интересах министерства …

Доступна интегрированная среда разработки Apache NetBeans 24 Представлен выпуск интегрированной среды разработки Apache NetBeans 24, которая предоставляет поддержку языков программирования Java SE, Java EE, PHP …

General Motors отказалась от разработки роботакси Cruise General Motors прекратит разработку роботакси в своем убыточном подразделении Cruise, сообщает Reuters. Это очередной удар по амбициям крупнейшего ам …

Выпуск интегрированной среды разработки Apache NetBeans 26 Доступен выпуск интегрированной среды разработки Apache NetBeans 26, которая предоставляет поддержку языков программирования Java SE, Java EE, PHP, C …

Чем кольца Урана отличаются от других планетарных систем Кольца Урана продолжают удивлять учёных. Новые исследования показали, что самое яркое из них, эпсилон-кольцо, состоит из крупных ледяных объектов раз …

Австралийку арестовали из-за неоднократных взломов университетских систем Полиция Нового Южного Уэльса арестовала 27-летнюю бывшую студентку Университета Западного Сиднея, которая неоднократно взламывала системы вуза, в том …

Покупатели систем защиты от БПЛА недовольны их эффективностью Как выяснил «Ъ», российские предприятия все чаще сталкиваются с несоответствием заявленных характеристик купленных антидроновых систем, что вынуждает …

Microsoft выложила ISO-образ ОС Windows 11 для систем на базе ARM Проект Windows on Arm (WoA) продолжает активно развиваться, в связи с этим Microsoft выложила официальный образ операционной системы Windows 11 для м …

Провайдер систем наблюдения «Видеоглаз» допустил выход на IPO Российский производитель и дистрибьютор систем видеонаблюдения «Видеоглаз» может провести первичное размещение акций (IPO). Об этом рассказал «РБК Ин …

В курских многоэтажках завершается капремонт систем электроснабжения - Проводов куча! В старых щитках так всегда? - спрашиваем у электрика. - Да оно и в новых… Все зависит о проекта. А так это старое, советское… На две …

Проект MiDesktop развивает форк KDE 1 для современных систем Представлен первый экспериментальный выпуск проекта MiDesktop, развивающего форк среды рабочего стола KDE 1.1.2, адаптированный для работы в современ …

Сифоны: важнейшие компоненты эффективных сантехнических систем . Сифоны играют важнейшую роль в поддержании функциональности и гигиены сантехнических систем в различных помещениях, от жилых ванных комнат до комме …

"МашТех" описал, как выглядит российский рынок ERP-систем Телеграм-канал "МашТех" рассказал, как выглядит российский рынок ERP-систем (систем планирования предприятия), ссыаясь на очтёт аналитиков S+Консалти …

ИИ-помощник UNADESK в 10 раз ускоряет освоение новых ИТ-систем Российские разработчики создали первое комплексное решение с применением ИИ для быстрого автоматизированного создания пользовательской и учебной доку …

Почти все промышленные предприятия страдают от разрозненных IT-систем «Зоопарку» оборудования на производственных площадках необходим доступный софт для стабильной работы …